Why is Visibility into OT Networks Pivotal?

The significance of Operational Technology (OT) for businesses is irrefutable, flourishing alongside the thriving IT sector. OT includes industrial control systems, manufacturing equipment, and devices that oversee and manage industrial environments and critical infrastructures. In recent years, adversaries have begun exploiting the frequent lack of detection and protection in industrial systems.

In response, IT security leaders are recognizing the imperative of protecting OT environments with security monitoring and response capabilities, a realization spurred by past damaging cyber incidents targeting critical OT environments. Given these systems’ integral role in business operations and modern society, their security is paramount.

The underlying trend is clear: OT and IoT networks increasingly integrate with traditional IT networks for management and access purposes, fostering increased communication between these devices, both internally and externally.

This integration impacts not only the networks but also poses significant implications for security teams tasked with safeguarding the environment. Although this convergence of OT and IT offers numerous advantages, such as enhanced efficiency and reduced operational costs, it simultaneously presents new security risks and challenges.

The urgency of visibility and detection

OT environments are becoming increasingly vulnerable to cyber threats. As past attacks show, these threats often evade detection due to inadequate security monitoring, allowing threat actors to stay undetected for extended periods of time. Therefore, attaining holistic visibility and effective anomaly detection in OT environments is crucial for maintaining robust security and control.

What are the challenges in monitoring OT environments?

First and foremost, comprehending the unique threat landscape of OT environments is essential. Traditional IT security detection methods are inadequate here as they require different sensitivity thresholds, refined monitoring for network segments or device groups, and OT-specific detection mechanisms. Unlike IT attacks, OT attacks usually target physical impact.

Moreover, as recent security instances demonstrate, ransomware in the OT context is escalating, directly impacting control systems and safety.

Second, monitoring OT environments demands a multi-faceted approach, considering aspects such as supplier access management, device management, and network communications. Controlling and overseeing supplier access to OT and IoT networks is problematic as connections between external and internal networks can transpire through various mediums like VPNs, direct mobile connections, and jump hosts.

Device management, including update mechanisms and protection against unauthorized access or manipulation, also poses hurdles. Implementing regular updating routines and deploying Endpoint Detection & Response (EDR) on OT and IoT devices is often constrained or impractical. The diversity of devices, their life spans, and device-specific operating systems complicate the deployment of security software to monitor OT devices.

Lastly, traditional IT network detection methods demand thorough protocol knowledge, including an array of different protocols and attack scenarios absent in traditional rule sets in the OT context. OT network devices connect IoT sensors and machines using communication protocols rarely seen in traditional IT networks. Active vulnerability scanning methods, regarded as more intrusive security solutions, can be troublesome in OT environments, potentially causing disruptions or outages.

The same applies to Intrusion Prevention Systems (IPS) because they may block network packets, affecting stability and business continuity in OT environments. Hence, passive network detection systems like Network Detection & Response (NDR) solutions are more suitable for this purpose.

How can I monitor and secure my OT environment?

While secure access management and device lifecycle management are crucial, their seamless implementation can be incredibly challenging. In this context, NDR solutions offer a non-intrusive and effective approach to monitoring OT environments. By focusing on communication patterns for OT devices, the intersection between IT and OT, and third-party access to OT networks, these systems provide comprehensive visibility and detection capabilities without disrupting industrial operations and business processes.

In particular, with advanced baselining capabilities, they excel in identifying new and unusual communication patterns indicating potential malicious activities within OT networks. These systems use flow information for baselining, providing protocol and device-independent anomaly detection by learning communication patterns and frequency. Instead of manually configuring these parameters, the system learns the baseline and alerts security teams about unusual requests or changes in frequency.

In addition, a flexible use-case framework allows for setting finely-tuned thresholds for OT-specific monitoring, including load monitoring with network zone-specific granularity. Furthermore, Machine Learning algorithms enhance the accuracy of anomaly and potential threat detection, as opposed to traditional rule-based systems.

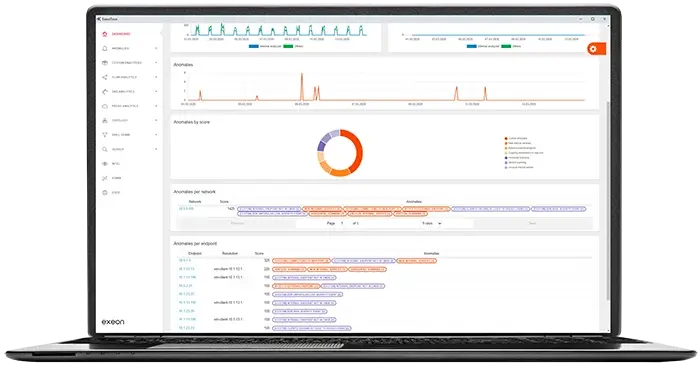

Consequently, their passive monitoring capabilities are critical for OT and IoT environments, where alternative monitoring methods might be challenging to implement or cause disruptions. Exeon.NDR, a robust and easy-to-implement ML-driven system for OT environments, analyzes log data from traditional IT environments, OT networks, and jump host gateways, offering a comprehensive view of network activity.

The system’s ability to integrate various third-party log sources, such as OT-specific logs, is vital. Moreover, its compatibility with other OT-specific detection platforms boosts its capabilities and ensures extensive security coverage.

Conclusion: OT security through NDR

In summary, solutions like Exeon.NDR effectively address the distinct challenges of OT networks, establishing the Swiss solution as the preferred detection method for securing OT environments.

By implementing ML-driven network security solutions like Exeon’s platform, organizations can confidently monitor and secure their industrial operations, ensuring business continuity through an automated, efficient, and hardware-free approach. Discover if Exeon.NDR is the ideal solution for your business by requesting a short demo today.