Die meisten Netzwerkerkennungs- und -reaktionslösungen basieren heute auf Verkehrsspiegelung und Deep Packet Inspection (DPI). Die Verkehrsspiegelung wird in der Regel auf einem einzelnen Core-Switch eingesetzt, um eine Kopie des Netzwerkverkehrs für einen Sensor bereitzustellen, der die Nutzdaten mithilfe von DPI gründlich analysiert. Dieser Ansatz bietet zwar eine detaillierte Analyse, erfordert jedoch eine große Menge an Rechenleistung und ist blind, wenn es um verschlüsselten Netzwerkverkehr geht.

Die Metadatenanalyse wurde speziell entwickelt, um diese Einschränkungen zu überwinden. Durch die Verwendung von Metadaten für die Analyse kann die Netzkommunikation an jedem beliebigen Erfassungspunkt beobachtet und mit Informationen angereichert werden, die Aufschluss über die verschlüsselte Kommunikation geben.

NDR-Lösungen sind für die zuverlässige Überwachung und den Schutz des Netzwerkbetriebs unerlässlich geworden. Da der Netzwerkverkehr jedoch zunehmend verschlüsselt wird und das Datenvolumen weiter steigt, stoßen die meisten herkömmlichen Lösungen, die auf Deep Packet Inspection basieren, an ihre Grenzen. Dies wirft die Frage auf: Welche Erkennungstechnologien sollten Unternehmen einsetzen, um maximale Systemsicherheit zu gewährleisten?

Dieser Artikel beleuchtet das Konzept von DPI und Metadatenanalyse. Wir werden beide Erkennungstechnologien vergleichen und untersuchen, wie moderne NDR-Lösungen IT/OT-Netzwerke effektiv vor fortschrittlichen Cyber-Bedrohungen schützen können.

Was ist Deep Packet Inspection (DPI), und wie funktioniert sie?

Deep Packet Inspection (DPI) ist eine umfassende Methode zur Überwachung des Netzwerkverkehrs, bei der Pakete untersucht werden, die über einen bestimmten Switch oder Verbindungspunkt fließen. Bei den meisten Implementierungen wird der gesamte Datenverkehr von einem Core-Switch an einen DPI-Sensor gespiegelt, der sowohl den Header als auch die Nutzlast jedes Pakets untersucht. Wenn die Nutzlast unverschlüsselt ist, kann DPI umfangreiche, detaillierte Informationen für eine zuverlässige Analyse liefern. Obwohl sich viele herkömmliche NDR-Lösungen immer noch auf Deep Packet Inspection stützen, zeigen die rasche Ausweitung der Angriffsflächen und die sich weiterentwickelnden IT-Umgebungen zunehmend ihre Grenzen auf.

Warum reicht DPI nicht aus, um fortgeschrittene Cyberangriffe zu erkennen?

Unternehmen setzen zunehmend auf Verschlüsselung, um ihren Netzverkehr und ihre Online-Interaktionen zu schützen. Obwohl die Verschlüsselung enorme Vorteile für die Online-Privatsphäre und die Cybersicherheit mit sich bringt, bietet sie auch eine gute Gelegenheit für Cyberkriminelle, sich im Dunkeln zu verstecken und verheerende Cyberangriffe zu starten.

Da die DPI-Technologie nicht für die Analyse von verschlüsseltem Datenverkehr entwickelt wurde, ist sie blind für die Untersuchung verschlüsselter Nutzdatenpakete. Dies ist ein erhebliches Manko für DPI, da die meisten modernen Cyberangriffe wie APT, Ransomware und Lateral Movement in ihrer Angriffsroutine stark auf Verschlüsselung setzen, um Angriffsanweisungen von entfernten Command and Control Servern (C&C) zu erhalten, die im Cyberspace verstreut sind. Zusätzlich zu den fehlenden Verschlüsselungsfunktionen erfordert DPI große Mengen an Rechenleistung und Zeit, um den Datenteil der Pakete gründlich zu untersuchen.

Folglich kann DPI nicht alle Netzwerkpakete in datenintensiven Netzwerken untersuchen, was es zu einer unpraktikablen Lösung für Netzwerke mit hoher Bandbreite macht.

Der neue Ansatz: Analyse der Metadaten

Die Metadatenanalyse wurde entwickelt, um die Grenzen der DPI zu überwinden. Durch die Verwendung von Metadaten für die Netzwerkanalyse können Sicherheitsteams die gesamte Netzwerkkommunikation überwachen, die durch physische, virtualisierte oder Cloud-Netzwerke läuft, ohne den gesamten Datenbereich jedes Pakets zu untersuchen.

Folglich ist die Metadatenanalyse unabhängig von der Verschlüsselung und kann mit dem ständig zunehmenden Netzwerkverkehr umgehen. Um Sicherheitsteams mit Echtzeitinformationen über den gesamten Netzwerkverkehr zu versorgen, erfasst die Metadatenanalyse eine Vielzahl von Attributen über Netzwerkkommunikation, Anwendungen und Akteure (z. B. Benutzeranmeldungen). So werden beispielsweise für jede Sitzung, die das Netzwerk durchläuft, die Quell-/Ziel-IP-Adresse, die Sitzungsdauer, das verwendete Protokoll (TCP, UDP) und die Art der verwendeten Dienste aufgezeichnet.

Mit Metadaten lassen sich viele weitere wichtige Attribute erfassen, die bei der Erkennung und Verhinderung fortgeschrittener Cyberangriffe wirksam helfen:

- IP-Adresse des Hosts und des Servers, Portnummer, Informationen über den geografischen Standort

- DNS- und DHCP-Informationen zur Zuordnung von Geräten zu IP-Adressen

- Zugriffe auf Webseiten mit URL und Header-Informationen

- Zuordnung von Benutzern zu Systemen anhand von DC-Protokolldaten

- Verschlüsselte Webseiten - Verschlüsselungstyp, Chiffre und Hash, Client/Server FQDN

- Verschiedene Objekt-Hashes - wie JavaScript und Bilder

DPI vs. Metadatenanalyse: Welche Technologie eignet sich für moderne NDR-Anforderungen?

Die Wahl der richtigen Erkennungstechnologie ist entscheidend für die Sicherung und Überwachung moderner Netzwerke. Deep Packet Inspection (DPI) ist seit langem eine Kernkomponente herkömmlicher NDR-Lösungen, doch ihre Grenzen werden mit zunehmender Komplexität der Netzwerke und der Verbreitung von Verschlüsselung immer deutlicher. Die Metadatenanalyse bietet eine skalierbarere und effizientere Alternative, die die Herausforderungen der DPI meistert.

Nachstehend finden Sie einen detaillierten Vergleich der wichtigsten Unterschiede:

Umgang mit Verschlüsselung:

DPI ist nicht in der Lage, die Nutzdaten verschlüsselter Pakete zu analysieren, was zu blinden Flecken in der Netzwerkübersicht führt. Im Gegensatz dazu wird die Analyse von Metadaten durch die Verschlüsselung nicht beeinträchtigt und bietet zuverlässige Einblicke in den gesamten Netzwerkverkehr, unabhängig vom Verschlüsselungsstatus.

Intensität der Ressourcen:

DPI erfordert viel Rechenleistung und Speicherplatz, was sie ressourcenintensiv und in Netzwerken mit hoher Bandbreite schwer skalierbar macht. Die Analyse von Metadaten hingegen verwendet leichtgewichtige Daten und ist daher wesentlich effizienter und skalierbarer.

Skalierbarkeit:

Während DPI mit steigenden Datenmengen und Bandbreiten zu kämpfen hat, ist die Metadatenanalyse so konzipiert, dass sie den modernen Netzwerkanforderungen gerecht wird und auch bei steigendem Datenverkehr eine reibungslose Leistung gewährleistet.

Datenspeicherung:

Die langfristige Speicherung historischer Daten ist bei DPI aufgrund der schieren Menge der gesammelten Informationen oft unpraktisch oder unerschwinglich. Die Metadatenanalyse ermöglicht eine kostengünstige Speicherung und erleichtert forensische Untersuchungen und historische Analysen.

Sichtbarkeit in Echtzeit:

In datenintensiven Umgebungen kann DPI oft nur mit Verzögerung Erkenntnisse liefern. Die Analyse von Metadaten liefert Informationen in Echtzeit, sodass Sicherheitsteams sofort auf Bedrohungen reagieren können.

Kosteneffizienz:

Da DPI auf Hardware und intensive Verarbeitung angewiesen ist, ist es eine kostspieligere Lösung. Die Metadaten-Analyse ist dank ihrer leichten Datenerfassung und -verarbeitung budgetfreundlicher.

Da die Metadatenanalyse die Grenzen von DPI überwindet, bietet sie eine zukunftssichere Lösung für moderne NDR-Anforderungen und gewährleistet umfassende Transparenz und Schutz für die dynamischen IT-Umgebungen von heute.

Wie können Sicherheitsteams von Metadaten profitieren?

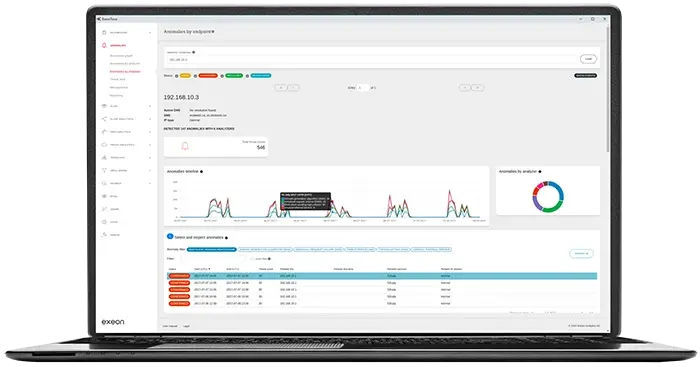

Die Implementierung einer Network Detection and Response (NDR) -Lösung, die auf der Analyse von Metadaten basiert, bietet Sicherheitsteams einen zuverlässigen Einblick in die Vorgänge innerhalb ihres Netzwerks - unabhängig davon, ob der Datenverkehr verschlüsselt ist oder nicht.

Die Analyse von Metadaten, ergänzt durch System- und Anwendungsprotokolle, ermöglicht es Sicherheitsteams, Schwachstellen zu erkennen und den internen Einblick in blinde Flecken zu verbessern, wie z. B. Schatten-IT-Geräte, die von Cyberkriminellen häufig als Einstiegspunkt genutzt werden.

Diese ganzheitliche Sichtbarkeit ist mit DPI-basierten NDR-Lösungen nicht möglich. Darüber hinaus ermöglichen leichtgewichtige Metadaten eine effiziente Speicherung historischer Datensätze, was die forensischen Untersuchungen erleichtert. Eine datenintensive DPI-Analyse macht die langfristige Speicherung historischer Daten praktisch undurchführbar oder sehr teuer.

Schließlich ermöglicht der Metadaten-Ansatz den Sicherheitsteams, die Quelle des gesamten Datenverkehrs, der durch die Unternehmensnetzwerke läuft, herauszufinden und verdächtige Aktivitäten auf allen mit den Netzwerken verbundenen Geräten, wie z. B. IoT-Geräten, zu überwachen. Dies ermöglicht einen vollständigen Einblick in Unternehmensnetzwerke.