Volle Netzwerksichtbarkeit ohne Entschlüsselung des Datenverkehrs

Wie die zunehmende Verschlüsselung die Sicherheitsüberwachung herausfordert

des Datenverkehrs ist heutzutage verschlüsselt, so dass herkömmliche DPI-basierte Lösungen weniger effektiv sind.

der Unternehmen geben zu, dass die Verschlüsselung die Überwachung und die Erkennung von Problemen erschwert und die blinden Flecken vergrößert.

bis zum Jahr 2030 mit Quantenbedrohungen zu rechnen und das Potenzial der Hacker, die derzeitigen Datenverschlüsselungsmethoden zu knacken.

Unternehmen müssen den Spagat zwischen umfassender Netzwerktransparenz und Bedrohungserkennung in zunehmend verschlüsselten Umgebungen schaffen und gleichzeitig die Herausforderungen in Bezug auf Datenschutz, Compliance und Leistung in hybriden IT/OT-Infrastrukturen meistern.

Blind Spots

Einige herkömmliche Inspektionstools können verschlüsselten Datenverkehr nicht lesen, so dass ganze Bereiche Ihres Unternehmens unüberwacht bleiben und ausgenutzt werden können.

Zusätzliche Komplexität

Die Einführung von Zero Trust erhöht die Komplexität und verringert die Transparenz - insbesondere bei verschlüsseltem Datenverkehr. Exeon stellt den Kontext durch die Analyse von Metadaten wieder her und ermöglicht die Durchsetzung von Richtlinien ohne Deep Packet Inspection.

Ermüdungserscheinungen, Qualifikationsdefizite

Sicherheitsteams sind mit riesigen Datenmengen, fragmentierten Dashboards und einem Mangel an qualifizierten Analysten konfrontiert - und das alles, während der verschlüsselte Datenverkehr die Sichtbarkeit weiter einschränkt, was es noch schwieriger macht, echte Bedrohungen von Hintergrundgeräuschen zu unterscheiden.

Wie wir es ohne DPI schaffen

Agentenlose Bereitstellung

Privatsphäre schützen, DPI auslassen

Kompatibel in allen Umgebungen

Nahtlose Integration

Das Vertrauen der besten Unternehmen der Welt

Wie Sie mit Exeon eine sichere, skalierbare Überwachung erreichen

Nahtlose Integration in verschiedenen Umgebungen

Sie lassen sich in IT-, OT-, Cloud- und hybride Infrastrukturen integrieren und gewährleisten Kompatibilität sowohl mit älteren als auch mit modernen Systemen.

Mühelose Bereitstellung mit agentenloser Überwachung

Nutzen Sie die vorhandenen Funktionen des Netzwerks wie Netflow oder IPFIX für eine nicht-intrusive Überwachung, so dass keine neuen Sensoren erforderlich sind und die Kosten sinken.

Einhaltung der Vorschriften ohne Entschlüsselung

Analysieren Sie Netzwerk-Metadaten, anstatt den Datenverkehr zu entschlüsseln, um den Datenschutz zu wahren und gleichzeitig die gesetzlichen Vorschriften zu erfüllen.

Optimierte Echtzeit-Leistung

Ermöglicht die Überwachung mit hoher Geschwindigkeit und geringer Latenz, da ressourcenintensive Entschlüsselungsprozesse vermieden werden.

Zukunftssichere Sicherheit gegen zunehmende Verschlüsselung

Kontinuierlicher Einblick in die Bedrohungslage mit fortschrittlicher Metadatenanalyse bei zunehmender Verschlüsselungsnutzung.

Überbrückung von IT- und OT-Sicherheitslücken

Erkennen Sie Anomalien in allen Netzwerksegmenten und sorgen Sie für umfassende Transparenz und Schutz.

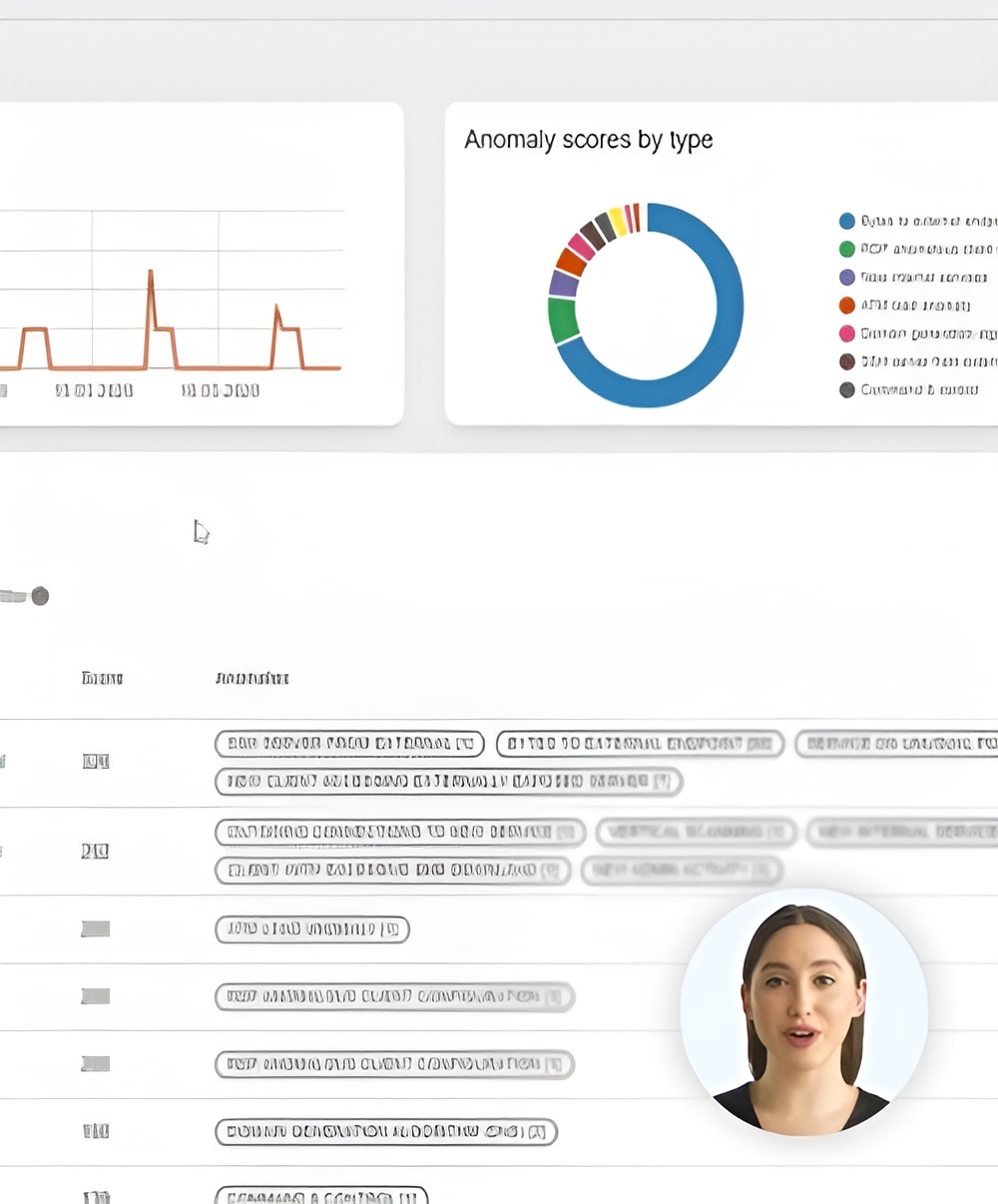

Exeon.NDR in Aktion

Ihre DORA-Checkliste

PostFinance Use Case

DORA, NIS2 & KRITIS Leitfaden

DORA Use Case

APTs erkennen: Finanz-Edition

Überwachung von Geldautomaten

Was unsere Kunden sagen

CISO, SWISS International Airlines

"Als Schweizer Nationalairline treibt uns die Leidenschaft für aussergewöhnliche Leistungen im Sinne unserer Leitsätze an. Eine stabile und sichere IT ist die wichtigste Grundlage für einen exzellenten Kundenservice. Für die Sicherheit der SWISS IT setzen wir Exeon als zentrales Cybersecurity-Tool ein, das vollständig von unserem langjährigen Partner Reist Telecom AG verwaltet wird. Eine perfekte Kombination und Lösung, um unser Netzwerk zu überwachen und Anomalien schnell zu erkennen."

Leiter IT-Sicherheit, PostFinance AG

"PostFinance hat sich wegen der offenen und zukunftsfähigen Architektur für Exeon.NDR entschieden. Dank der Möglichkeit, auf Hardware Sensoren zu verzichten und der Kontrolle über die Datenflüsse musste PostFinance keine grossen Änderungen an der bestehenden Infrastruktur vornehmen. Die Zusammenarbeit mit den kompetenten, technisch hochstehenden Exeon Mitarbeitenden hat überzeugt."

CEO & Gründer, Planzer

"Als CEO und Inhaber einer eng getakteten Logistikfirma kann ich mir Systemausfälle wegen Cybervorfällen nicht leisten. Mit Exeon.NDR haben wir bei Planzer eine Schweizer Lösung gefunden, um unser Netzwerk zu überwachen und Cyberbedrohungen frühzeitig zu erkennen."

Leiter Infrastruktur & Anwendungen, 3 Banken IT

"Wir schätzen vor allem die umfassende Netzwerktransparenz, die uns Exeon.NDR bietet.

Die Anomalieerkennung ist zudem äußerst präzise und ermöglicht es unseren Analysten, sich auf die wesentlichen Bedrohungen zu konzentrieren."

Direktor der Cybersicherheitsforschung, KuppingerCole

"Die Management- und Analystenschnittstellen sind intuitiv und können den Kunden wichtige Erkenntnisse liefern. Der Ansatz von Exeon zur Datenaufbewahrung hilft den Kunden, die Daten zur Einhaltung gesetzlicher Vorschriften lokal zu halten und die Kosten für die langfristige Speicherung zu reduzieren, indem nur die Ereignis-Metadaten aufbewahrt werden. Die Lösung unterstützt die wichtigsten Standards für den Austausch von Bedrohungsinformationen."

Netzwerk- und Sicherheitsingenieur, Solothurner Spitäler

"Exeon ist unser Cybersicherheits-Alarmsystem, das uns bei Netzwerkanomalien alarmiert. Die intuitive Benutzeroberfläche der Plattform hat uns überzeugt – ein Werkzeug, das unsere Daten und unser Netzwerk zuverlässig überwacht und sichert."

ICT-Projektleiter, WinGD

"Exeon bietet uns einen vollständigen Einblick in unsere Netzwerkdatenströme und erkennt automatisch verdächtiges Verhalten. Dank der KI-Algorithmen erkennen wir potenzielle Cyber-Bedrohungen sofort und können schnell und effizient reagieren. So verhindern wir, dass sich Angreifer unbemerkt in unseren Systemen bewegen, in die Infrastruktur eindringen oder bestehende Sicherheitsmassnahmen umgehen."

Senior Produkt Portfolio Manager Cyber Defense, Swisscom

"Exeon bietet zahlreiche funktionale Vorteile gegenüber konkurrierenden NDR-Produkten. Mit Exeon sind wir in der Lage, innovative Technologien und fortschrittliche Analysen zu nutzen, um unseren Kunden eine erstklassige Sicherheitslösung zu bieten. Gemeinsam sind wir bestrebt, die Sicherheitslandschaft zu verbessern."

Regional Practice Head, Wipro

"Exeon ist die ideale Lösung für den Übergang von einem Legacy-SOC zu einem Next-Generation-SOC. Sie verbessert die Erkennungsmöglichkeiten, minimiert das Alarmrauschen und reduziert die Kosten erheblich."

CEO, REAL Security

"Als führender Distributor sind wir immer auf der Suche nach zuverlässigen, innovativen und leistungsstarken Lösungen, um unser Portfolio zu stärken und die Zukunft der Cybersicherheit zu gestalten. Exeon hat immer wieder bewiesen, dass sie ein vertrauenswürdiger Partner sind, mit dem man leicht zusammenarbeiten kann. Ihre Lösung exeon.ndr hat bereits in verschiedenen Bereichen große Wirkung gezeigt."

Weitere Lösungen

Hybrid- und Multi-Cloud-Sichtbarkeit

- Echtzeit-Überwachung von Netzwerkflüssen über alle Plattformen hinweg.

- Automatisierte Bedrohungssuche und schnelle Incident Response.

- Nahtlose Integration mit EDR-, XDR-, SOAR- und IPS-Systemen.

Compliance & Cybersicherheit

- Verbessert die Compliance durch vollständige Netzwerktransparenz, Erkennung von Anomalien und den für die Berichterstattung und Integration in SOAR-Playbooks erforderlichen Kontext.

- 100%ige Netzwerktransparenz und frühzeitige Erkennung fortschrittlicher Bedrohungen.

- Gewährleistet die Einhaltung von NIS2, ISO 27001, GDPR und mehr.

Datensicherheit

- Überwachung des Netzwerkverkehrs unter Wahrung der Vertraulichkeit Ihrer Daten.

- Keine Entschlüsselung der Daten und 100%ige Konformität.

- Keine blinden Flecken, keine unentdeckte Datenexfiltration.

Deployment

Sichern Sie Ihr Netzwerk schneller mit einem leistungsstarken KI-gesteuerten NDR in Ihrer bestehenden Infrastruktur, ohne Hardware-Abhängigkeiten und Betriebsunterbrechungen.

- Geringere Kosten und keine Hardware.

- Weniger Fehlalarme durch KI-gesteuerte Erkennung.

- Umfassende Transparenz in der Cloud und vor Ort.

Branchenspezifisch. Bedrohungsorientiert.

Use Case: Bank in Deutschland

DORA-Konformität, Bekämpfung von Bedrohungen wie APTs und Ransomware, verbesserte Erkennung von Bedrohungen und schnellere Reaktionszeiten.

Success Story: Logistik

Schnelllebiges, internationales Logistikunternehmen bekämpft Systemunterbrechungen durch Cybervorfälle mit Exeon.NDR.

Exeon.NDR für IT, OT & IoT

Fortschrittliche ML- und Netzwerkprotokollanalyse für vollständige Transparenz und jede vorhandene Cybersicherheitsinfrastruktur – ohne Agenten oder Daten, die Ihr Netzwerk verlassen.

Success Story: Bankwesen

Eine Cybersecurity-Fallstudie über PostFinance, eines der führenden Finanzinstitute für Privatkunden in der Schweiz.

Use Case: Maschinenbau & NIS2

OT/IIoT-Integration und Konformität: Wie ein Maschinenbauunternehmen seine Cybersicherheitslage verbessert.

Success Story: Schweizer Spitäler

Lesen Sie, wie unser Produkt zu einem unverzichtbaren Sicherheitsüberwachungsinstrument zum Schutz der IT- und OT-Netzwerke der Solothurner Spitäler wurde.

FAQs: Alles, was Sie wissen müssen

Wie überwacht Exeon verschlüsselten Datenverkehr ohne Entschlüsselung?

Was sind die Vorteile einer Überwachung ohne Entschlüsselung?

Die Überwachung ohne Entschlüsselung gewährleistet den Datenschutz, reduziert den Rechenaufwand und erhält die Netzwerkleistung aufrecht, während gleichzeitig ein vollständiger Einblick in Sicherheitsbedrohungen in IT- und OT-Umgebungen gewährt wird.

Weitere Vorteile der Sicherheitsüberwachung ohne Entschlüsselung sind die Vereinfachung der Einhaltung von Datenschutzvorschriften wie GDPR und HIPAA, da kein direkter Zugriff auf sensible Daten erforderlich ist. Außerdem wird das Risiko der Offenlegung sensibler Daten während der Überwachung minimiert, die Komplexität der Verschlüsselungsverwaltung verringert und Unternehmen können eine effizientere und schlankere Sicherheitsinfrastruktur aufrechterhalten, die minimale Auswirkungen auf die Netzwerkressourcen und -leistung hat.