Last Call für DORA

Die wichtigsten Schritte, um sicherzustellen, dass Ihr Netzwerk DORA-konform

Die DORA-Verordnung (Digital Operational Resilience Act) wird am 17. Januar 2025 in allen Mitgliedsstaaten der Europäischen Union vollständig in Kraft treten. Dies gilt für alle Teile der Verordnung und ist in allen EU-Ländern verbindlich. Alle betroffenen Finanzmarktteilnehmer und Finanzinfrastrukturen müssen bis zu diesem Datum die entsprechenden Massnahmen umsetzen, um die neuen Vorschriften einzuhalten.

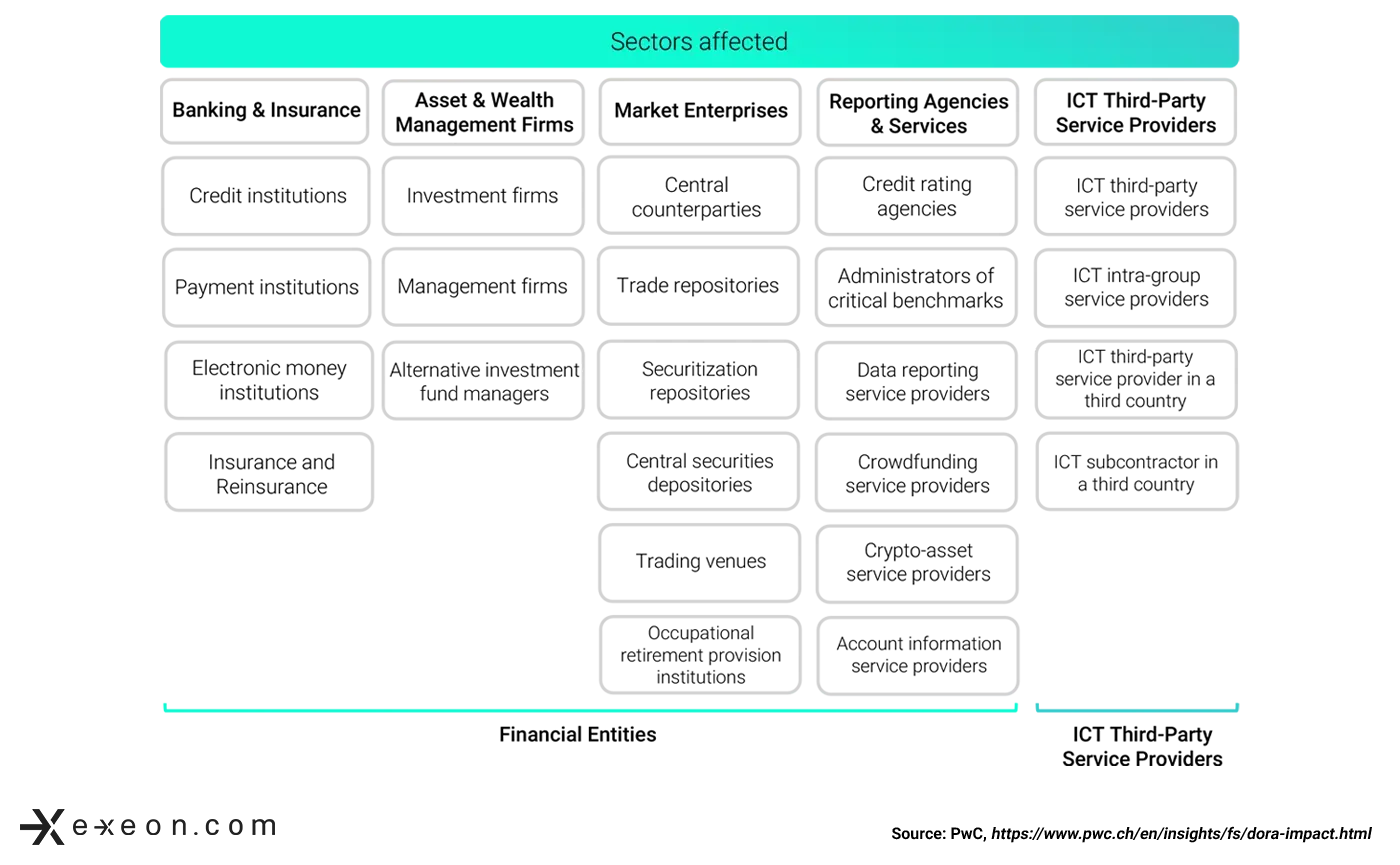

Der erste Schritt besteht darin festzustellen, ob Ihr Unternehmen der DORA unterliegt. DORA betrifft viele Akteure des Finanzsektors, von Versicherungsgesellschaften bis zu Finanz-Verwaltungsgesellschaften. Ob gross oder klein, die Richtlinie (EU) 2022/2555 stellt sicher, dass jeder davon betroffen ist. In Deutschland bereitet die BaFin die Umsetzung vor, in Österreich die FMA.

Finanzorganisationen in ganz Europa müssen den Umfang und die Auswirkungen von DORA verstehen, da die Verordnung strenge Anforderungen an die Cybersicherheit und das Risikomanagement stellt. Proaktive Schritte sind notwendig, um die Einhaltung der Vorschriften zu gewährleisten und die digitale Infrastruktur zu schützen, aber es gibt Werkzeuge und Massnahmen, die bei der Einhaltung von DORA helfen.

DORA befasst sich also mit Cybersicherheit, IKT-Risiken und digitaler Resilienz, betroffene Unternehmen sollten ihre Cybersicherheitspraktiken und ihre operative Widerstandsfähigkeit prüfen.

Schwerpunkt liegt auf Cybersicherheit

DORA bringt strengere Sicherheitsanforderungen für Unternehmen mit sich, insbesondere in Bezug auf das Risikomanagement. Die Verordnung weitet ihren Anwendungsbereich auf verschiedene Finanzakteure aus, die bisher nicht betroffen waren. Die "size cap rule" stellt sicher, dass alle Arten von Finanzorganisationen gleichbehandelt werden. Der Schwerpunkt von DORA liegt eindeutig auf Cybersicherheit, Berichterstattung und Aufsicht. Unternehmen müssen wesentliche Vorfälle und Verstösse melden und nationale Aufsichtsbehörden wie die BaFin erhalten mehr Befugnisse zur Durchsetzung der Vorschriften. Im Risikomanagement wird die Verantwortung für IKT-Risiken an eine unabhängige Kontrollfunktion delegiert, um Interessenkonflikte zu vermeiden. Unternehmen sollten aktuelle und robuste Systeme und Tools einsetzen und mindestens einmal jährlich einen Resilienztest durchführen. Bedrohungsorientierte Penetrationstests sollten mindestens alle drei Jahre durchgeführt werden. Die IKT-Sicherheitsrichtlinien sollten mit der Strategie für die Widerstandsfähigkeit des digitalen Unternehmens abgestimmt und regelmässige Sicherheitsaudits durchgeführt werden.

Die ersten Schritte

Es gibt mehrere wichtige Schritte, die Unternehmen unternehmen müssen, um sicherzustellen, dass ihre Systeme DORA-konform sind. Zunächst sollten alle kritischen Ressourcen wie Hardware, Software und Daten identifiziert und dokumentiert werden. Dies hilft, Prioritäten zu setzen und Ressourcen sinnvoll zuzuweisen.

Eine gute Cyberhygiene und regelmässige Mitarbeiterschulungen sind ein Muss. Schwachstellen-Scans und schnelle Updates sind ebenfalls wichtig, um das Risiko zu minimieren. Ein umfassender Incident-Detection- und Response-Plan mit Überwachungssystemen und klaren Reaktionsverfahren ist unerlässlich. Eine kontinuierliche Sicherheitsüberwachung mit fortschrittlichen Tools hilft, Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren. Ein Rahmen für das Risikomanagement sorgt für eine kontinuierliche Einhaltung der Vorschriften und für Widerstandsfähigkeit. Es sollten auch Vorfalls- oder Incident-Management-Verfahren vorhanden sein, um Vorfälle an die zuständigen Behörden zu melden. Regelmässige Tests der digitalen Betriebsfestigkeit, wie z. B. Penetrationstests, helfen bei der Identifizierung und Behebung von Sicherheitslücken.

Die wichtigsten Schritte, um sicherzustellen, dass Ihr Netzwerk DORA-konform ist:

1. Identifikation und Dokumentation kritischer Ressourcen: Hardware, Software und Daten priorisieren und Ressourcen sinnvoll zuweisen.

2. Cyber-Hygiene und Mitarbeiterschulungen: Regelmässige Schulungen und gute Cyber-Hygiene sind unerlässlich.

3. Sicherheitslücken-Scans und Aktualisierungen: Regelmässige Scans und schnelle Updates minimieren Risiken.

4. Vorfallserkennung und -reaktion: Ein umfassender Plan mit Überwachungssystemen und klaren Reaktionsverfahren ist notwendig.

5. Kontinuierliche Sicherheitsüberwachung: Fortgeschrittene Tools helfen, Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren.

6. Risikomanagement-Rahmen: Sorgt für kontinuierliche Einhaltung der Vorschriften und Widerstandsfähigkeit.

7. Vorfallmanagement-Verfahren: Verfahren zur Meldung von Vorfällen an zuständige Behörden.

8. Tests der digitalen operativen Belastbarkeit: Regelmässige Penetrationstests zur Ermittlung und Behebung von Sicherheitslücken.

Die wichtigsten Schritte, um sicherzustellen, dass Ihr Netzwerk DORA-konform ist:

1. Identifikation und Dokumentation kritischer Ressourcen: Hardware, Software und Daten priorisieren und Ressourcen sinnvoll zuweisen.

2. Cyber-Hygiene und Mitarbeiterschulungen: Regelmässige Schulungen und gute Cyber-Hygiene sind unerlässlich.

3. Sicherheitslücken-Scans und Aktualisierungen: Regelmässige Scans und schnelle Updates minimieren Risiken.

4. Vorfallserkennung und -reaktion: Ein umfassender Plan mit Überwachungssystemen und klaren Reaktionsverfahren ist notwendig.

5. Kontinuierliche Sicherheitsüberwachung: Fortgeschrittene Tools helfen, Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren.

6. Risikomanagement-Rahmen: Sorgt für kontinuierliche Einhaltung der Vorschriften und Widerstandsfähigkeit.

7. Vorfallmanagement-Verfahren: Verfahren zur Meldung von Vorfällen an zuständige Behörden.

8. Tests der digitalen operativen Belastbarkeit: Regelmässige Penetrationstests zur Ermittlung und Behebung von Sicherheitslücken.

Verbesserte Einhaltung der DORA-Vorschriften durch KI-basierte NDR-Systeme

Ein NDR-System (Network Detection and Response) mit KI verbessert die Fähigkeit, Vorfälle effizient zu erkennen, zu klassifizieren und zu melden, und erleichtert so die Einhaltung der DORA-Vorschriften.

Diese Systeme überwachen kontinuierlich den Netzwerkverkehr und erkennen ungewöhnliche Muster oder Anomalien, die auf Sicherheitsvorfälle hindeuten können. Sie klassifizieren Vorfälle und ordnen ihnen Schweregrade zu und helfen so, zwischen falsch positiven Meldungen und echten Bedrohungen zu unterscheiden.

Nachdem sie einen Vorfall erkannt und klassifiziert haben, erstellen sie automatisch detaillierte Berichte und senden Warnmeldungen an die zuständigen Stellen. ML-basierte NDR-Systeme verbessern sich kontinuierlich durch Feedback und passen sich an neue Bedrohungen an. Sie führen detaillierte Protokolle über alle Vorfälle, Aktionen und Ergebnisse und erleichtern so Audits und behördliche Überprüfungen.

Zusammenfassung:

KI-gestützte NDR-Systeme bieten eine effiziente Lösung für die Netzwerksicherheit und erfüllen die strengen Anforderungen von DORA. Sie verbessern die Erkennung von Bedrohungen, verkürzen die Reaktionszeiten, reduzieren Fehlalarme und gewährleisten eine kontinuierliche Compliance.

Unternehmen, die den DORA-Bestimmungen unterliegen, sollten KI-gestützte NDR-Lösungen in Betracht ziehen, da sie in der Lage sind, komplexe Bedrohungen zu erkennen und rund um die Uhr zu überwachen. Automatisierte Reaktionen verkürzen die Reaktionszeiten erheblich und ermöglichen es IT-Teams, sich auf komplexere Probleme zu konzentrieren.

Detaillierte Anleitungen und Informationen zur Umsetzung und einen umfassenden Ansatz zur Bewertung von IT-Systemen finden Sie in unserer DORA-Checkliste, die Sie unten herunterladen können. Sie enthält umsetzbare Schritte für Manager und technische Tipps von unseren Sicherheitsexperten!

Ihre DORA Compliance Checkliste

Ein umfassender Ansatz für die Bewertung Ihrer IT-Systeme und Ihres Netzwerks, wie Sie Ihre DORA-Implementierung erleichtern, Ihre Cybersicherheitslage verbessern und vieles mehr.

Author:

Carola Hug

Chief Operating Officer

email:

carola.hug@exeon.com

Share:

Published on:

19.08.2024