Definition

Security Orchestration, Automation, and Response, auch bekannt als SOAR, ist eine Kategorie von Sicherheitslösungen, die drei Kernfunktionen kombiniert:

- Orchestrierung

- Automatisierung

- Antwort

Diese Plattformen sammeln Sicherheitsdaten und -warnungen aus verschiedenen Quellen, automatisieren Reaktionen und rationalisieren das Sicherheitsmanagement durch umfassende Workflows.

Diese Funktionen sind für die Verbesserung der Fähigkeit eines Unternehmens, Bedrohungen zu verwalten und auf sie zu reagieren, von entscheidender Bedeutung, wobei die Automatisierung von Sicherheitsabläufen eine entscheidende Rolle bei der Verbesserung der Effizienz von Cybersicherheitsteams spielt.

Sicherheitsoperationen und SOAR

Sicherheitsabläufe spielen eine zentrale Rolle bei der Implementierung und Effektivität von Lösungen für Security Orchestration, Automation und Response. Diese Plattformen wurden entwickelt, um Sicherheitsabläufe zu automatisieren und zu rationalisieren, so dass das Sicherheitsteam Risiken effizienter und effektiver verwalten und eindämmen kann.

Durch die Integration verschiedener Sicherheitstools und -systeme bieten SOAR-Plattformen einen einheitlichen Ansatz zur Verwaltung und Eindämmung von Bedrohungen. Diese Orchestrierungs-, Automatisierungs- und Reaktionsfähigkeit stellt sicher, dass die Sicherheitsabläufe nicht nur kohärenter sind, sondern auch proaktiver auf potenzielle Sicherheitsverletzungen reagieren.

Dadurch können Unternehmen ihre allgemeine Sicherheitslage erheblich verbessern und den Zeit- und Arbeitsaufwand für die Bearbeitung von Sicherheitsvorfällen reduzieren.

Die Rolle der Sicherheitsoperationen in SOAR

Sicherheitsteams stehen bei der Überwachung, Erkennung und Reaktion auf Sicherheitsvorfälle an vorderster Front. In einer SOAR-Umgebung arbeitet das Sicherheitsteam in einem Security Operations Center (SOC) zusammen, um sicherzustellen, dass Sicherheitsvorfälle ordnungsgemäß erkannt, analysiert und darauf reagiert wird.

Zu den Aufgaben der Sicherheitsteams gehören:

- Überwachung von Sicherheitswarnungen und Vorfällen: Kontinuierliche Überwachung von Sicherheitswarnungen zur Ermittlung potenzieller Bedrohungen.

- Analyse von Sicherheitsdaten: Nutzung der SOAR-Plattform zur Analyse von Sicherheitsdaten und zum Aufspüren verdächtiger Aktivitäten.

- Reagieren auf Sicherheitsvorfälle: Nutzung von SOAR-Playbooks und -Workflows zur rechtzeitigen und effektiven Reaktion auf Vorfälle.

- Zusammenarbeit mit anderen Teams: Zusammenarbeit mit den Teams für die Reaktion auf Zwischenfälle und Bedrohungsdaten, um einen koordinierten Ansatz für das Zwischenfallmanagement zu gewährleisten.

- Verbesserung der Arbeitsabläufe: Regelmäßige Aktualisierung und Verfeinerung der SOAR-Workflows und -Playbooks, um die Effizienz der Sicherheitsoperationen zu verbessern.

Durch die Integration dieser Zuständigkeiten können die Sicherheitsteams die Vorteile der SOAR-Plattformen maximieren und eine robuste und reaktionsschnelle Sicherheitsinfrastruktur gewährleisten.

SOAR rationalisiert die Cybersicherheit durch die Automatisierung des Alarmmanagements, der Untersuchung und der Reaktion, reduziert die Überlastung und zielt auf eine effiziente Bearbeitung von Vorfällen ab.

Orchestrierung und Automatisierung der Sicherheit

Sicherheitsorchestrierung und -automatisierung sind entscheidende Komponenten von SOAR-Lösungen. Bei der Sicherheitsorchestrierung geht es um die Koordinierung und Integration mehrerer Sicherheitstools und -systeme, um eine einheitliche Sicht auf die Sicherheitsvorgänge zu erhalten.

Diese Integration ermöglicht einen nahtlosen Datenfluss und die Kommunikation zwischen verschiedenen Sicherheitstechnologien, wodurch die Gesamteffektivität der Sicherheitsinfrastruktur verbessert wird. Andererseits beinhaltet die Sicherheitsautomatisierung den Einsatz automatisierter Workflows und Playbooks, um auf Sicherheitsvorfälle zu reagieren.

Durch die Automatisierung sich wiederholender und zeitaufwändiger Aufgaben können sich Sicherheitsanalysten auf komplexere und hochwertigere Aufgaben konzentrieren, was die Effizienz und Effektivität der Sicherheitsabläufe verbessert.

Wie SOAR die Sicherheitsprozesse automatisiert

SOAR-Plattformen automatisieren Sicherheitsprozesse, indem sie vordefinierte Playbooks und Workflows verwenden, um auf Sicherheitsvorfälle zu reagieren. Diese Playbooks und Workflows sind darauf ausgelegt, sich wiederholende und zeitaufwändige Aufgaben zu automatisieren, sodass sich die Sicherheitsanalysten auf komplexere und hochwertigere Aufgaben konzentrieren können.

SOAR-Automatisierung umfasst:

- Automatisierte Reaktion auf Vorfälle: SOAR-Plattformen können anhand von vordefinierten Playbooks und Workflows automatisch auf Sicherheitsvorfälle reagieren und so eine rasche und einheitliche Reaktion gewährleisten.

- Automatisierte Erkennung von Bedrohungen: Mithilfe von maschinellem Lernen und fortschrittlicher Analytik können SOAR-Plattformen potenzielle Bedrohungen automatisch erkennen und so die Zeit für die Identifizierung und Eindämmung von Risiken verkürzen.

- Automatisierte Sicherheitswarnungen: Auf der Grundlage vordefinierter Regeln und Kriterien können SOAR-Plattformen automatisch Sicherheitswarnungen generieren und so sicherstellen, dass die Sicherheitsteams umgehend über verdächtige Aktivitäten informiert werden.

Durch die Automatisierung dieser Prozesse verbessern SOAR-Plattformen die Effizienz und Effektivität von Sicherheitsabläufen erheblich und ermöglichen es den Sicherheitsteams, potenziellen Bedrohungen immer einen Schritt voraus zu sein.

Angesprochene Herausforderungen

SOAR befasst sich mit mehreren wichtigen Herausforderungen im Bereich der Cybersicherheit. Eine Schlüsselkomponente bei der Bewältigung dieser Herausforderungen ist das Sicherheitsteam innerhalb des Security Operations Center (SOC), das SOAR-Plattformen nutzt, um Sicherheitsdaten und Bedrohungen zu sammeln, zu analysieren und darauf zu reagieren.

Ein Hauptproblem ist die große Menge an Sicherheitswarnungen, mit denen Unternehmen täglich konfrontiert sind. Die manuelle Verwaltung dieser Warnungen kann überwältigend und ineffizient sein.

SOAR-Plattformen automatisieren die Prozesse der Priorisierung, Untersuchung und Reaktion, überbrücken die Lücke zwischen verschiedenen Sicherheitstools und -systemen und ermöglichen eine kohärentere und effizientere Reaktion auf Vorfälle.

Häufige use cases

- Reaktion auf Vorfälle: Automatisierung der Erkennung, Untersuchung und Behebung von Sicherheitsvorfällen.

- Verwaltung von Bedrohungsdaten: Integration und Korrelation von Bedrohungsdaten-Feeds zur Identifizierung potenzieller Bedrohungen.

- Schwachstellen-Management: Automatisierung des Prozesses der Identifizierung, Priorisierung und Behebung von Schwachstellen.

- Einhaltung von Vorschriften und Berichterstattung: Rationalisierung der Datenerfassung und Erstellung von Berichten zur Erfüllung von Compliance-Anforderungen.

Reaktion auf Zwischenfälle und Management von Bedrohungsdaten

Incident Response und Threat Intelligence Management sind wichtige Komponenten von SOAR-Lösungen. Die Reaktion auf Vorfälle umfasst den Prozess der Reaktion auf Sicherheitsvorfälle, während das Threat Intelligence Management die Sammlung, Analyse und Verbreitung von Bedrohungsdaten zur Unterstützung der Reaktion auf Vorfälle umfasst.

SOAR-Plattformen bieten robuste Fähigkeiten in diesen Bereichen, darunter:

- Playbooks für die Reaktion auf Vorfälle: Vordefinierte Playbooks für die Reaktion auf Sicherheitsvorfälle, die eine einheitliche und effektive Reaktion gewährleisten.

- Bedrohungsdaten-Feeds: Integration mit Bedrohungsdaten-Feeds zur Bereitstellung von Bedrohungsdaten in Echtzeit, wodurch die Fähigkeit zur Erkennung und Reaktion auf neue Bedrohungen verbessert wird.

- Analyse von Bedrohungsdaten: Erweiterte Analysen zur Analyse von Bedrohungsdaten, zur Identifizierung potenzieller Bedrohungen und zur Unterstützung der Reaktion auf Vorfälle.

Durch die Automatisierung von Sicherheitsprozessen und die Bereitstellung umfassender Funktionen zur Reaktion auf Vorfälle und zur Verwaltung von Bedrohungsdaten ermöglichen SOAR-Plattformen den Sicherheitsteams eine effizientere und effektivere Reaktion auf Sicherheitsvorfälle.

Dieser ganzheitliche Ansatz stellt sicher, dass Unternehmen angesichts der sich weiterentwickelnden Cyber-Bedrohungen eine starke Sicherheitslage aufrechterhalten können.

Was sind die wichtigsten Vorteile von SOAR?

- Effizienz: Automatisiert sich wiederholende Aufgaben, so dass sich die Sicherheitsanalysten auf komplexere Probleme konzentrieren können.

- Konsistenz: Stellt sicher, dass die Reaktionen auf Vorfälle nach bewährten Verfahren erfolgen und im gesamten Unternehmen einheitlich sind.

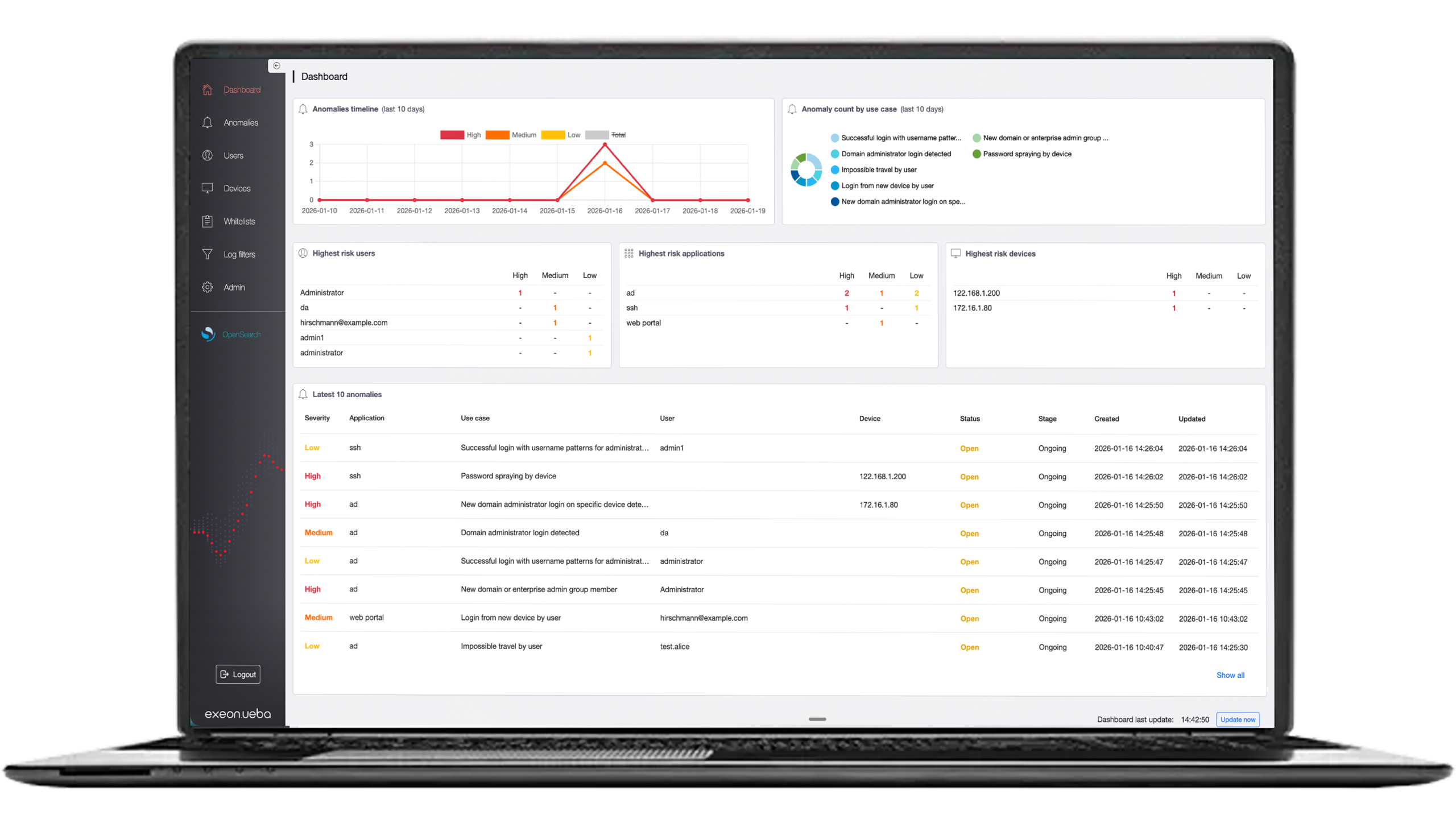

- Dashboards und Berichte: Tools zur Überwachung von Sicherheitsvorgängen und zur Erstellung detaillierter Berichte.

- Skalierbarkeit: Sicherstellen, dass die SOAR-Plattform mit der wachsenden Größe und Komplexität der Sicherheitsanforderungen des Unternehmens skaliert werden kann.

Was beinhaltet eine SOAR-Plattform?

SOAR-Plattformen umfassen in der Regel die folgenden Komponenten:

- Playbooks: Vordefinierte Workflows, die die automatische Reaktion auf bestimmte Arten von Sicherheitsvorfällen steuern.

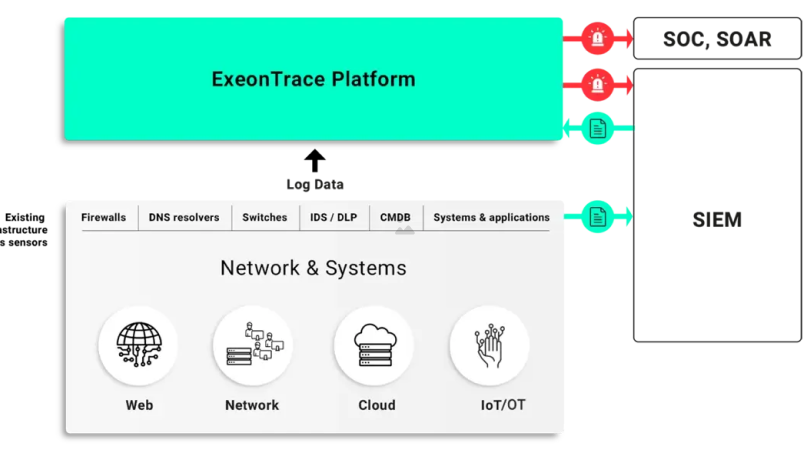

- Integration Konnektivität mit verschiedenen Sicherheitstools und -systemen wieSIEM (Security Information and Event Management), Firewalls und Endpunktschutzplattformen.

- Dashboards und Berichte: Tools zur Überwachung von Sicherheitsvorgängen und zur Erstellung detaillierter Berichte.

- Fall-Management: Funktionen zur Verfolgung und Verwaltung von Sicherheitsvorfällen von der Erkennung bis zur Lösung.

Herausforderungen

Trotz ihrer Vorteile ist ihre Umsetzung mit Herausforderungen verbunden:

- Komplexität: Die Integration in die bestehende Sicherheitsinfrastruktur kann komplex sein.

- Anpassungen: Die Entwicklung und Pflege von Playbooks und Workflows erfordert kontinuierlichen Aufwand und Fachwissen.

- Skalierbarkeit: Sicherstellen, dass die SOAR-Plattform mit der wachsenden Größe und Komplexität der Sicherheitsanforderungen des Unternehmens skaliert werden kann.

Wie es mit anderen Tools funktioniert

SOAR-Plattformen sind so konzipiert, dass sie sich nahtlos in andere Sicherheitstools und -systeme integrieren lassen. Diese Integration ermöglicht die automatisierte Sammlung und Korrelation von Daten aus verschiedenen Quellen, wie z. B. Security Information and Event Management (SIEM), Endpoint Detection and Response (EDR), Firewalls und Threat Intelligence Feeds.

Auf diese Weise erweitert SOAR die Fähigkeiten dieser Tools und bietet einen umfassenderen und koordinierten Ansatz für die Erkennung von und Reaktion auf Bedrohungen.

SOAR vs. SIEM

Im Bereich der Cybersicherheit sind SOAR und SIEM wichtige Werkzeuge mit unterschiedlichen Funktionen. SIEM konzentriert sich auf das Sammeln, Analysieren und Korrelieren von Sicherheitsereignissen und Protokollen aus verschiedenen Quellen und bietet Echtzeitüberwachung und Warnmeldungen. Zu den wichtigsten Funktionen gehören Protokollverwaltung, Ereigniskorrelation, Erkennung von Zwischenfällen und Compliance-Berichte.

SOAR hingegen sammelt und analysiert nicht nur Sicherheitsdaten, sondern automatisiert und koordiniert auch Reaktionen auf Zwischenfälle. Während SIEM den Schwerpunkt auf Erkennung und Protokollanalyse legt, steigert SOAR die Effizienz und Effektivität durch die Automatisierung und Koordinierung von Reaktionen in der gesamten Sicherheitsinfrastruktur.

Zusammen bieten sie einen umfassenden Ansatz für die Cybersicherheit.

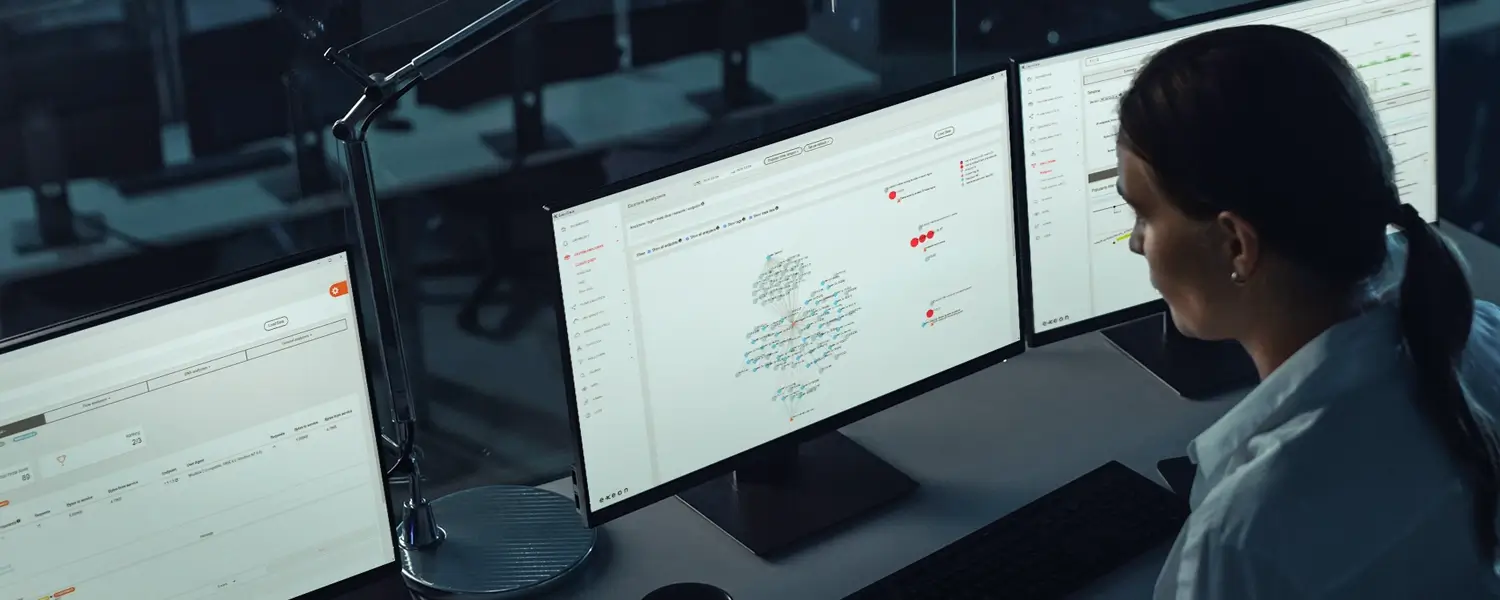

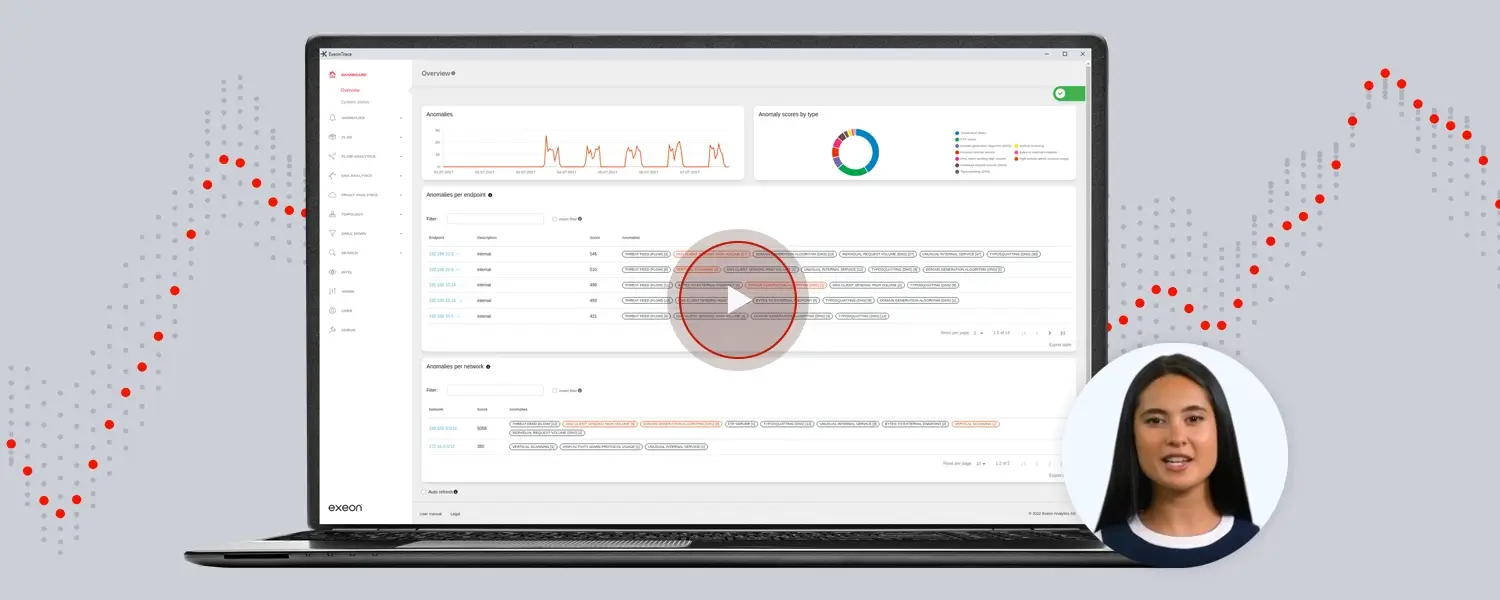

Wie der NDR hilft

Unsere fortschrittliche Plattform zur Erkennung von Bedrohungen, Exeon.NDR, bietet einen umfassenden Einblick in IT- und OT-Netzwerke und hilft Unternehmen, Schwachstellen zu identifizieren und bösartige Aktivitäten in Echtzeit zu erkennen.

"Durch die Analyse von Netzwerkprotokolldaten anstelle der Spiegelung des datenintensiven Datenverkehrs wird sichergestellt, dass die Plattform nicht durch Verschlüsselung beeinträchtigt wird und ohne Hardware-Sensoren arbeiten kann."

- Dr. Markus Happe, CTO, Exeon Analytics

Exeon.NDR verbessert die SOAR-Plattformen durch umfassende Transparenz, effiziente Datenverarbeitung, fortschrittliche Bedrohungserkennung, nahtlose Integration und KI-gesteuerte Automatisierung. Diese Funktionen verbessern gemeinsam die Effizienz und Effektivität von Sicherheitsoperationen.

SOAR ist eine unverzichtbare Komponente moderner Cybersecurity-Strategien, die Automatisierung, Orchestrierung und verbesserte Reaktionsmöglichkeiten bietet.

Auch wenn die Implementierung mit Herausforderungen verbunden ist, machen die Vorteile in Bezug auf Effizienz, Konsistenz und Geschwindigkeit die SOAR-Plattform zu einem wichtigen Werkzeug für Unternehmen.

Lösungen wie Exeon.NDR bringen die fortschrittlichen Funktionen von SOAR-Plattformen voran und bleiben so in der sich ständig weiterentwickelnden Landschaft der Cyber-Bedrohungen immer einen Schritt voraus.

Bewährte Praktiken für die SOAR-Implementierung

Die Implementierung einer solchen Plattform erfordert eine sorgfältige Planung und Ausführung, um eine erfolgreiche Integration mit bestehenden Sicherheitstools und -prozessen zu gewährleisten. Hier sind einige bewährte Verfahren zu berücksichtigen:

- Definieren Sie klare Ziele und Vorgaben: Beginnen Sie damit, die spezifischen Sicherheitsprobleme zu identifizieren, die Sie mit SOAR angehen wollen, z. B. die Verringerung der Alarmmüdigkeit oder die Verbesserung der Reaktionszeiten auf Vorfälle. Klare Ziele sind die Richtschnur für Ihre Implementierungsstrategie und helfen Ihnen, den Erfolg zu messen.

- Bewerten Sie Ihre Sicherheitsreife: Bewerten Sie den aktuellen Sicherheitsstand Ihres Unternehmens. Wenn Sie Ihre Stärken und Schwächen kennen, können Sie den besten Ansatz für die Implementierung einer neuen Plattform bestimmen und sicherstellen, dass die Plattform Ihre bestehenden Sicherheitsmaßnahmen ergänzt.

- Wählen Sie die richtige SOAR-Plattform: Wählen Sie eine SOAR-Plattform, die den Anforderungen Ihres Unternehmens entspricht und sich nahtlos in Ihre vorhandenen Sicherheitstools integrieren lässt. Achten Sie auf Faktoren wie Skalierbarkeit, Benutzerfreundlichkeit und die Möglichkeit zur Anpassung von Workflows.

- Entwickeln Sie einen umfassenden Umsetzungsplan: Erstellen Sie einen detaillierten Plan, der Zeitvorgaben, Meilensteine und die Zuweisung von Ressourcen enthält. Ein gut strukturierter Plan gewährleistet einen reibungslosen Umsetzungsprozess und hilft, die Erwartungen im gesamten Unternehmen zu erfüllen.

- Schulung und Ausbildung von Sicherheitsteams: Informieren Sie Ihre Sicherheitsteams gründlich über die Verwendung und die Vorteile der SOAR-Plattform. Wenn Sie sicherstellen, dass Ihr Team mit den Funktionen der Plattform vertraut ist, maximieren Sie deren Effektivität und verbessern die Reaktion auf Vorfälle.

- Leistung überwachen und auswerten: Überwachen und bewerten Sie die Leistung Ihrer SOAR-Plattform kontinuierlich. Regelmäßige Bewertungen helfen dabei, verbesserungswürdige Bereiche zu identifizieren und sicherzustellen, dass sich die Plattform mit den Sicherheitsanforderungen Ihres Unternehmens weiterentwickelt.

Die Rolle der Bedrohungsanalyse bei SOAR

Bedrohungsdaten spielen bei SOAR eine entscheidende Rolle, da sie den Kontext und die Anreicherung von Sicherheitsdaten liefern und so eine effektivere Reaktion auf Vorfälle und die Erkennung von Bedrohungen ermöglichen.

Hier sind einige Möglichkeiten aufgeführt, wie Bedrohungsdaten SOAR verbessern können:

- Anreicherung der Sicherheitsdaten: Threat-Intelligence-Feeds liefern zusätzlichen Kontext zu den Sicherheitsdaten und ermöglichen eine genauere Erkennung von Bedrohungen und Reaktion auf Vorfälle. Durch die Korrelation von Bedrohungsdaten mit internen Daten können Sicherheitsteams tiefere Einblicke in potenzielle Bedrohungen gewinnen.

- Verbessert die Reaktion auf Vorfälle: Bedrohungsdaten helfen Sicherheitsteams, effektiver auf Vorfälle zu reagieren, da sie Informationen über die von Angreifern verwendeten Taktiken, Techniken und Verfahren (TTPs) liefern. Dieses Wissen ermöglicht eine fundiertere Entscheidungsfindung und eine schnellere Eindämmung von Bedrohungen.

- Verbessert die Erkennung von Bedrohungen: Mit Threat Intelligence können SOAR-Plattformen Bedrohungen effektiver erkennen, indem sie Muster und Anomalien in Sicherheitsdaten identifizieren. Erweiterte Analysen und maschinelles Lernen können diese Fähigkeit weiter verbessern und ermöglichen eine proaktive Erkennung von Bedrohungen.

- Unterstützt die proaktive Verteidigung: Bedrohungsdaten ermöglichen es Unternehmen, einen proaktiven Verteidigungsansatz zu verfolgen, indem sie potenzielle Bedrohungen erkennen, bevor sie auftreten. Indem sie neuen Bedrohungen immer einen Schritt voraus sind, können Sicherheitsteams vorbeugende Maßnahmen ergreifen und das Risiko erfolgreicher Angriffe verringern.

SOAR und Compliance

SOAR-Plattformen können Unternehmen dabei helfen, Compliance-Anforderungen zu erfüllen, indem sie eine zentrale Plattform für die Verwaltung von Sicherheitsvorfällen und -daten bereitstellen.

SOAR kann Compliance-Anforderungen in den folgenden Bereichen unterstützen:

- Optimiert die Reaktion auf Vorfälle: SOAR-Plattformen automatisieren und orchestrieren die Prozesse zur Reaktion auf Vorfälle und stellen sicher, dass Vorfälle einheitlich und in Übereinstimmung mit den gesetzlichen Vorschriften behandelt werden. Diese Konsistenz hilft Unternehmen, die Einhaltung von Branchenstandards zu gewährleisten.

- Bietet Prüfprotokolle: SOAR-Plattformen bieten detaillierte Prüfprotokolle aller Sicherheitsvorfälle und Reaktionen, mit denen Unternehmen die Einhaltung gesetzlicher Vorschriften nachweisen können. Diese Prüfprotokolle sind für behördliche Audits und interne Überprüfungen unerlässlich.

- Unterstützt die Datenaufbewahrung: SOAR-Plattformen können Unternehmen dabei helfen, die Anforderungen an die Datenaufbewahrung zu erfüllen, indem sie Sicherheitsdaten und Aufzeichnungen zur Reaktion auf Vorfälle über längere Zeiträume speichern. Diese Funktion stellt sicher, dass Unternehmen bei Bedarf zu Compliance-Zwecken auf historische Daten zugreifen können.

- Ermöglicht Berichterstattung: SOAR-Plattformen bieten Berichtsfunktionen, mit denen Unternehmen Compliance-Berichte erstellen und die Einhaltung gesetzlicher Vorschriften nachweisen können. Diese Berichte können an die jeweiligen gesetzlichen Anforderungen angepasst werden und bieten wertvolle Einblicke in die Sicherheitsabläufe.

Zukunft von SOAR

Die Zukunft von SOAR ist vielversprechend, denn es wird erwartet, dass Fortschritte in den Bereichen künstliche Intelligenz, maschinelles Lernen und Cloud Computing Innovation und Akzeptanz vorantreiben werden.

Zu den hervorzuhebenden Trends gehören:

- Zunehmende Verbreitung von Cloud-basiertem SOAR: Cloud-basierte SOAR-Plattformen werden sich immer mehr durchsetzen und bieten größere Skalierbarkeit, Flexibilität und Kosteneinsparungen. Unternehmen werden von der Möglichkeit profitieren, ihre SOAR-Lösungen schnell bereitzustellen und zu skalieren, ohne dass eine umfangreiche Infrastruktur vor Ort erforderlich ist.

- Integration mit aufkommenden Technologien: SOAR-Plattformen werden mit neuen Technologien wie künstlicher Intelligenz, maschinellem Lernen und Geräten des Internets der Dinge (IoT) integriert. Diese Integrationen werden die Fähigkeiten der SOAR-Plattformen verbessern und eine ausgefeiltere Erkennung und Reaktion auf Bedrohungen ermöglichen.

- Stärkere Betonung der Automatisierung: SOAR-Plattformen werden einen stärkeren Schwerpunkt auf die Automatisierung legen, so dass Unternehmen schneller und effektiver auf Sicherheitsvorfälle reagieren können. Durch die fortgeschrittene Automatisierung werden die Sicherheitsteams entlastet, sodass sie sich auf strategische Initiativen konzentrieren können.

- Verbesserte Bedrohungsanalyse: SOAR-Plattformen werden fortschrittlichere Threat-Intelligence-Funktionen enthalten, die es Unternehmen ermöglichen, Bedrohungen effektiver zu erkennen und darauf zu reagieren. Verbesserte Bedrohungsdaten bieten tiefere Einblicke in die Bedrohungslandschaft und unterstützen proaktive Verteidigungsstrategien.

Indem sie diesen Trends immer einen Schritt voraus sind, können Unternehmen das volle Potenzial von SOAR-Plattformen nutzen, um ihre Sicherheitsabläufe zu verbessern und angesichts der sich entwickelnden Cyber-Bedrohungen eine starke Sicherheitsstellung aufrechtzuerhalten.