Definition

Ein Intrusion Prevention System (IPS) ist ein Inline-Sicherheitstool, das den Netzwerkverkehr aktiv auf potenzielle Bedrohungen oder bösartige Aktivitäten überwacht und analysiert. Dieses System verwendet verschiedene Methoden zur Erkennung von Bedrohungen, abhängig von vordefinierten Signaturen, bewährtem Verhalten oder Datenschutzrichtlinien. Die Hauptfunktion eines IPS besteht darin, Bedrohungen zu verhindern, indem automatisch Maßnahmen ergriffen werden, wenn verdächtige Aktivitäten festgestellt werden.

IPS vs. IDS

Obwohl viele Menschen IPS mit Intrusion Detection System (IDS) verwechseln, wurde das IPS als eine fortgeschrittenere Version des IDS entwickelt.

- Wie der Name schon sagt, ist das Intrusion Detection System hilfreich bei der Erkennung potenzieller Bedrohungen und dient hauptsächlich dazu, den Administrator zu alarmieren, wenn weitere Untersuchungen erforderlich sind.

- IPS hingegen geht über die Erkennung hinaus, indem es eindringende Aktionen im Netz sofort blockiert. Diese proaktive Verteidigung durch das IPS sollte die Netzwerksicherheit erhöhen und das Risiko von Datenverlusten verringern, was ein IPS zu einer wichtigen Komponente jeder Cybersicherheitsstrategie macht.

Wie funktioniert das IPS?

Ein IPS wird in der Regel hinter der Firewall platziert, zwischen Quelle und Ziel - jedes Paket muss das IPS passieren, wo es geprüft wird, bevor es in Ihr Netzwerk gelangen kann. Diese Funktion hilft ihm, Eindringlinge in Echtzeit zu verhindern, indem es drei Hauptmethoden verwendet, um ungewöhnliches Verhalten zu erkennen.

- Signaturbasierte Erkennung: Bei dieser Erkennungsmethode nutzt das IPS seine Datenbank mit bereits abgewehrten Bedrohungen, um neue Netzwerkangriffe zu erkennen. Es wird aktiv, wenn ein neues Paket mit einer der vordefinierten Signaturen übereinstimmt.

Nachteile: Bei dieser Methode muss die Signaturdatenbank regelmäßig aktualisiert werden, um das Eindringen der neuesten Cyberangreifer zu verhindern. - Anomalie-basierte Erkennung: Hier wird mithilfe von maschinellem Lernen ein Basismodell des normalen Netzwerkverhaltens erstellt. Das anomalie-basierte IPS analysiert dann den laufenden Datenverkehr und vergleicht ihn mit dem erstellten Modell. Es ergreift präventive Maßnahmen, wenn es Aktivitäten feststellt, die von der normalen Basislinie abweichen. Im Vergleich zur signaturbasierten Methode kann das Anomalieerkennungsmodell sowohl bekannte als auch unbekannte Bedrohungen abwehren.

Nachteile: Wenn die Basislinie nicht genau definiert ist oder sich die normale Aktivität häufig ändert, kann das anomaliebasierte IPS häufig falsch positive Ergebnisse liefern. - Richtlinienbasierte Erkennung: Das richtlinienbasierte IPS verwendet eine Reihe von Netzwerkrichtlinien, die vom Sicherheitsteam oder dem Netzwerkadministrator festgelegt wurden, um bösartige Aktivitäten zu erkennen. Das IPS setzt diese Richtlinien durch, indem es den Datenverkehr überwacht und jede Aktion stoppt, die gegen diese Regeln verstößt.

Nachteile: Es ist sehr präzise, erfordert aber umfangreiche Arbeit bei der Erstellung und Pflege der angepassten Datenschutzrichtlinie.

Wichtigste Methoden der Prävention

- Blockieren von bösartigem Datenverkehr: Das IPS prüft den ein- und ausgehenden Datenverkehr und blockiert Pakete, die mit bekannten Bedrohungssignaturen übereinstimmen oder ein verdächtiges Verhalten aufweisen. Es ist äußerst effektiv bei der Abwehr bekannter Bedrohungen und unmittelbarer Risiken.

- Bandbreitendrosselung: Bei potenziell verdächtigem Datenverkehr, der keine vollständige Sperrung rechtfertigt, kann das IPS die ihm zugewiesene Bandbreite begrenzen und so seine Auswirkungen verringern. Nützlich für die Verwaltung von Netzwerkressourcen und zur Abschwächung der Auswirkungen verdächtiger Aktivitäten, ohne den legitimen Datenverkehr vollständig zu unterbrechen.

- Zurücksetzen von Verbindungen: Wenn eine Bedrohung in einer laufenden Sitzung erkannt wird, kann das IPS die Verbindung zurücksetzen, um die böswillige Aktivität zu unterbrechen. So können laufende Angriffe gestoppt und weitere böswillige Aktionen verhindert werden.

- Ändern von Konfigurationen: Das IPS kann automatisch Patches anwenden, Sicherheitsrichtlinien aktualisieren oder Konfigurationen ändern, um erkannte Bedrohungen abzuschwächen. Es bietet einen dynamischen und anpassungsfähigen Schutz, indem es sicherstellt, dass die Sicherheitsumgebung auf dem neuesten Stand ist und neuen Bedrohungen standhält.

Arten von Einsätzen

- Netzwerkbasiertes Intrusion Prevention System (NIPS): Ein NIPS wird an strategischen Punkten innerhalb des Netzwerks installiert, in der Regel hinter der Firewall. Es überwacht den Datenverkehr aller Geräte und ist ideal für die Erkennung einer Vielzahl von Netzwerkbedrohungen wie DoS-Angriffe, unbefugte Zugriffsversuche oder die Verbreitung von Malware.

- Host-basiertes Intrusion Prevention System (HIPS): Dieses Präventionssystem wird auf bestimmten Endpunkten eingesetzt; es überwacht und kontrolliert das Netzwerk nur auf diesen einzelnen Geräten. Es wird empfohlen, ein Host-basiertes Intrusion Prevention System mit einem netzwerkbasierten System zu kombinieren, da es auf die Erkennung von Bedrohungen spezialisiert ist, die das NIPS möglicherweise übersehen hat.

- Netzwerk-Verhaltensanalyse (NBA): Das NBA-Präventionssystem verwendet die auf Anomalien basierende Methode, um Verkehrsmuster zu überwachen und ungewöhnliches Verhalten zu erkennen, das auf potenzielle Bedrohungen hinweisen kann. Das IPS zur Analyse des Netzwerkverhaltens konzentriert sich auf das Gesamtverhalten und nicht auf einzelne Signaturen. Daher ist es in der Lage, neue Angriffe zu erkennen, die keiner der vorhandenen Bedrohungssignaturen entsprechen.

- Drahtloses Intrusion Prevention System (WIPS): Ein WIPS ist speziell für drahtlose Netzwerke konzipiert. Es wird verwendet, um die Verbindung von nicht autorisierten Benutzern oder Geräten, die auf das überwachte Wi-Fi-Netzwerk zugreifen, zu analysieren und zu beenden. Das Wireless Intrusion Prevention System eignet sich am besten für große Organisationen, die für ihre Daten und Transaktionen auf drahtlose Netzwerke angewiesen sind, wie z. B.: Unternehmensbüros, Einzelhandelsgeschäfte, Gesundheitseinrichtungen, Bildungseinrichtungen und öffentliche Einrichtungen.

IPS bietet Bedrohungsabwehr in Echtzeit, während NDR tiefere Netzwerktransparenz und erweiterte Bedrohungserkennung zur Identifizierung komplexerer Vorfälle bietet.

Seine Vorteile

- Bedrohungsabwehr in Echtzeit: Das Intrusion Prevention System erkennt nicht nur Bedrohungen, sondern verhindert sie auch proaktiv, indem es bösartige IP-Adressen blockiert oder verdächtige Sitzungen in Echtzeit beendet.

- Verstärkter Datenschutz: Der Einsatz eines IPS ist von entscheidender Bedeutung, wenn Sie mit einer großen Menge sensibler Daten arbeiten. Durch das sofortige Blockieren von nicht autorisierten Benutzern und verdächtigen Aktivitäten verringert ein IPS das Risiko von Datenverletzungen und hilft Ihnen, vertrauliche Informationen zu schützen.

- Verbesserte Netzwerkleistung: Böswillige Versuche verbrauchen Bandbreite und verursachen Verlangsamungen in Ihrem System. Ein IPS verbessert Ihre Gesamtleistung und sorgt für eine reibungslosere Benutzererfahrung, indem es kontinuierlich nicht autorisierten Datenverkehr filtert und die Auswirkungen von Sicherheitsvorfällen minimiert.

- Einhaltung von Sicherheitsstandards: Ein IPS unterstützt Ihr Unternehmen bei der Einhaltung von Vorschriften und Industriestandards, die von Rahmenwerken wie dem Health Insurance Portability and Accountability Act (HIPAA), dem Payment Card Industry Data Security Standard (PCI-DSS) und der General Data Protection Regulation (GDPR) vorgegeben werden.

- Verbesserte Netzwerktransparenz: Kontinuierliche Überwachung und detaillierte Berichte bieten einen klaren Überblick über die Netzwerkaktivitäten und helfen dabei, Schwachstellen zu erkennen und zu beheben.

- Effizient: Da es sich um ein automatisiertes Tool handelt, erfordert es nur minimalen bis gar keinen Aufwand für das Netzwerksicherheitsteam. Da ein IPS bösartige Aktivitäten erkennt, bevor sie das System passieren können, trägt es auch zur Vereinfachung weiterer Kontrollen in den fortgeschrittenen Sicherheitsstufen bei.

Benachteiligungen

- Falsche Positivmeldungen: Aufgrund begrenzter Aktualisierungen, komplexer Umgebungen oder Fehlkonfigurationen kann das Intrusion Prevention System oft fälschlicherweise gutartigen Datenverkehr als bösartig markieren und/oder tatsächliche Bedrohungen nicht erkennen.

- Leistungsverzögerung: Ein IPS benötigt eine große Bandbreite, um effizient arbeiten zu können. In Umgebungen mit hohem Verkehrsaufkommen kann es Schwierigkeiten haben, das große Datenvolumen zu bewältigen, was zu Verzögerungen im System führt.

- Kosten für Konfiguration und Wartung: Um eine ordnungsgemäße Leistung zu gewährleisten, muss der Datensatz, der für den Vergleich und die Erkennung bösartiger Aktivitäten verwendet wird, eingehend konfiguriert werden. Darüber hinaus ist eine ständige Wartung erforderlich, damit Ihr Unternehmen vor allen neuen sowie vor den vordefinierten Bedrohungen geschützt bleibt. Dies kann kostspielig sein und ist möglicherweise nicht für alle Unternehmen geeignet.

Wie der NDR hilft

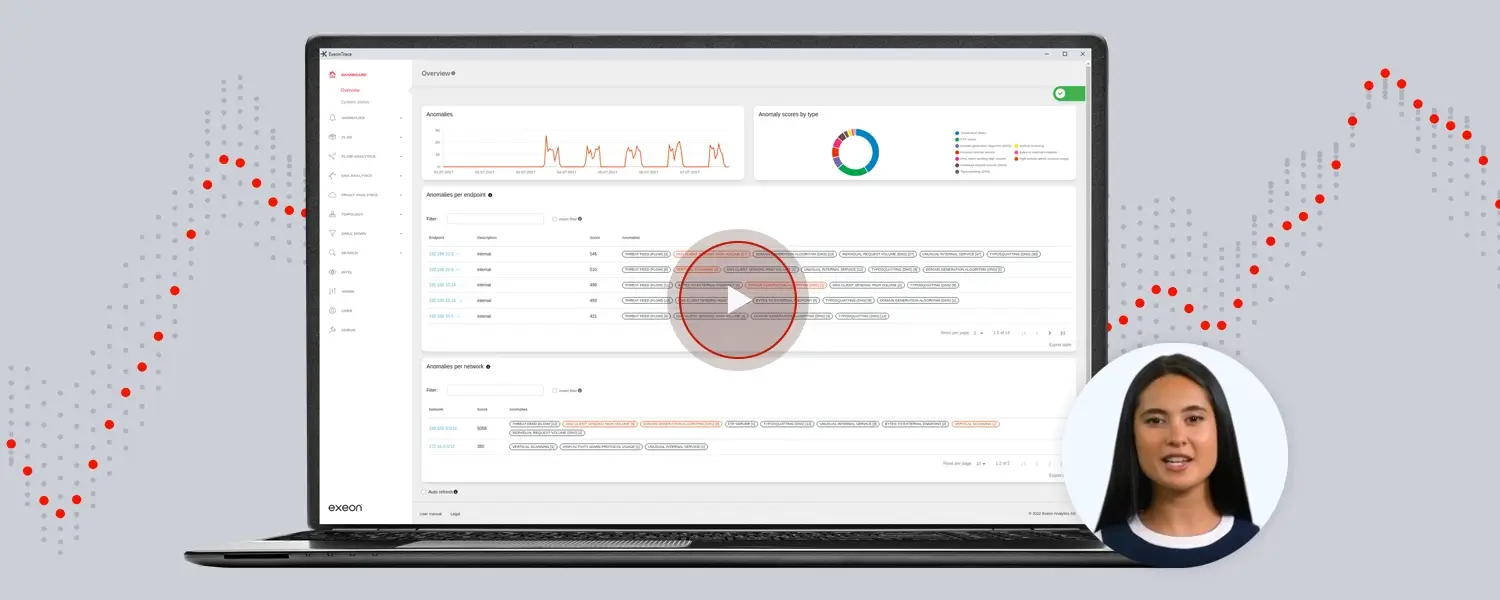

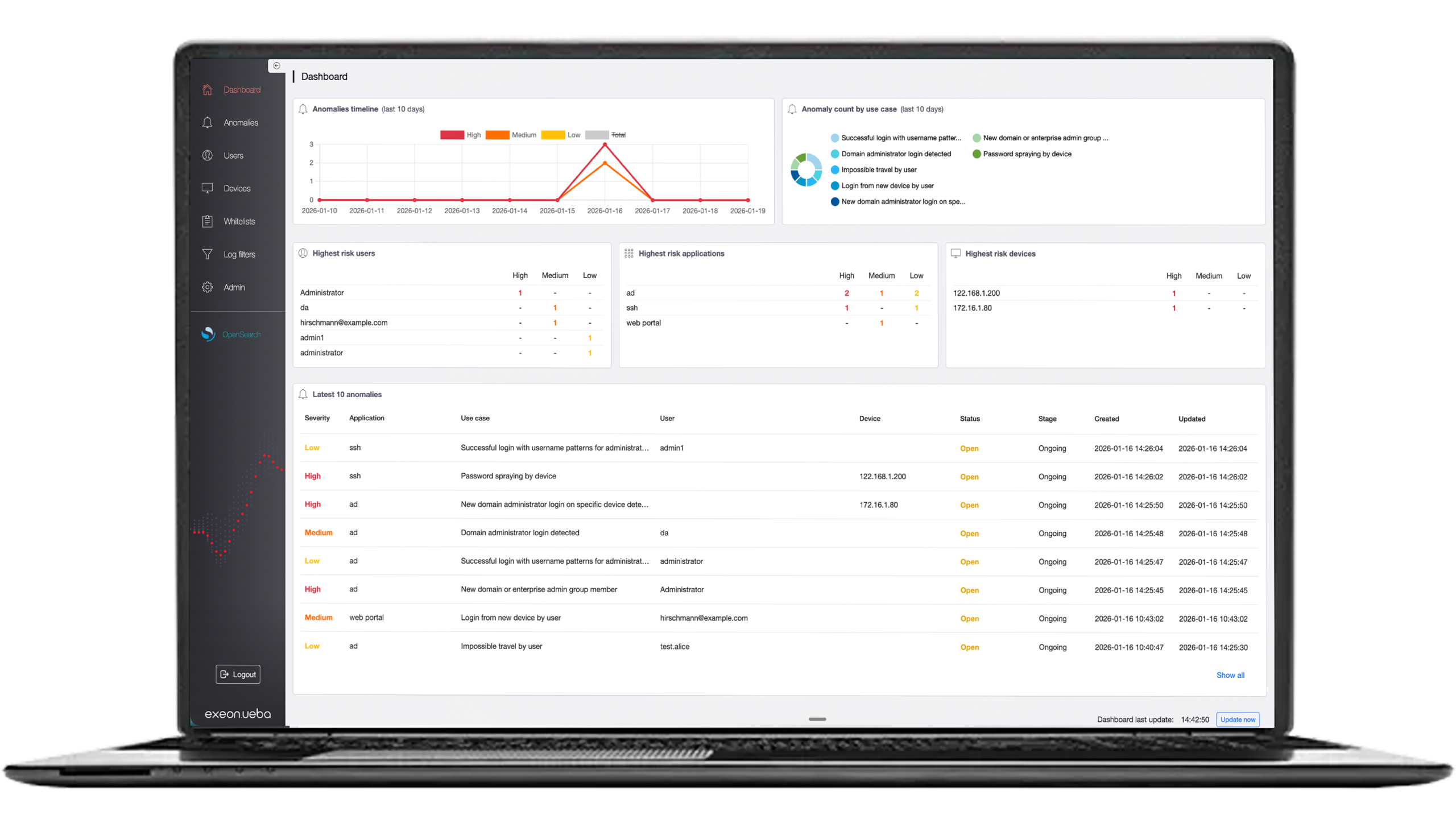

Schnellere und präzisere Erkennung: Network Detection and Response (NDR) erweitert IPS mit maschinellem Lernen und fortschrittlichen Analyseprotokollen.

Während IPS auf signaturbasierter Erkennung beruht und häufig Zero-Day-Angriffe und verschlüsselten Datenverkehr übersieht, analysiert NDR kontinuierlich den Netzwerkverkehr und erkennt anomales Verhalten. Außerdem bietet es eine ganzheitlichere Erkennung von Bedrohungen, reduziert Fehlalarme und unterstützt die Netzwerkforensik, um Sicherheitsvorfälle besser zu untersuchen und zu verhindern.