Definition

Malware gehört zur Kategorie der schädlichen Programme, die unerwünschte und zerstörerische Aktivitäten auf Computern, mobilen Geräten, Netzwerken oder anderen elektronischen Geräten durchführen. Diese Programme werden heimlich installiert oder ohne das Wissen oder die Zustimmung des Benutzers ausgeführt. Cyberkriminelle entwickeln und setzen sie ein, um bösartige Ziele zu erreichen, die von finanziellen Gewinnen und Datendiebstahl zu Spionagezwecken bis hin zur Beschädigung von Betriebssystemen und Angriffen auf feindliche Staaten reichen.

Wie es funktioniert

Malware kann Systeme auf unterschiedliche Weise gefährden. Obwohl ihre Arten variieren, folgt sie im Allgemeinen bestimmten Schritten, um bösartige Ziele zu erreichen:

- Infektion: Infektionen gelangen über Sicherheitslücken oder Schwachstellen in das System. Dies kann durch das Öffnen infizierter E-Mail-Anhänge, den Besuch kompromittierter Websites, das Herunterladen infizierter Dateien oder das Ausnutzen von Sicherheitslücken in Software oder Betriebssystemen geschehen.

- Installation: Diese bösartigen Programme installieren sich selbst oder verstecken sich in legitimen Dateien, damit sie schwerer zu entdecken sind. Sie können auch Rootkit-Techniken verwenden, um sich auf tieferen Ebenen des Betriebssystems zu verstecken, was ihre Entdeckung erschwert.

- Durchführung bösartiger Aktivitäten: Je nach Typ kann er verschiedene bösartige Funktionen ausführen. Ein paar Beispiele sind:

- Löschen oder Verschlüsseln von Dateien

- Aufzeichnung von Tastatureingaben

- Diebstahl vertraulicher Informationen

- Versenden von Spam-E-Mails

- Ausführen von Denial-of-Service-Angriffen, oder

- Öffnen von Hintertüren für den Fernzugriff

- Verbreitung: Würmer und andere Arten von Malware können sich automatisch auf andere Systeme verbreiten, indem sie Netzwerkverbindungen nutzen oder infizierte Dateien an andere Benutzer senden. So kann sich die Software auf verschiedene Geräte ausbreiten und erheblichen Schaden anrichten.

- Tarnung und Verschleierung: Diese Bedrohungen können verschiedene Methoden anwenden, um der Erkennung zu entgehen. Sie können Dateinamen ändern, legitime Systemprozesse infiltrieren, sich vor Sicherheitssoftware verstecken oder Anti-Analyse-Techniken einsetzen, um ihre Funktion zu erschweren.

Angreifer können bestimmte Arten von Bedrohungen aus der Ferne steuern. Sie können Befehle empfangen und ausführen, Updates herunterladen, um ihre Funktionalität zu verbessern, oder sich selbst aktualisieren, um Sicherheitsmaßnahmen zu umgehen.

Die gefährlichsten Malware-Typen auf einen Blick

Trojaner, Ransomware und mehr - sind Sie sich der verschiedenen Arten von Cyber-Bedrohungen bewusst, die derzeit in Unternehmensnetzwerken lauern und versuchen, Ihre Systeme zu infiltrieren? Die Palette dieser schädlichen Programme wird ständig erweitert. Unter den zahlreichen Kategorien, die es heute gibt, sind die unten aufgeführten die am weitesten verbreiteten.

Ransomware, eine der Malware-Arten, ist laut WEF die größte Sorge der CISOs für das Jahr 2025.

- Viren: Viren sind eine der ältesten und bekanntesten Arten von Malware. Sie beschädigen Programme oder Dateien und verbreiten sich, indem sie sich an andere ausführbare Dateien anhängen. Viren können Dateien löschen, Daten beschädigen, Systemfunktionen stören oder unerwünschte Aktivitäten durchführen, um Schaden zu verursachen.

- Würmer: Würmer sind selbstreplizierende Bedrohungen, die sich automatisch über Netzwerke verbreiten, ohne dass ein Benutzer aktiv eine infizierte Datei ausführt. Sie wandern von einem System zum anderen, indem sie Sicherheitslücken und Schwachstellen ausnutzen. Würmer können erheblichen Schaden anrichten, indem sie Bandbreite verbrauchen, Systemressourcen überlasten oder sensible Daten stehlen.

- Trojanisches Pferd: Ein Trojanisches Pferd ist eine Art von Schadsoftware, die sich als legitime Software tarnt und ein System infiltrieren kann. Es kann als nützliche Anwendung, Computerspiel oder ein anderes Programm erscheinen, das harmlos erscheint. Sobald es aktiviert ist, gewährt der Trojaner Angreifern Zugriff auf das infizierte System und ermöglicht es ihnen, persönliche Daten zu stehlen, sich später Zugang zu verschaffen oder andere bösartige Aktivitäten durchzuführen.

- Ransomware: Ransomware ist eine besonders gefährliche Art von Cyberbedrohung, die Dateien oder das gesamte System eines Nutzers verschlüsselt und dann ein Lösegeld für die Freigabe der Daten verlangt. Ransomware kann sich negativ auf Unternehmen und Einzelpersonen auswirken und erhebliche finanzielle Schäden und Geschäftsunterbrechungen verursachen.

- Spyware: Spyware ist eine Art von Schadsoftware, die sich heimlich auf einem System installiert und die Benutzeraktivitäten überwacht. Tastenanschläge, Kennwörter, Surfaktivitäten und andere persönliche Daten werden verfolgt und gesammelt. Diese Informationen werden dann an Angreifer weitergeleitet, die sie für Identitätsdiebstahl, Betrug oder andere illegale Aktivitäten nutzen können.

- Adware: Bei Adware handelt es sich um eine Art von Malware, die auf einem infizierten System Werbung anzeigt. Sie wird oft zusammen mit anderen kostenlosen Programmen oder Softwarepaketen installiert. Adware ist zwar nicht so schädlich wie andere Schadsoftware, kann aber Benutzer belästigen, die Systemleistung verlangsamen oder persönliche Daten sammeln, um gezielt Werbung anzuzeigen.

- Keylogger: Keylogger sind bösartige Programme, die heimlich Tastatureingaben aufzeichnen. Sie können Passwörter, Kreditkartendaten und andere sensible Informationen stehlen. Anschließend können diese Daten für Betrug oder Identitätsdiebstahl verwendet werden.

- Rootkits: Rootkits sind eine besonders gefährliche Art von Schadsoftware. Diese Software ermöglicht es Angreifern, uneingeschränkte Systemzugriffsrechte zu erlangen und ihre Präsenz zu verbergen. Sie können verwendet werden, um andere Bedrohungen zu verbergen, Sicherheitsvorkehrungen zu umgehen oder die Kontrolle über das System vollständig zu verlieren.

Anzeichen einer Malware-Infektion

Hier sind 10 Möglichkeiten, solche Cyberangriffe zu erkennen:

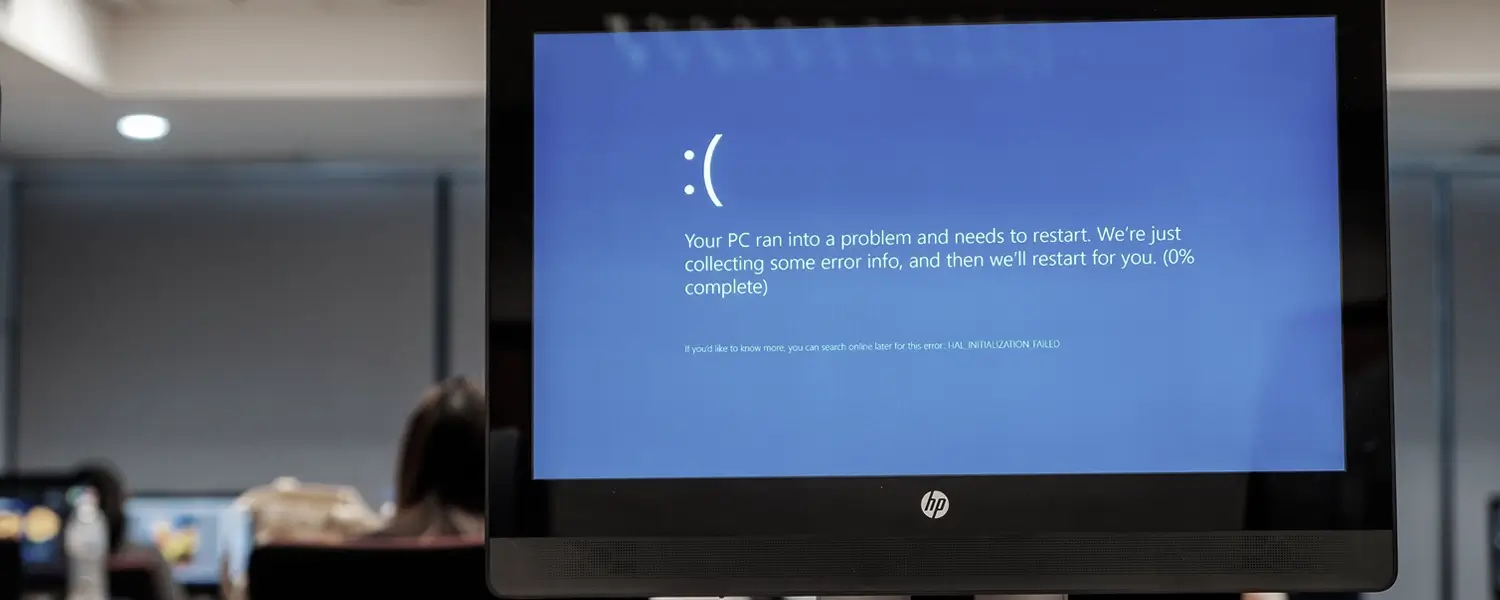

- Unerklärliche Verlangsamung des Systems: Wenn Ihr Computer plötzlich langsamer wird und selbst einfache Aufgaben viel Zeit in Anspruch nehmen, könnte dies auf das Vorhandensein von Schadsoftware hinweisen.

- Häufige Abstürze oder Einfrieren des Systems: Wenn Ihr System häufiger ohne ersichtlichen Grund abstürzt oder einfriert, könnte dies auf eine Sicherheitsbedrohung hinweisen.

- Popup-Werbung und unerwünschte Werbung: Aggressive Pop-ups, unerwünschte Werbung oder Links zu zweifelhaften Websites können auf Adware-Infektionen hinweisen.

- Geänderte Browser-Einstellungen: Eine Browser-Hijacking-Malware könnte dahinterstecken, wenn Ihre Standard-Homepage, Suchmaschine oder andere Browser-Einstellungen auf unerklärliche Weise geändert wurden und Sie dies nicht selbst getan haben.

- Neue Programme oder Symbolleisten, die plötzlich auftauchen: Wenn Sie plötzlich neue Programme, Symbolleisten oder Erweiterungen sehen, die Sie nicht selbst installiert haben, ist es möglich, dass Ihr System mit unerwünschter Software infiziert ist.

- Fehlende oder beschädigte Dateien: Wenn Dateien plötzlich fehlen oder unzugänglich sind, kann dies ein Hinweis auf Ransomware oder andere bösartige Programme sein.

- Ungewöhnlicher Datenverbrauch oder Netzwerkaktivität: Wenn Ihr Datenverbrauch oder Ihre Netzwerkaktivität erheblich gestiegen ist, könnte dies auf das Vorhandensein von Schadsoftware hinweisen.

- Passwort-Probleme: Wenn Ihre Passwörter nicht mehr funktionieren oder Ihre Online-Konten kompromittiert wurden, könnte dies auf einen Keylogger oder eine Spyware-Infektion hindeuten.

- Fehlfunktionen der Sicherheitssoftware: Wenn Ihre Firewall- oder Antiviren-Software plötzlich nicht mehr funktioniert oder deaktiviert ist, könnte dies ein Zeichen dafür sein, dass eine Sicherheitsbedrohung versucht, sich der Erkennung zu entziehen.

- Unbekannte Prozesse oder verdächtige Aktivitäten im Task-Manager: Überwachen Sie den Task-Manager auf unbekannte oder verdächtige Prozesse, die im Hintergrund laufen. Dies könnte auf eine Bedrohung der Cybersicherheit hindeuten.

Es ist wichtig zu wissen, dass diese Anzeichen nicht immer eindeutig auf ein Sicherheitsproblem hindeuten, da es auch andere Ursachen geben kann. Wenn Sie jedoch mehrere dieser Hinweise auf einmal bemerken, sollten Sie Ihr System auf potenzielle Schwachstellen untersuchen und entsprechende Maßnahmen ergreifen, um diese zu beheben.

Strategien zum Schutz vor Malware

Wie man bösartige Software vermeidet: Der Schutz Ihrer Daten, Systeme und Ihrer Privatsphäre vor Cyber-Bedrohungen ist von entscheidender Bedeutung. Hier sind einige wichtige Sicherheitsvorkehrungen, die Sie treffen können:

- Verwenden Sie zuverlässige Sicherheitssoftware: Installieren Sie auf allen Geräten hochwertige Antiviren- und Anti-Malware-Software. Stellen Sie sicher, dass die Software regelmäßig aktualisiert wird, um neue Bedrohungen abzuwehren.

- Halten Sie Ihre Software auf dem neuesten Stand: Aktualisieren Sie regelmäßig Ihr Betriebssystem, Ihre Anwendungen und Ihre Sicherheitssoftware. Patches und Updates schließen Sicherheitslücken, die von bösartiger Software ausgenutzt werden könnten, und schützen Ihr System vor Cyber-Bedrohungen.

- Seien Sie vorsichtig beim Öffnen von E-Mails und Anhängen: Seien Sie misstrauisch bei E-Mails von unbekannten Absendern oder verdächtigem Inhalt. Öffnen Sie keine Anhänge oder klicken Sie nicht auf Links in solchen E-Mails, wenn Sie nicht absolut sicher sind, dass sie sicher sind.

- Vermeiden Sie den Besuch unsicherer Websites: Vermeiden Sie den Zugriff auf fragwürdige Websites oder das Herunterladen von Dateien aus nicht vertrauenswürdigen Quellen. Achten Sie auf das Sicherheitssymbol (z. B. ein Schloss als Symbol) in der Adressleiste des Browsers, um sicherzustellen, dass die Verbindung verschlüsselt ist.

- Aktivieren Sie die Firewall: Stellen Sie sicher, dass Ihre Firewall aktiviert ist, um unerwünschten Datenverkehr zu blockieren und das Eindringen von Malware zu erschweren.

- Verwenden Sie sichere und eindeutige Passwörter: Verwenden Sie sichere, eindeutige Passwörter für Ihre Konten, die aus einer Kombination von Buchstaben, Zahlen und Sonderzeichen bestehen. Verwenden Sie für jedes Konto ein eigenes Passwort, um das Risiko einer Kompromittierung zu minimieren.

- Aktivieren Sie die Zwei-Faktoren-Authentifizierung (2FA): Nutzen Sie die zusätzliche Sicherheitsebene der Zwei-Faktor-Authentifizierung, um sicherzustellen, dass Ihr Konto auch dann geschützt bleibt, wenn Ihr Passwort kompromittiert wird.

- Seien Sie vorsichtig mit USB- und externen Geräten: Vermeiden Sie es, unbekannte oder ungesicherte USB-Flash-Laufwerke oder externe Geräte an Ihren Computer anzuschließen, da diese möglicherweise bösartige Dateien oder schädliche Software enthalten können, was ein erhebliches Sicherheitsrisiko darstellt.

- Sichern Sie Ihre Daten regelmäßig: Erstellen Sie regelmäßig Sicherungskopien Ihrer wichtigen Dateien und bewahren Sie sie an einem sicheren Ort auf. Im Falle einer Sicherheitsbedrohung können Sie Ihre Daten leicht wiederherstellen, ohne ein Lösegeld zu zahlen.

- Schärfen Sie das Bewusstsein und schulen Sie Ihre Kollegen und Mitarbeiter: Führen Sie Schulungs- und Sensibilisierungsmaßnahmen für Mitarbeiter durch, um sie über die Risiken von Malware aufzuklären. Ermutigen Sie Ihre Mitarbeiter, sich sicherheitsbewusst zu verhalten und verdächtige Aktivitäten zu melden.

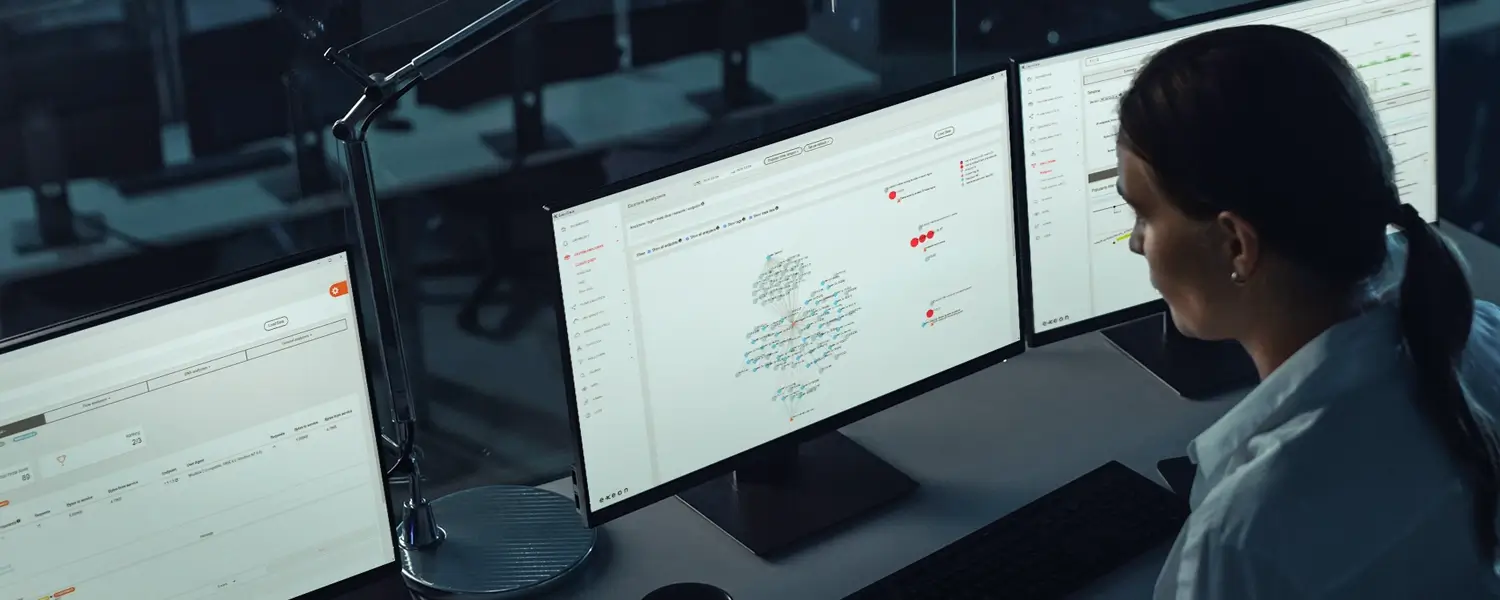

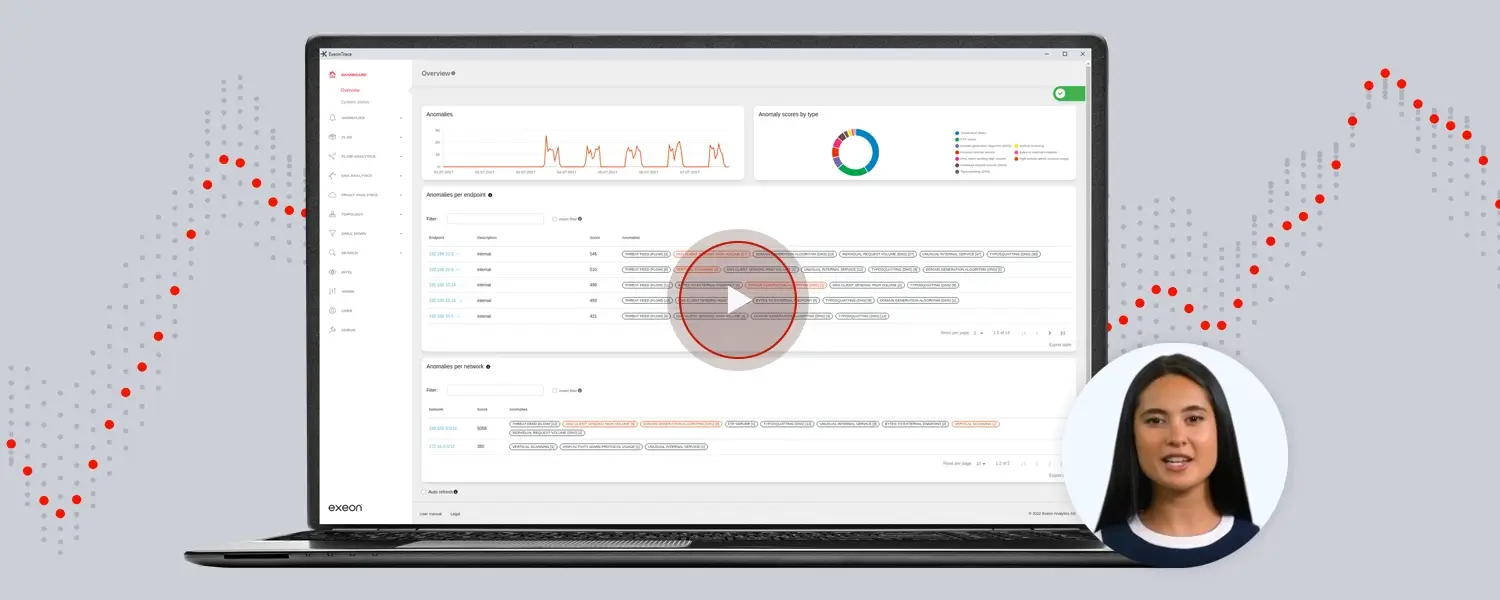

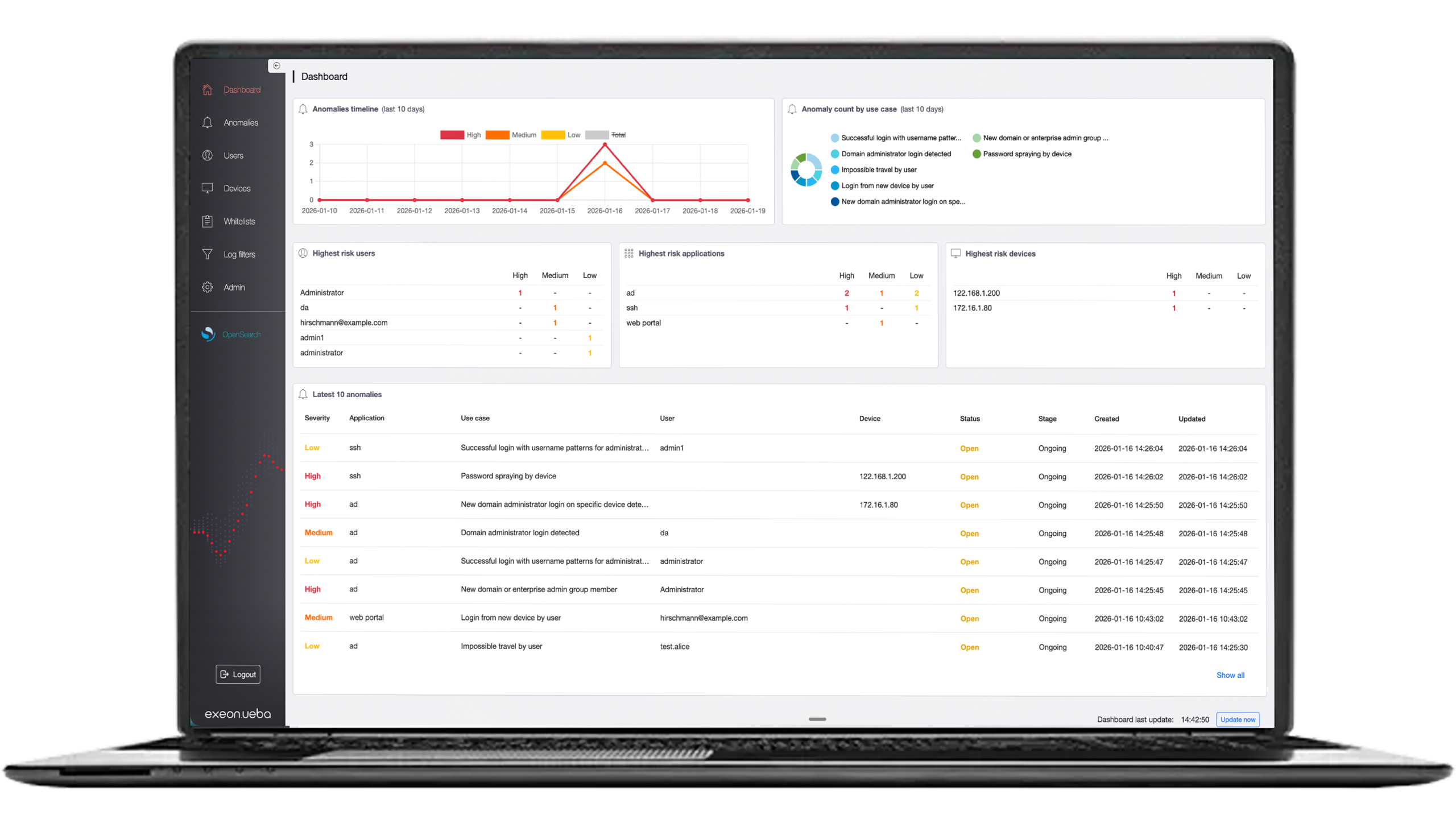

Wie der NDR hilft

Ein Rundumschlag gegen alle Bedrohungen in Ihrem Netzwerk

Sicherheitslösungen wie Exeon.NDR sind ein äußerst wirksamer Schutz vor "einfacher" Malware bis hin zu Advanced Persistent Threats (APTs), also sehr fortgeschrittenen, anhaltenden Bedrohungen.

Wenn es um den Schutz Ihrer Systeme geht, ist es entscheidend, wirksame Sicherheitslösungen einzusetzen, die Eindringlinge verhindern. Zu der auf Endpunkte ausgerichteten Schutzhardware und -software gehören Firewalls und Sicherheitslösungen, die diese Punkte überwachen, um externe Angriffe zu erkennen, z. B. solche, die über PCs, Dateiserver, Smartphones oder Internet-of-Things (IoT)-Geräte kommen.

Die meiste Zeit jedoch sind Bedrohungen, vor allem raffinierte, bereits "im System" und können nur durch die Analyse des Netzwerkverkehrs mit einem sogenannten NDR (Network Detection and Response) gestoppt werden, um Bedrohungen zu erkennen und rechtzeitig einzugreifen.

Eine solche Lösung ist Exeon.NDR, eine fortschrittliche Plattform zur Netzwerküberwachung und Bedrohungsanalyse. Sie bietet eine umfassende Reihe von Funktionen, die Unternehmen dabei helfen, sich vor Malware-Bedrohungen zu schützen.