Definition

Endpoint Detection and Response (EDR) ist eine Cybersicherheitslösung zum Schutz von Endpunkten wie Computern, Servern, mobilen Geräten und IoT-Geräten vor verschiedenen Arten von Cyberbedrohungen.

Im Gegensatz zu herkömmlichen Antivirenlösungen, die sich in erster Linie auf die Abwehr bekannter Bedrohungen konzentrieren, geht eine EDR-Lösung darüber hinaus und zielt darauf ab, sowohl bekannte als auch unbekannte Bedrohungen in Echtzeit zu erkennen und zu bekämpfen.

Wie EDR funktioniert

EDR-Lösungen (Endpoint Detection and Response) überwachen Endgeräte kontinuierlich auf verdächtiges Verhalten und potenzielle Sicherheitsbedrohungen. Diese EDR-Sicherheitslösungen zeichnen das Verhalten auf Endpunktsystemebene auf und speichern es. Mithilfe fortschrittlicher Datenanalysetechniken werden Anomalien erkannt, kontextbezogene Informationen bereitgestellt, bösartige Aktivitäten blockiert und Abhilfemaßnahmen zur Wiederherstellung betroffener Systeme vorgeschlagen.

EDR-Lösungen bestehen in der Regel aus drei Hauptkomponenten:

- Endpunkt-Überwachung: EDR überwacht Endgeräte in Echtzeit und sammelt Daten zu Systemaktivitäten, Netzwerkverbindungen und Benutzerverhalten. Dieser kontinuierliche und umfassende Einblick in die Endpunktdaten ermöglicht die frühzeitige Erkennung potenzieller Bedrohungen.

- Erkennung von Bedrohungen: Mithilfe fortschrittlicher Techniken zur Erkennung von Bedrohungen wie maschinellem Lernen und Verhaltensanalyse identifizieren Response-Endpunkt-Erkennungslösungen potenzielle Sicherheitsbedrohungen. Dieser proaktive Ansatz stellt sicher, dass sowohl bekannte als auch unbekannte Bedrohungen sofort erkannt werden.

- Reaktion und Abhilfemaßnahmen: EDR bieten automatisierte Reaktions- und Abhilfemöglichkeiten, z. B. die Isolierung betroffener Geräte, die Blockierung bösartiger Aktivitäten und Vorschläge zur Abhilfe. Dies hilft Sicherheitsteams, Bedrohungen schnell zu entschärfen und den normalen Betrieb wiederherzustellen.

Wesentliche Merkmale

- Fokus auf Endpunkte: EDR konzentriert sich auf die Überwachung und Sicherung einzelner Endpunkte wie Computer, Server und mobile Geräte.

- Sichtbarkeit von Endpunkten: Bietet Einblick in die Aktivitäten, Prozesse und Verhaltensweisen von Endgeräten, um Bedrohungen auf Geräteebene zu erkennen und darauf zu reagieren.

- Überwachung von Endpunkten: Es überwacht Endgeräte kontinuierlich auf verdächtige Aktivitäten und Verhaltensweisen. Dieser proaktive Ansatz ermöglicht eine schnelle Erkennung von und Reaktion auf Bedrohungen und minimiert die potenziellen Auswirkungen von Angriffen.

- Bedrohungsjagd: Es ermöglicht dem Sicherheitsteam, proaktiv nach Anzeichen für eine Kompromittierung der Endpunkte eines Unternehmens zu suchen. Dieser Suchprozess kann schlummernde Bedrohungen aufdecken, die sich der ersten Erkennung entzogen haben.

- Speicher- und Prozessüberwachung: Überwacht den Systemspeicher und die Prozesse, um Bedrohungen zu erkennen und darauf zu reagieren, die im Speicher operieren, ohne herkömmliche Dateispuren zu hinterlassen.

- Forensische Untersuchung von Endpunkten: Sie bietet forensische Einblicke in den Ursprung, die Ausbreitung und die Auswirkungen eines Angriffs. Diese Informationen sind von unschätzbarem Wert für das Verständnis von Angriffsvektoren (spezifische Pfade, die ausgenutzt werden können, um in ein IT-System einzudringen) und die Verbesserung künftiger Abwehrmaßnahmen.

- Automatisierung und Orchestrierung: Einige EDR bieten Automatisierungsfunktionen, um die Reaktion auf Vorfälle zu optimieren. Sie können automatisch vordefinierte Aktionen ausführen, wenn bestimmte Kriterien erfüllt sind, und so manuelle Eingriffe und Reaktionszeiten reduzieren.

Vorteile

- Erkennung von Bedrohungen: Dieser Ansatz gewährleistet die Erkennung bekannter Bedrohungen, einschließlich Zero-Day-Exploits und dateiloser Angriffe.

- Geringere Verweildauer: Durch die schnelle Erkennung von und Reaktion auf Bedrohungen kann die Zeit verkürzt werden, die Angreifern zur Verfügung steht, um in eine Umgebung einzudringen und dort unentdeckt zu operieren.

- Eine gewisse Sichtbarkeit: Es bietet einen Einblick in die Aktivitäten der Endgeräte, was die Erkennung von Bedrohungen erleichtert und Sicherheitsteams hilft, fundierte Entscheidungen zu treffen.

- Verbesserte Compliance: Sie hilft Unternehmen oft bei der Einhaltung gesetzlicher Vorschriften, indem sie eine umfassende Aufzeichnung von Endpunktaktivitäten und Sicherheitsmaßnahmen führt.

- Verwertbare Informationen: Bietet umsetzbare Informationen, die die Fähigkeit einer Organisation verbessern, effektiv auf Sicherheitsvorfälle zu reagieren, und stellt sicher, dass relevante Sicherheitsinformationen umgehend verwaltet und abgerufen werden.

Erkennung von und Reaktion auf Bedrohungen

Die Erkennung von und Reaktion auf Bedrohungen ist eine wichtige Komponente von EDR. Diese Lösungen setzen verschiedene Techniken ein, um potenzielle Sicherheitsbedrohungen zu identifizieren und eine robuste Verteidigung gegen Cyberangriffe zu gewährleisten.

- Verhaltensanalyse: Endpunkt-Erkennungslösungen analysieren das Systemverhalten, um potenzielle Sicherheitsbedrohungen zu erkennen. Durch das Verständnis normaler Verhaltensmuster können sie Abweichungen erkennen, die auf böswillige Aktivitäten hindeuten können.

- Maschinelles Lernen: EDR nutzt Algorithmen des maschinellen Lernens, um Muster und Anomalien im Systemverhalten zu erkennen. Dies ermöglicht die Erkennung ausgeklügelter Bedrohungen, die mit herkömmlichen Methoden möglicherweise nicht erkannt werden.

- Signaturgestützte Erkennung: EDR-Sicherheitslösungen verwenden signaturbasierte Erkennung, um bekannte Sicherheitsbedrohungen zu identifizieren. Diese Methode stützt sich auf vordefinierte Signaturen von bekannter Malware und anderen bösartigen Aktivitäten.

Sobald eine potenzielle Sicherheitsbedrohung erkannt wird, bieten EDR-Lösungen automatische Reaktions- und Abhilfemöglichkeiten, wie z. B.:

- Isolierung betroffener Geräte: EDR kann betroffene Geräte isolieren, um die Ausbreitung von Malware zu verhindern und sicherzustellen, dass die Bedrohung eingedämmt wird.

- Blockieren bösartiger Aktivitäten: Endpunkt-Erkennungslösungen können bösartige Aktivitäten, wie verdächtige Netzwerkverbindungen, blockieren, um die Sicherheitsumgebung zu schützen.

- Bereitstellung von Vorschlägen zur Abhilfe: EDR bietet Vorschläge zur Wiederherstellung der betroffenen Systeme und hilft den Sicherheitsteams, die Bedrohung schnell und effektiv zu bekämpfen.

KI und maschinelles Lernen in EDR

Künstliche Intelligenz (KI) und maschinelles Lernen (ML) spielen eine entscheidende Rolle bei der Verbesserung der Fähigkeiten von Endpunkt-Erkennungslösungen. Diese Technologien werden eingesetzt, um das Systemverhalten zu analysieren, Muster und Anomalien zu identifizieren und potenzielle Sicherheitsbedrohungen mit größerer Genauigkeit zu erkennen.

EDR nutzen KI und ML auf verschiedene Weise, unter anderem:

- Verhaltensanalyse: KI- und ML-Algorithmen werden eingesetzt, um das Systemverhalten zu analysieren und potenzielle Sicherheitsbedrohungen zu erkennen. Dies ermöglicht die Erkennung subtiler und raffinierter Angriffe, die sich herkömmlichen Erkennungsmethoden entziehen können.

- Erkennung von Anomalien: KI- und ML-Algorithmen werden eingesetzt, um Anomalien im Systemverhalten zu erkennen, die auf eine Sicherheitsbedrohung hindeuten können. Durch die Erkennung von Abweichungen vom normalen Verhalten können diese Algorithmen bisher unbekannte Bedrohungen aufdecken.

- Vorhersagende Analytik: KI und ML-Algorithmen werden eingesetzt, um potenzielle Sicherheitsbedrohungen auf der Grundlage historischer Daten und des Systemverhaltens vorherzusagen. Dieser proaktive Ansatz hilft dabei, Bedrohungen zu antizipieren und zu entschärfen, bevor sie erheblichen Schaden anrichten können.

Skalierbarkeit und Anpassungsfähigkeit

EDR ist skalierbar und anpassungsfähig und eignet sich daher für Unternehmen aller Größen und Sicherheitsanforderungen. Es kann vor Ort, in der Cloud oder in einer hybriden Umgebung eingesetzt werden und bietet somit Flexibilität bei der Implementierung.

EDR ist auf verschiedene Weise skalierbar, unter anderem:

- Endpunkt-Abdeckung: Endpunkt-Erkennungslösungen können Tausende von Endpunkten abdecken und sind daher ideal für große Unternehmen mit einer umfangreichen IT-Infrastruktur.

- Datenanalyse: EDR kann große Datenmengen analysieren und so sicherstellen, dass auch komplexe Sicherheitsumgebungen effektiv überwacht und geschützt werden.

- Integration mit bestehenden Sicherheitstools: EDR kann nahtlos in bestehende Sicherheitstools integriert werden, wodurch die Sicherheit insgesamt verbessert wird und eine umfassendere Abwehr von Bedrohungen möglich ist.

Endpunkt-Erkennungslösungen sind außerdem auf verschiedene Weise anpassbar, unter anderem:

- Anpassbare Richtlinien: Mit EDR können Unternehmen anpassbare Richtlinien erstellen, die auf ihre spezifischen Sicherheitsbedürfnisse zugeschnitten sind, um sicherzustellen, dass die Lösung mit ihrer Sicherheitsstrategie übereinstimmt.

- Überwachung in Echtzeit: Endpunkt-Erkennungslösungen bieten Echtzeit-Überwachung und ermöglichen es Unternehmen, schnell auf potenzielle Sicherheitsbedrohungen zu reagieren und die Auswirkungen von Angriffen zu minimieren.

- Kontinuierliche Updates: EDR bieten kontinuierliche Updates, die sicherstellen, dass Unternehmen vor den neuesten Sicherheitsbedrohungen und sich entwickelnden Angriffsvektoren geschützt bleiben.

Indem sie die Skalierbarkeit und Anpassungsfähigkeit von EDR nutzen, können Unternehmen ihre Endpunktsicherheit verbessern und sich effektiv gegen eine Vielzahl von Cyber-Bedrohungen schützen.

Herausforderungen und was zu beachten ist

Obwohl EDR die oben genannten Vorteile bietet, ist seine Umsetzung und Nutzung mit gewissen Herausforderungen verbunden:

Intensität der Ressourcen

Aufgrund der kontinuierlichen Überwachung und Analyse können erhebliche Systemressourcen verbraucht werden, was die Leistung der Endgeräte beeinträchtigen kann.

Datenschutz

Das Sammeln und Analysieren von Endpunktdaten wirft Bedenken hinsichtlich Datenschutz und Compliance auf. Ihr Unternehmen muss sicherstellen, dass der Umgang mit den Daten mit den Vorschriften und bewährten Verfahren in Einklang steht.

Tuning und False Positives

Wenn es nicht richtig eingestellt ist, kann es zu falsch-positiven Warnmeldungen kommen. Um unnötige Warnungen zu vermeiden und sich auf echte Bedrohungen zu konzentrieren, muss das System fein abgestimmt werden

Qualifikationsanforderung

Eine wirksame Umsetzung erfordert qualifiziertes Cybersicherheitspersonal, das die Technologie, die Bedrohungslandschaft und die Verfahren zur Reaktion auf Vorfälle kennt.

Integration in die bestehende Infrastruktur

Die nahtlose Integration in die bestehende Sicherheitsinfrastruktur Ihres Unternehmens kann komplex sein und erfordert sorgfältige Planung und Koordination.

Entwicklung der Bedrohungen

Cyber-Bedrohungen entwickeln sich ständig weiter, und die Angreifer entwickeln neue Taktiken, Techniken und Verfahren (TTP). Sie stützen sich auf bekannte Muster und Verhaltensweisen, so dass sie neuartige oder ausgefeilte Bedrohungen möglicherweise nicht sofort erkennen.

Zero-Day-Sicherheitslücken

Es ist möglicherweise nicht in der Lage, Zero-Day-Exploits zu erkennen, also Angriffe, die Schwachstellen ausnutzen, die dem Anbieter oder der Sicherheitsgemeinschaft noch nicht bekannt sind. Da es keine vordefinierten Signaturen für diese Schwachstellen gibt, können sie unentdeckt bleiben, bis die Sicherheitsanbieter Updates entwickeln und bereitstellen.

Ressourcenbeschränkungen

In einigen Fällen verfügen die Unternehmen nicht über die Ressourcen oder das Fachwissen, um das System vollständig zu konfigurieren und effektiv zu verwalten, was ihre Fähigkeit einschränkt, Bedrohungen zu erkennen und darauf zu reagieren.

Variabilität des Benutzerverhaltens

EDR verwenden häufig Verhaltensanalysen, um Anomalien zu erkennen. Legitime Schwankungen im Benutzerverhalten oder in der Systemaktivität können jedoch manchmal zu Fehlalarmen führen oder schwer von bösartigem Verhalten zu unterscheiden sein.

Der menschliche Faktor

Social-Engineering-Angriffe, bei denen es oft darum geht, Personen zu manipulieren, damit sie vertrauliche Informationen preisgeben, können nicht direkt angegangen werden. Die Sensibilisierung und Aufklärung der Menschen ist eine entscheidende Komponente bei der Abwehr solcher Angriffe.

EDR konzentriert sich zwar auf Bedrohungen von Endpunkten, aber für eine umfassendere Netzwerktransparenz und die Erkennung von Bedrohungen, die an Endpunkten vorbeigehen, ist möglicherweise NDR erforderlich.

EDR im Vergleich zu herkömmlichen Antivirenprogrammen

Während herkömmliche Antivirenlösungen nach wie vor ein wichtiger Bestandteil der Cybersicherheit sind, bietet EDR einen umfassenderen Ansatz zur Erkennung von und Reaktion auf Bedrohungen:

- Überwachung nahezu in Echtzeit: Herkömmliche Antivirenprogramme führen häufig regelmäßige Scans durch, während das andere Programm kontinuierlich nach verdächtigen Aktivitäten sucht und so das Verhalten der Endgeräte in Echtzeit überwacht.

- Bessere Reaktion auf Vorfälle: Herkömmliche Antivirenlösungen konzentrieren sich in erster Linie auf die Isolierung und Entfernung von Bedrohungen ohne detaillierte Untersuchung, während EDR automatisierte und orchestrierte Maßnahmen zur Reaktion auf Vorfälle ermöglicht.

Warum das nicht ausreicht: Der NDR als Retter in der Not

EDR konzentriert sich zwar auf Endpunktaktivitäten, hat aber möglicherweise keinen vollständigen Einblick in Bedrohungen auf Netzwerkebene.

Network Detection and Response (NDR) ergänzen sie, indem sie Bedrohungen auf der Netzwerkebene überwachen und erkennen.

Dies hat sich in Fällen wie dem jüngsten weltweiten Windows-Ausfall im Zusammenhang mit einem EDR-Problem als äußerst kritisch erwiesen.

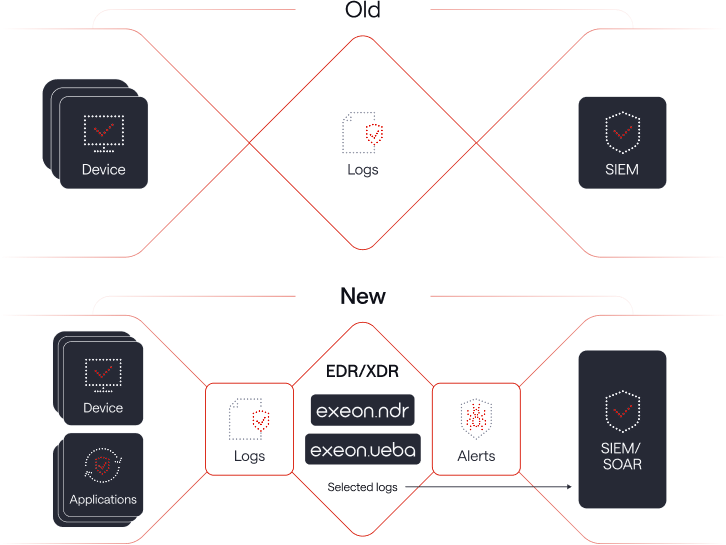

NDR und EDR/XDR: Entwicklung von Cyberabwehr-Stacks

Exeon.NDR: Verstärkung von Sicherheit und Effektivität

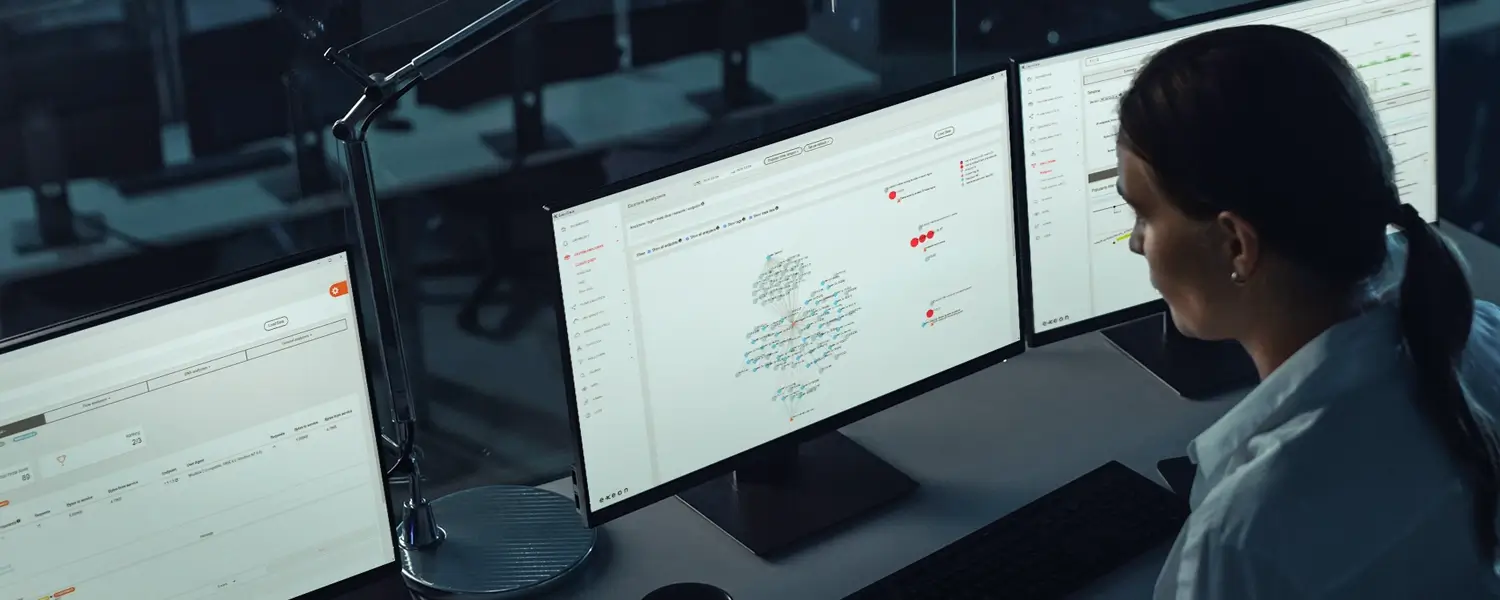

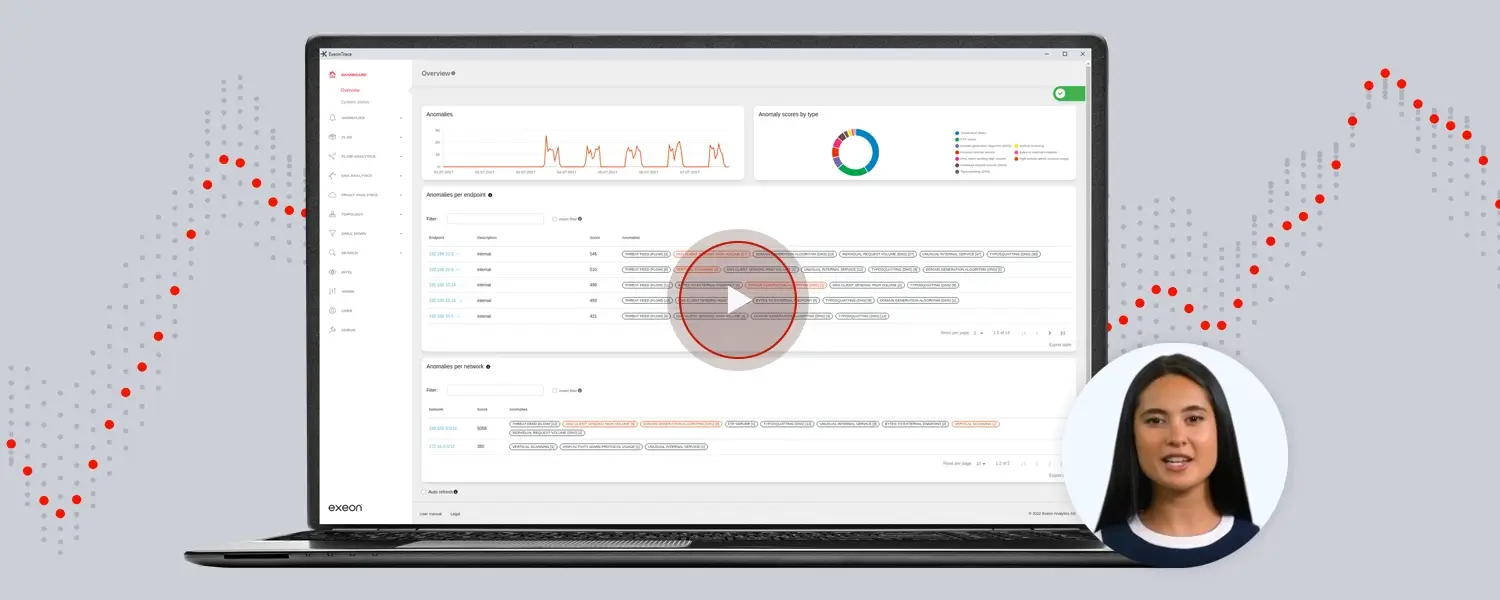

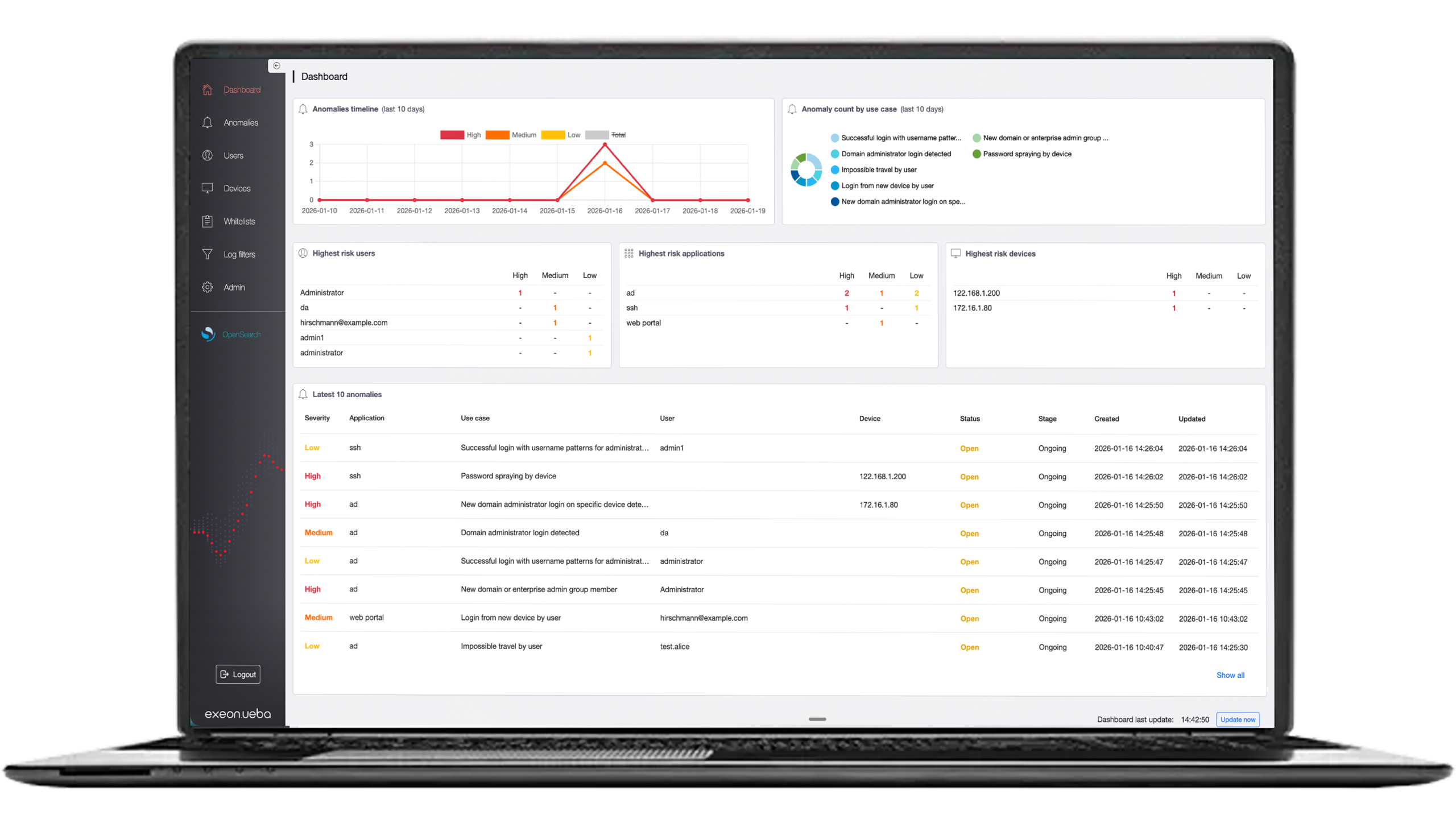

Exeon.NDR, eine in der Schweiz hergestellte NDR-Lösung, die von staatlichen Institutionen und großen Unternehmen eingesetzt wird, entwickelt sich zu einer transformativen Kraft im Bereich der Endpunktsicherheit und lässt sich nahtlos in EDR integrieren, um deren Fähigkeiten zu verbessern.

Durch die Anreicherung von EDR mit umfassenden Einblicken in die Netzwerkdaten verbessert Exeon.NDR die Effizienz der Erkennung von Endpunkt-Bedrohungen.\Dieser innovative Ansatz verschafft Sicherheitsteams einen unvergleichlichen Einblick in die Netzwerkdatenströme und ermöglicht proaktive Reaktionen auf potenzielle Bedrohungen, bevor diese eskalieren.

Die Zusammenarbeit von Exeon.NDR und EDR schafft eine starke Synergie, die die Stärken beider Lösungen verstärkt, die Endpunktsicherheit Ihres Unternehmens stärkt und eine proaktive Haltung gegenüber einer Vielzahl von Cyber-Bedrohungen fördert.