Was ist SIEM?

SIEM steht für Security Information and Event Management und ist ein umfassender und integrierter Ansatz zur Verwaltung der Sicherheitsinfrastruktur eines Unternehmens. Es kombiniert zwei wesentliche Funktionen: Sicherheitsinformationsmanagement (SIM) und Sicherheitsereignismanagement (SEM). SIEM-Systeme liefern Echtzeit-Ereignisse zu Sicherheitswarnungen, die von verschiedenen Hardware- und Softwarekomponenten innerhalb einer Organisation generiert werden, um einen ganzheitlichen Überblick über die Sicherheitsinfrastruktur zu bieten.

Security Information and Event Management: Ein detaillierter Überblick

Schlüsselkomponenten und Funktionen

Datenerfassung

Security Information and Event Management-Systeme sammeln Daten aus einer Vielzahl von Quellen, darunter die meisten Netzwerkgeräte (wie Firewalls oder Router), Server, Anwendungen, Sicherheitsanwendungen (wie Antivirensoftware und Intrusion Detection/Prävention-Systeme) und sogar Cloud-basierte Dienste. Diese Daten bestehen aus Protokollen, Ereignisaufzeichnungen und anderen sicherheitsrelevanten Informationen.

Integration von Daten: Diese Systeme lassen sich mit einer Vielzahl von Anwendungen und Datenquellen von Drittanbietern integrieren und sind daher vielseitig einsetzbar. So können sie beispielsweise mit Intrusion Detection Systemen (IDS/IPS), Antiviren-Software und Schwachstellen-Scannern zusammenarbeiten.

Normalisierung und Korrelation

Nach der Datenerfassung werden die Informationen normalisiert und korreliert. Bei der Normalisierung werden Daten aus verschiedenen Formaten und Quellen in ein standardisiertes Format für die Analyse übersetzt. Die Korrelation untersucht die Daten auf Muster, Beziehungen und Anomalien, die auf eine Sicherheitsbedrohung hindeuten könnten.

Suche und Analyse: Die Benutzer können Suchen, Abfragen und Datenanalysen durchführen, um Muster, Trends und Anomalien in den gesammelten Daten aufzudecken.

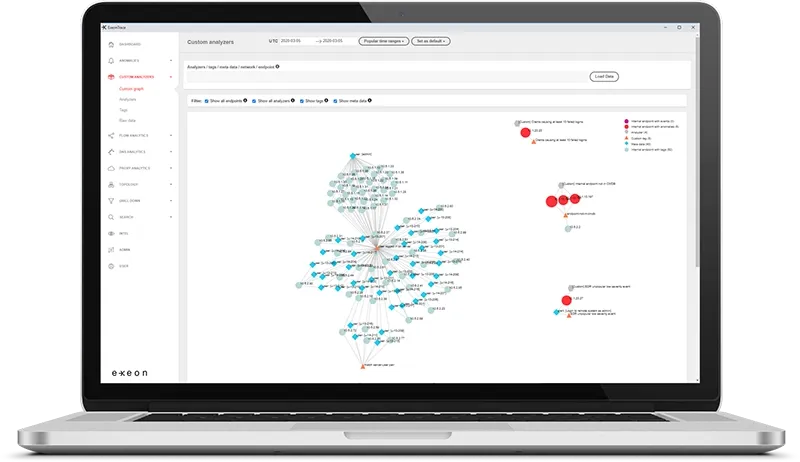

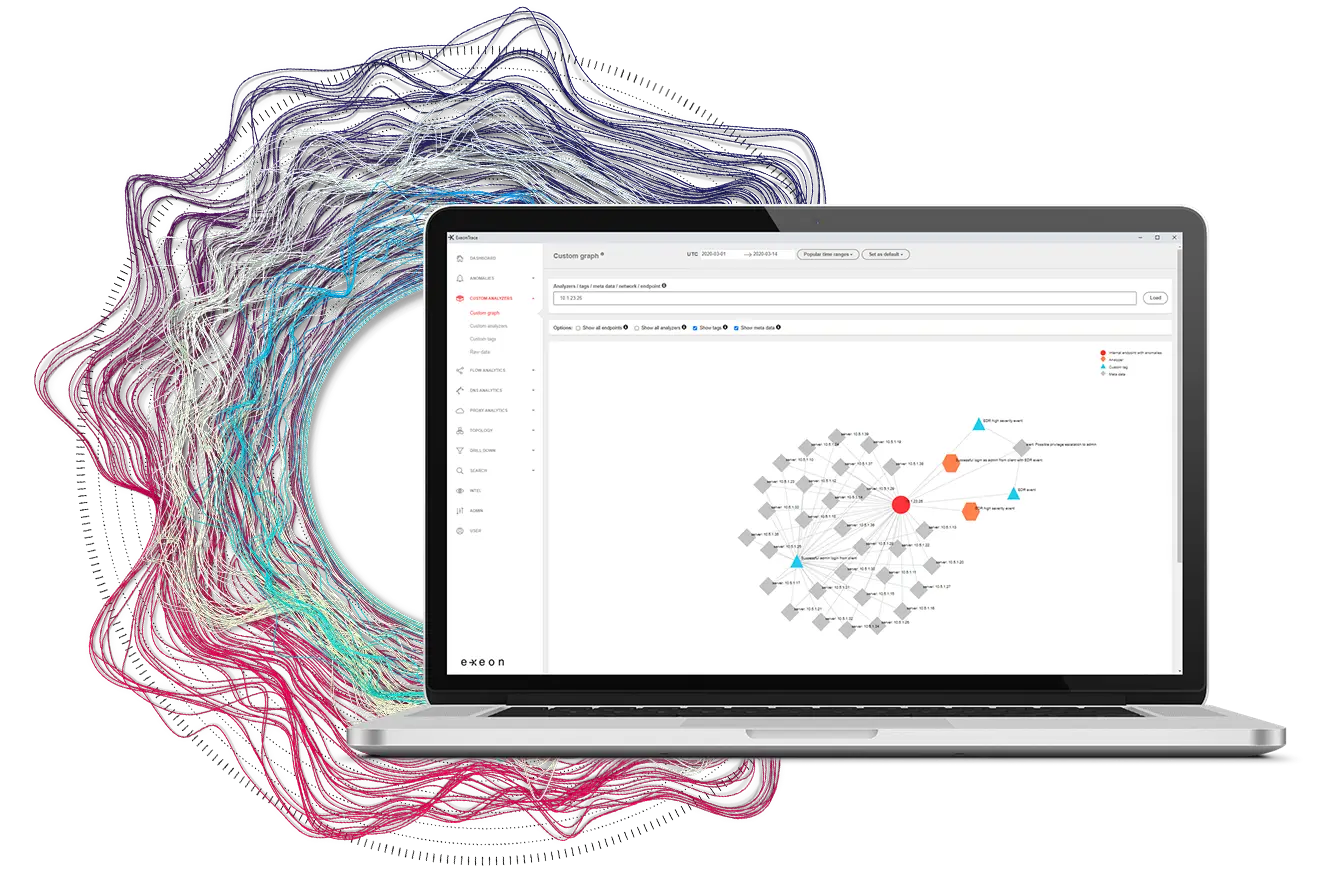

Visualisierung: Einige SIEM bieten zusätzliche Tools zur Datenvisualisierung an, mit denen Diagramme, Grafiken und Dashboards erstellt werden können, damit die Benutzer ihre Daten auf einen Blick verstehen.

Skalierbarkeit: Security Information and Event Management kann skaliert werden, um grossen Datenmengen zu verarbeiten, und kann vor Ort oder in der Cloud bereitgestellt werden.

Kundenspezifische Anpassungen: Benutzer können benutzerdefinierte Anwendungen und Add-Ons erstellen, um die Funktionalität von SIEM zu erweitern und spezifische Geschäftsanforderungen zu erfüllen.

Datenspeicherung und -Aufbewahrung

Diese Lösungen speichern Sicherheitsereignisdaten über einen längeren Zeitraum, oft auf sichere und manipulationssichere Weise. Historische Daten können für Compliance-Zwecke oder forensische Untersuchungen wertvoll sein.

Berichterstattung und Dashboards: SIEM-Systeme bieten anpassbare Berichtsfunktionen und Dashboards. Sicherheitsteams können Berichte erstellen, um Einblicke in die Sicherheitslage des Unternehmens zu erhalten, Trends zu verfolgen, Schwachstellen zu erkennen und die Einhaltung von Sicherheitsrichtlinien gegenüber den Beteiligten nachzuweisen.

Einhaltung von Vorschriften / Compliance: Diese Lösungen können bei der Erfüllung von Compliance-Anforderungen helfen. Da sie eine zentrale Plattform bieten, ist es einfacher, die Einhaltung verschiedener Industriestandards und Vorschriften nachzuweisen.

Vorteile von Security Information and Event Management

Verbesserte Bedrohungserkennung

- Diese-Systeme verbessern die Leistung durch die kontinuierliche Überwachung verschiedener Datenquellen, einschliesslich des Netzwerkverkehrs, der Systemprotokolle und der Anwendungsaktivitäten.

- Durch die Korrelation von Informationen aus mehreren Quellen ermöglichen SIEMs die Identifizierung komplexer Angriffsmuster, die von einzelnen Sicherheitstools unbemerkt bleiben.

- Die Echtzeit-Funktionen zur Warnung vor und Erkennung von Bedrohungen sollen es Unternehmen ermöglichen, schneller auf Sicherheitsvorfälle zu reagieren.

Compliance Management

- Die Einhaltung gesetzlicher Vorschriften ist für viele Unternehmen ein wichtiges Anliegen, insbesondere in Branchen wie dem Finanzwesen, dem Gesundheitswesen und der Regierung. Diese Systeme vereinfachen das Compliance-Management durch die Erstellung detaillierter Protokolle und Berichte, die mit gesetzlichen Anforderungen und Branchenstandards übereinstimmen.

- Sie bieten eine zentrale Plattform für die Erfassung und Speicherung der für die Compliance-Berichterstattung erforderlichen Daten, einschliesslich Audit-Protokollen, Zugriffskontrollprotokollen und Benutzeraktivitätsprotokollen. Sicherheitsteams können problemlos Compliance-Berichte erstellen, die häufig für Audits und Bewertungen erforderlich sind.

- Compliance bedeutet nicht nur, gesetzliche Anforderungen zu erfüllen, sondern auch, das Engagement für robuste Sicherheitspraktiken zu demonstrieren. Diese Lösungen können Unternehmen dabei helfen, ihre Sorgfalt beim Schutz sensibler Daten und bei der Einhaltung bewährter Sicherheitspraktiken zu zeigen.

Historische Analyse

- Die Datenaufbewahrungsfunktionen von SIEM ermöglichen die historische Analyse von Sicherheitsereignissen und Vorfällen. Diese historischen Daten können für verschiedene Zwecke von unschätzbarem Wert sein, darunter forensische Untersuchungen, Trendanalysen und das Verständnis der Entwicklung von Angriffstechniken.

- Forensische Analyse: Wenn ein Sicherheitsvorfall eintritt, ermöglichen die gespeicherten historischen Daten den Sicherheitsteams, den Angriff bis zu seiner Quelle zurückzuverfolgen und den vollen Umfang des Verstosses zu verstehen. Diese Informationen sind für die Beweissammlung und rechtliche Verfahren entscheidend.

Integration

- Eine Stärke dieser Systeme ist ihre Fähigkeit zur Integration mit anderen Sicherheitstools und -technologien. Diese Integration verbessert die allgemeine Sicherheitslage eines Unternehmens, indem sie Sicherheitsabläufe rationalisiert und die Gesamteffektivität erhöht.

- Sie können mit Antivirensoftware, Intrusion Detection/Prevention Systems (IDS/IPS), Schwachstellen-Scannern, Identitäts- und Zugriffsmanagement-Lösungen (IAM) und mehr integriert werden. Diese Interoperabilität zielt auf eine koordinierte und orchestrierte Reaktion auf Sicherheitsvorfälle ab.

Herausforderungen bei der Implementierung

Obwohl solche Lösungen zur Cybersicherheit eines Unternehmens beitragen, bringen sie auch ihre eigenen Komplexitäten mit sich. Sie sind nur ein Element innerhalb des größeren Rahmens einer umfassenden Sicherheitsstrategie.

Komplexe Implementierung

Die Einrichtung einer SIEM-Lösung ist komplex und zeitaufwändig. Sie umfasst oft die Integration mit verschiedenen Systemen, die Konfiguration von Regeln und die Feinabstimmung, um eine effektive Überwachung und Analyse von Sicherheitsereignissen zu gewährleisten.

Datenüberlastung

Diese Systeme erzeugen eine grosse Menge an Daten und Warnungen. Es ist schwierig, zwischen Routineereignissen und potenziellen Bedrohungen zu unterscheiden, was zu Alarmmüdigkeit führen kann, bei der Sicherheitsteams beginnen, Alarme zu ignorieren oder wichtige Signale zu übersehen.

Optimierung und Fehlmeldung

SIEMs können falsch-positive Ergebnisse liefern, was zu unnötigen Untersuchungen und Zeitverschwendung führt. Das System so abzustimmen, dass die Zahl der Fehlalarme reduziert wird, ohne dass tatsächliche Bedrohungen übersehen werden, erfordert kontinuierlichen Aufwand und Fachwissen.

Kompetenz und Fachwissen

Der effektive Einsatz dieser Lösungen erfordert geschultes Personal, das sowohl Cybersicherheit als auch die spezifische Plattform versteht. Die Einstellung oder Schulung von Personal mit den notwendigen Fähigkeiten kann eine Herausforderung sein.

Integration

Die Sicherstellung, dass das SIEM mit einer Vielzahl von bestehenden Systemen und Technologien integriert werden kann, kann komplex sein. Neue Systeme und Anwendungen benötigen möglicherweise benutzerdefinierte Anschlüsse oder Konfigurationen.

Skalierbarkeit

Mit dem Wachstum eines Unternehmens wachsen auch Daten und Infrastruktur. Die Lösungen sollten entsprechend skalierbar sein, um erhöhtes Datenvolumen und Überwachungsbedarf zu bewältigen.

Kosten

Die Implementierung einer SIEM-Lösung kann teuer sein, nicht nur in Bezug auf die Software- und Hardwarekosten, sondern auch in Bezug auf das Personal für die Konfiguration, Verwaltung und laufende Wartung. Ausserdem können die Kosten mit dem Bedarf an zusätzlichen Merkmalen und Funktionen steigen.

/

Regelkonformität

Unternehmen in regulierten Branchen müssen häufig bestimmte Datenschutz- und Berichtsanforderungen erfüllen. Eine SIEM-Lösung sollte so konfiguriert werden, dass die diese Anforderungen erfüllt, was eine Herausforderung darstellen kann.

Reaktionsfähigkeit

Obwohl das System potenzielle Sicherheitsvorfälle erkennen kann, liegt die Herausforderung in der effektiven Reaktion. Unternehmen benötigen klar definierte Incident-Response-Verfahren und geschultes Personal.

Datenschutz und rechtliche Fragen

Das Sammeln und Speichern grosser Mengen von Sicherheitsdaten kann Bedenken hinsichtlich des Datenschutzes und rechtlicher Fragen aufwerfen. Unternehmen müssen sicherstellen, dass die die Datenschutzgesetze und -Vorschriften einhalten.

Datenaufbewahrung und -Speicherung

Das Volumen der von einem SIEM-System erzeugten und gespeicherten Daten kann beträchtlich sein. Unternehmen müssen eine langfristige Datenaufbewahrung und Speicherkapazität einplanen.

Kontinuierliche Überwachung und Updates

Cyber-Bedrohungen entwickeln sich schnell weiter. Ein SIEM-System muss ständig aktualisiert werden, um neue Bedrohungen zu erkennen. Dazu ist es erforderlich, mit den neusten Bedrohungsdaten auf dem Laufenden zu bleiben und das System entsprechend anzupassen.

Cloud-Umgebungen

Die Verwaltung der Sicherheit in Cloud-Umgebungen ist komplexer, da herkömmliche SIEM-Lösungen Cloud-basierte Systeme ohne zusätzliche Konfigurationen und Tools möglicherweise nicht vollständig unterstützen oder integrieren.

Komplexität der Berichterstattung

Die Gewinnung aussagekräftiger Informationen und Berichte aus der SIEM-Lösung kann komplex sein. Dies ist besonders dann eine Herausforderung, wenn Informationen für nicht-technische Interessengruppen präsentiert werden.

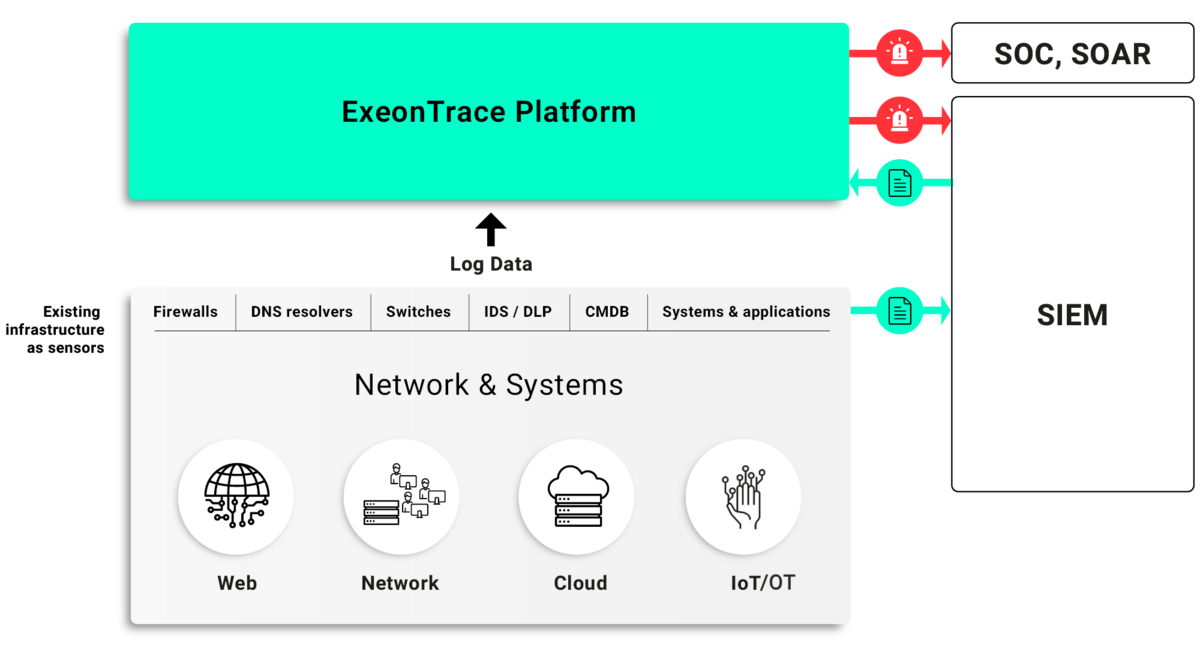

Wie Network Detection and Response SIEM intelligenter macht

Network Detection & Response (NDR) sowie Sicherheitsinformations- und Ereignismanagement-Systeme sind beide wichtige Komponenten einer modernen Cybersicherheitsstrategie, dienen aber unterschiedlichen Zwecken. NDR konzentriert sich auf die Überwachung und Erkennung von Bedrohungen innerhalb des Netzwerks, während die anderen Lösungen sich auf das Sammeln und Analysieren von Daten aus verschiedenen Quellen fokussieren. Zusammen eingesetzt kann NDR die Fähigkeiten dieser Systeme auf verschiedene Weise verbessern und sie intelligenter und effektiver machen.

Erkennung von Bedrohungen in Echtzeit

NDR-Lösungen sind darauf ausgelegt, Bedrohungen in Echtzeit zu erkennen, indem sie den Netzwerkverkehr kontinuierlich überwachen und nach Anomalien oder verdächtigen Aktivitäten suchen. Diese Echtzeit-Erkennung kann traditionelle Sicherheitsinformations- und Ereignismanagement-Systeme ergänzen, die sich oft auf Protokolldaten stützen, die möglicherweise nicht sofort verfügbar sind. Durch die Integration von NDR mit diesen Systemen können Sie Echtzeit-Bedrohungsdaten direkt in Ihre Sicherheitsplattform einspeisen und so schneller auf Bedrohungen reagieren.

Verbesserte kontextuelle Daten

NDR-Lösungen können umfangreiche kontextbezogene Daten über den Netzwerkverkehr und das Benutzerverhalten liefern, z.B. Daten auf Paketbene, Flussdaten und Analysen des Benutzerverhaltens. Dieser zusätzliche Kontext kann Security Information and Event Management-Lösungen dabei helfen, die Art und den Umfang von Sicherheitsvorfällen besser zu verstehen, was eine genauere Identifizierung und Reaktion auf Bedrohungen ermöglicht.

Weniger Fehlmeldungen

NDR-Tools wurden entwickelt, um Fehlalarme zu reduzieren, indem sie hochentwickelte Analysen auf Netzwerkverkehrsdaten anwenden. Durch die Reduzierung des Rauschens in den Daten können sich SIEM-Systeme auf relevantere und schwerwiegendere Sicherheitsereignisse konzentrieren, wodurch der gesamte Sicherheitsüberwachungsprozess effizienter und effektiver wird.

Verbesserte Reaktion auf Vorfälle

NDR-Lösungen können bestehende Sicherheitssysteme dabei unterstützen, die Reaktion auf Vorfälle zu automatisieren, indem sie Echtzeitinformationen über neue Bedrohungen bereitstellen. Wenn NDR ein verdächtiges Ereignis erkennt, kann es automatisierte Reaktionen innerhalb der Sicherheitsplattform auslösen, z. B. die Benachrichtigung von Sicherheitsteams oder das Initiieren vordefinierter Sicherheitsworkflows.

###Korrelation von Netzwerk- und Endpunktdaten NDR-Lösungen lassen sich häufig in EDR-Tools (Endpoint Detection and Response) integrieren und ermöglichen so die Korrelation von Netzwerk- und Endpunktdaten. Durch diese Integration kann Security Information and Event Management einen umfassenderen Überblick über den Verlauf eines Angriffs über das Netzwerk und die Endpunkte hinweg bieten und so die Erkennung und Reaktion auf Bedrohungen verbessern.

Threat Hunting

NDR kann bei der Bedrohungssuche helfen, indem es Sicherheitsanalysten die Möglichkeit bietet, proaktiv nach Anzeichen für versteckte Bedrohungen im Netzwerk zu suchen. Die Ergebnisse der Bedrohungssuche können zur langfristigen Analyse und Trenderkennung in Security Information and Event Management integriert werden.

Compliance und Berichterstattung

Diese Lösungen werden häufig für Compliance- und Berichtszwecke eingesetzt. Network Detection and Response (NDR) kann dazu beitragen, dass Netzwerkverkehrsdaten genau und umfassend erfasst werden, um Compliance-Anforderungen zu erfüllen. Dies hilft Unternehmen, gesetzliche Standards einzuhalten und bietet einen vollständigen Prüfpfad.

Zusammenfassend lässt sich sagen, dass Network Detection & Response Lösungen SIEM intelligenter macht, indem es dessen Funktionen um Echtzeit-Bedrohungserkennung, kontextbezogene Daten, weniger Fehlalarme, verbesserte Reaktion auf Vorfälle und eine bessere Integration mit Netzwerk- und Endpunktsicherheitstools erweitert. Im Zusammenspiel schaffen NDR und Security Information and Event Management eine robustere und proaktivere Sicherheitslage und helfen Unternehmen, Bedrohungen effektiver zu erkennen und darauf zu reagieren.

Schnelle, sofort einsatzbereite Algorithmen zur Erkennung komplexer Cyber-Bedrohungen

Die maschinell lernende Network Detection and Response (NDR)- Plattform ExeonTrace bietet die Flexibilität, ein Security Information and Event Management-System zu ergänzen oder zu ersetzen. Unabhängig von Ihrer Wahl liefert ExeonTrace erstklassige Sicherheitsanalysen und renommierte AI-Algorithmen sowie vorgefertigte Bedrohungsanalysatoren, die in der Schweiz von einem erfahrenen Team aus Datenwissenschaftlern, Experten für Machine Learning, ethischen Hackern und Netzwerksicherheitsspezialisten entwickelt wurden.

ExeonTrace verwandelt Ihre bestehende Sicherheitslösung, wie Elasticsearch oder ArcSight, in ein effektives Netzwerk-Alarmsystem. Verabschieden Sie sich von der manuellen Analyse und Regelentwicklung, indem Sie vorkonfigurierte Erkennungsalgorithmen für den sofortigen Einsatz nutzen.

Kurz und bündig: Möglichkeiten, wie NDR die SIEM-Lücken schliesst

NDR-Lösungen verbessern die Sicherheitslage eines Unternehmens, indem sie verhaltensbasierte Bedrohungserkennung in Echtzeit, Einblick in den verschlüsselten Datenverkehr, schnelle Reaktion auf Vorfälle und automatische Bedrohungsauswertung bieten. Durch die Ergänzung von Security Information and Event Management-Systemen hilft NDR Unternehmen, die Lücken in ihrer Cybersicherheitsstrategie zu schliessen und eine umfassendere Verteidigung gegen eine Vielzahl von Bedrohungen aufzubauen.

Sichtbarkeit in Echtzeit:

NDR-Lösungen bieten Echtzeiteinblicke in den Netzwerkverkehr, was bei der Erkennung und Reaktion auf Bedrohungen hilft, sobald sie auftreten. Dies ergänzt SIEM, das sich häufig auf Protokolldaten stützt und eine Verzögerung bei der Erkennung aufweisen kann.

Verhaltensbasierte Erkennung:

NDR konzentriert sich auf die Analyse des Netzwerkverkehrs und der Endpunkte auf ungewöhnliche oder verdächtige Verhaltensweisen, wodurch Bedrohungen identifiziert werden können, die möglicherweise keine expliziten Protokolleinträge erzeugen. SIEM hingegen ist eher regelbasiert.

Bedrohungserkennung in grossem Massstab:

NDR kann den Netzwerkverkehr im gesamten Unternehmen effektiv analysieren und eignet sich daher gut für grosse Umgebungen. SIEM hat möglicherweise Schwierigkeiten, detaillierte Analysen in diesem Umfang zu liefern.

Automatische Bedrohungs-Triage:

NDR-Lösungen nutzen Machine Learning und Verhaltensanalysen, um Sicherheitswarnungen automatisch zu priorisieren und einzuteilen und so die Arbeitsbelastung der Sicherheitsteams zu verringern. SIEM generiert in der Regel eine grosse Anzahl von Warnmeldungen, die manuell analysiert werden müssen.

Einblick in den verschlüsselten Datenverkehr:

NDR kann verschlüsselten Datenverkehr untersuchen und bietet so Einblicke in verschlüsselte Bedrohungen, die Security Information and Event Management ohne Entschlüsselungsfunktionen nur schwer analysieren kann.

Schnelle Reaktion auf Vorfälle:

NDR-Lösungen ermöglichen eine schnelle Reaktion auf Vorfälle, indem sie kontextbezogene Informationen über die Quelle und das Ziel von Bedrohungen liefern, die den Sicherheitsteams helfen können, schnell zu handeln. SIEM benötigt möglicherweise mehr Zeit, um diese Informationen zusammenzustellen.

Forensik und Ermittlungen:

NDR-Lösungen speichern historische Netzwerkverkehrsdaten und ermöglichen so eine eingehende Forensik und Untersuchung. Security Information and Event Management speichert zwar Protokolle, verfügt aber oft nicht über den gleichen Detailierungsgrad beim Netzwerkverkehr.

Reduzierung von False Positives:

NDR-Lösungen konzentrieren sich auf die Reduzierung von Fehlalarmen, indem sie das Netzwerkverhalten korrelieren, Kontext bereitstellen und Machine Learning nutzen, um echte Bedrohungen zu identifizieren. SIEM kann aufgrund seiner Abhängigkeit von Protokollen mehr Fehlalarme erzeugen.

Integration mit Security Information and Event Management:

NDR-Lösungen können in bestehende Sicherheitsplattformen integriert werden, um die Fähigkeiten beider Systeme zu verbessern. NDR kann angereicherte Daten für eine umfassendere Analyse zur Verfügung stellen.

Cloud- und Hybrid-Umgebungen:

NDR-Lösungen erweitern ihre Sichtbarkeit und ihre Fähigkeiten zur Erkennung von Bedrohungen auf Cloud- und Hybrid-Umgebungen und stellen sich der Herausforderung, diese Bereiche zu überwachen, die Security Information and Event Management möglicherweise nicht von Haus aus unterstützt.

Erkennung von Anomalien:

NDR-Lösungen zeichnen sich durch die Erkennung von Abweichungen vom normalen Netzwerkverhalten aus. Dadurch sind sie effektiv bei der Erkennung von Insider-Bedrohungen und Zero-Day-Angriffen, bei denen vordefinierte Regeln anderer Sicherheitssysteme möglicherweise nicht anwendbar sind.

Etablierte Anwendungsfälle und umfangreiche Erfahrung in der Sicherheitsanalyse

Durch die Nutzung Ihrer aktuellen Datenressourcen haben Sie die Flexibilität zu bestimmen, welche Informationen über Ihr Security Information and Event Management geliefert werden sollen und welche direkt von Ihren IT-Netzwerkquellen, wie Firewalls und Secure Web Gateways, bezogen werden sollen.

Durch den Einsatz spezieller Algorithmen nutzt ExeonTrace umgehend etablierte Anwendungsfälle und die langjährige Erfahrung in der Sicherheitsanalyse, um Cyber-Eindringlinge und böswillige Insider schnell zu identifizieren, ohne dass mühsame manuelle Analysen, komplizierte Regelkonfigurationen, kostspielige Anpassungen oder zusätzliche Hardwaresensoren erforderlich sind.

Durch den einfachen Einsatz von ExeonTrace kann Sie Ihr Security Information and Event Management in ein effizientes KI-gesteuertes Netzwerksicherheitssystem verwandeln.

Darüber hinaus können alle identifizierten Bedrohungen und Warnungen über eine REST-API nahtlos in Ihr SIEM integriert werden und Ihre bestehenden Workflows unterstützen.

Einzigartige Visualisierungen sind ebenfalls verfügbar, um Ihr Verständnis der Datenmuster Ihres Netzwerks zu verbessern.

Die Bereitstellung von ExeonTrace ist ein schneller Prozess, da es Ihre aktuelle IT-Infrastruktur direkt als Sensoren nutzt.

Buchen Sie noch heute Ihre kostenlose Demo und Beratung bei uns um es live zu sehen!

Mehr von unseren Sicherheitsexperten

07.07.2023

Wie man ExeonTrace verwendet, um die Ausnutzung von Schwachstellen in Netzwerkgeräten zu erkennen

In diesem Artikel stellen wir einige Ideen vor, wie man die Ausnutzung von Schwachstellen in Netzwerkgeräten aufspüren und verfolgen kann und wie ein Network Detection and Response (NDR) eine solche Analyse unterstützt. Welche Endpunkte haben sich wann mit diesem Netzwerkdienst verbunden? Welche ausgehenden Verbindungen wurden von diesem Netzwerkgerät hergestellt? Wie ist es möglich, den Netzwerkdienst und das Netzwerkgerät von nun an zu überwachen?

05.04.2023

Die Zukunft der Netzwerksicherheit: Predictive Analytics und ML-gesteuerte Lösungen

Von der Rolle von Netzwerksicherheitslösungen, die auf maschinellem Lernen basieren, bis hin zu den Vorteilen von ML in einem Cybersecurity-Setup und konkreten Beispielen erklärt Senior Cyber Security Analyst Andreas Hunkeler die Anwendung von ML und was noch auf Unternehmen zukommen wird, um Cyberbedrohungen zu erkennen und ihre Netzwerke zu schützen.

17.07.2023

Wie Network Detection & Response (NDR) OT-Umgebungen überwacht

Ist Ihre OT wirklich vor Cyber-Bedrohungen geschützt? Lesen Sie mehr über die optimale OT Sicherheit Lösung gegen Hacker dank Metadatenanalyse und Deep Packet Inspection.