Definition

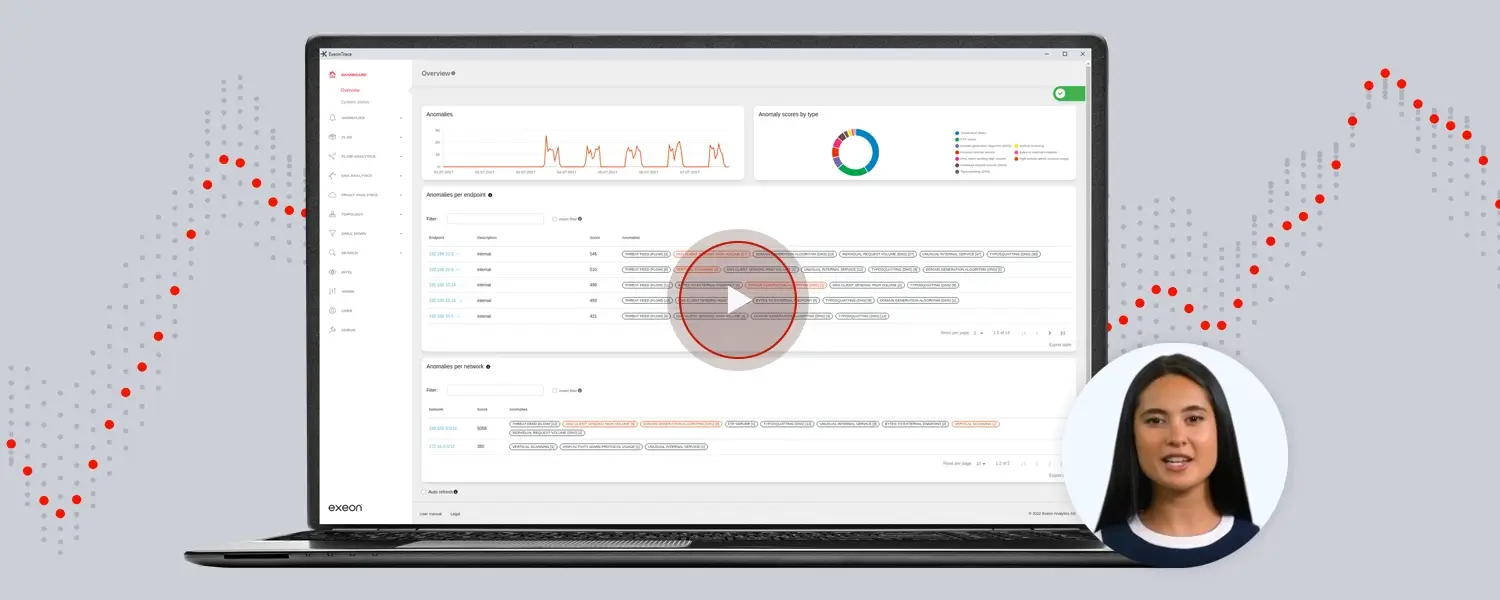

Diese moderne Cybersicherheitslösung ist für die Sicherung von Cloud-Umgebungen konzipiert. Es handelt sich um eine Reihe von Prozessen und Technologien, die Cloud-Aktivitäten kontinuierlich überwachen, potenzielle Bedrohungen erkennen und in Echtzeit darauf reagieren. Im Gegensatz zu herkömmlichen Sicherheitsmaßnahmen, die sich auf lokale Infrastrukturen konzentrieren, ist diese Lösung auf die besonderen Herausforderungen des Cloud-Computing zugeschnitten. Das macht sie zu einem unverzichtbaren Tool für Unternehmen, die ihre Aktivitäten zunehmend in die Cloud verlagern. Durch den Einsatz fortschrittlicher Tools wie künstliche Intelligenz (KI) und maschinelles Lernen (ML) hilft CDR Unternehmen, Cyber-Bedrohungen immer einen Schritt voraus zu sein.

Wesentliche Merkmale

Malware kann Systeme auf unterschiedliche Weise gefährden. Obwohl ihre Arten variieren, folgt sie im Allgemeinen bestimmten Schritten, um bösartige Ziele zu erreichen:

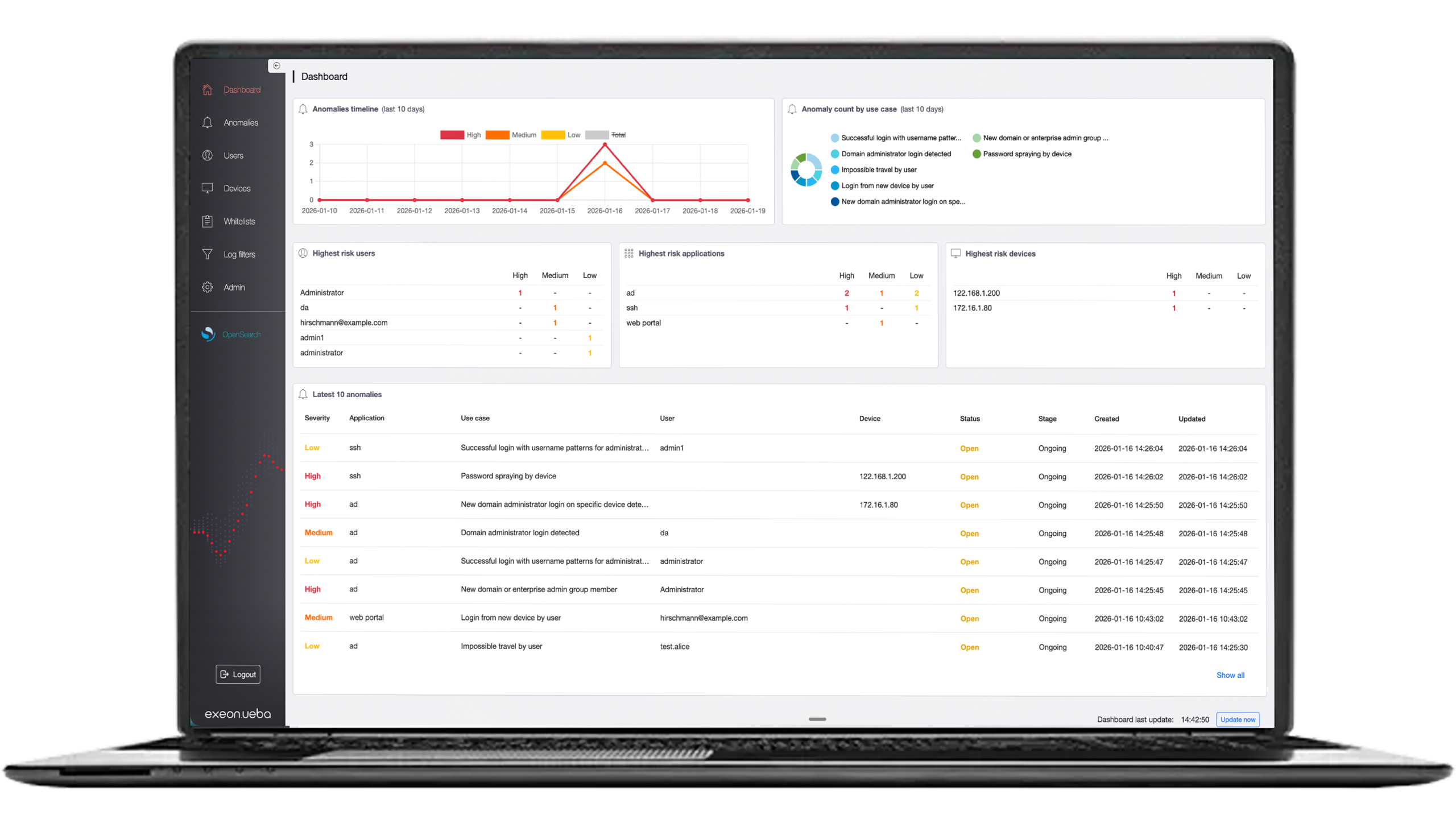

- Erkennung von Bedrohungen in Echtzeit: Diese Systeme überwachen ständig Cloud-Umgebungen und suchen nach Anzeichen für verdächtige Aktivitäten.

- Automatisierte Reaktion: Wenn eine Bedrohung erkannt wird, kann das System automatisch Maßnahmen ergreifen, sei es die Isolierung einer gefährdeten Instanz oder die Alarmierung von Sicherheitsteams.

- Nahtlose Integration: CDR-Lösungen lassen sich problemlos in andere Sicherheitstools wie SIEM-Systeme (Security Information and Event Management) integrieren, um eine umfassende Sicherheitslösung zu bieten.

- Skalierbarkeit: Wenn Ihr Unternehmen wächst, wächst auch Ihre Cloud-Infrastruktur. CDR-Lösungen sind so konzipiert, dass sie mit Ihrer Cloud mitwachsen und einen kontinuierlichen Schutz gewährleisten.

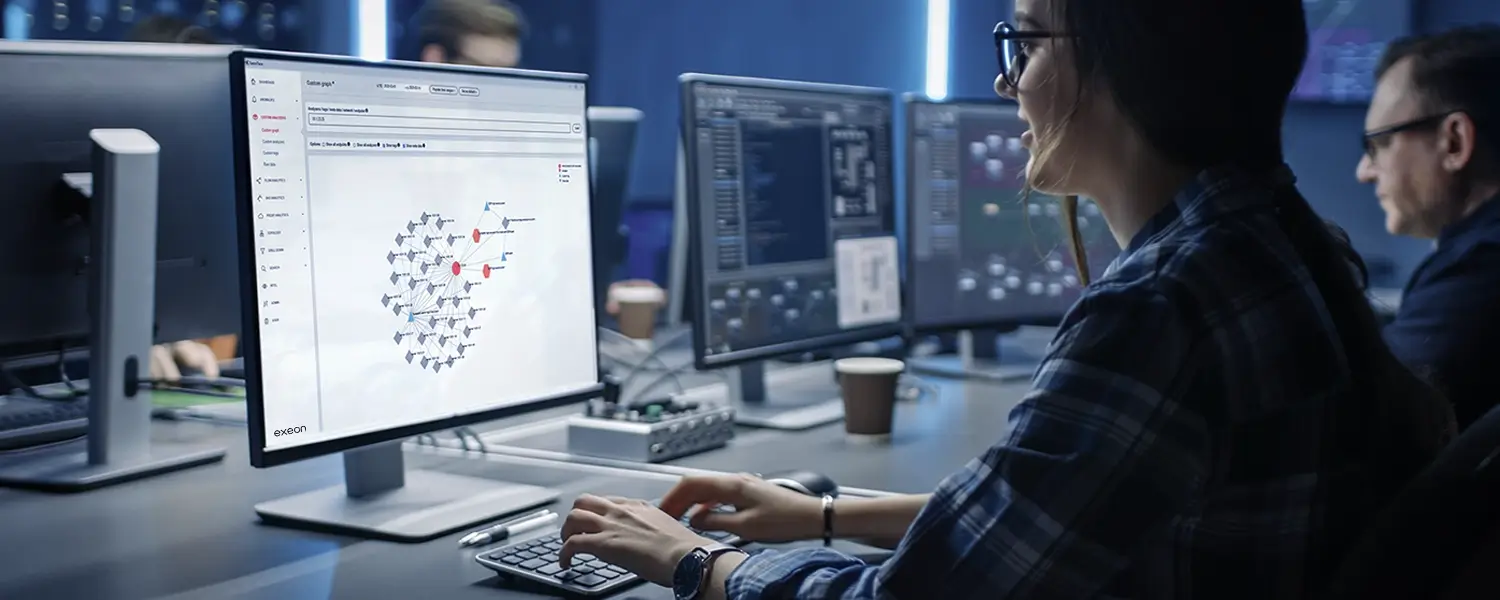

Im Kern funktioniert Cloud Detection and Response durch das Sammeln und Analysieren von Daten aus verschiedenen Quellen innerhalb Ihrer Cloud-Umgebung. Dazu gehören Netzwerkverkehr, Benutzeraktivitätsprotokolle und Anwendungsereignisse. Modelle für maschinelles Lernen durchsuchen diese Daten dann nach Mustern, die auf eine Bedrohung hindeuten könnten.

CDR weist viele Vorteile auf, benötigt aber NDR, um Bedrohungen im gesamten Netz zu erkennen und darauf zu reagieren.

Die Rolle der Automatisierung bei der Cloud-Sicherheit

Die Automatisierung spielt eine entscheidende Rolle für die Wirksamkeit von CDR-Systemen. Durch die Automatisierung der Erkennung von und Reaktion auf Bedrohungen verkürzt Cloud Detection and Response die Zeit, die zur Minderung potenzieller Risiken benötigt wird, was in einer schnelllebigen Cloud-Umgebung von entscheidender Bedeutung ist. Durch die Automatisierung können die Systeme auf Vorfälle reagieren, ohne auf menschliches Eingreifen zu warten, wodurch die Auswirkungen von Angriffen minimiert werden.

Verständnis des Datenflusses und der Erkennung von Bedrohungen im CDR

CDR-Systeme überwachen den Datenfluss innerhalb Ihrer Cloud-Umgebung. Sie analysieren diese Daten auf Unregelmäßigkeiten oder Muster, die auf eine Sicherheitsbedrohung hindeuten könnten. Durch das Verständnis des Datenflusses und die Identifizierung von Anomalien können diese Systeme Bedrohungen erkennen, die andernfalls unbemerkt bleiben würden. Diese ständige Wachsamkeit gewährleistet, dass Ihre Cloud-Umgebung sicher bleibt.

Integration in die bestehende Cloud-Infrastruktur

Eine der Stärken von Cloud Detection and Response ist seine Fähigkeit, sich nahtlos in Ihre bestehende Cloud-Infrastruktur zu integrieren. Unabhängig davon, ob Sie eine öffentliche, private oder hybride Cloud verwenden, kann CDR so angepasst werden, dass es in Ihrer spezifischen Umgebung funktioniert. Durch diese Integration werden Ihre aktuellen Sicherheitsmaßnahmen verbessert, ohne dass es zu Unterbrechungen kommt oder wesentliche Änderungen an Ihrer Infrastruktur erforderlich sind.

Vorteile

Es bietet eine Reihe von Vorteilen, die es zu einem Muss für Unternehmen machen, die auf eine Cloud-Infrastruktur angewiesen sind. Erstens erhöht es die Sicherheit erheblich, da es einen tieferen Einblick in Cloud-Umgebungen ermöglicht. Herkömmliche Sicherheitstools könnten einige der ausgefeilteren Bedrohungen übersehen, die CDR aufspüren kann.

Darüber hinaus verkürzen automatische Reaktionen die Zeit, die für die Behebung von Bedrohungen benötigt wird, was für die Vermeidung von Datenschutzverletzungen entscheidend ist. Abgesehen von der Sicherheit ist diese Methode auch kosteneffizient, da sie sich mit der Cloud-Nutzung skalieren lässt und so den Bedarf an zusätzlichen Hardware- oder Software-Investitionen reduziert.

Schließlich unterstützt sie die Einhaltung von Branchenvorschriften, da sie detaillierte Protokolle und Berichte bietet, die zeigen, wie Bedrohungen gehandhabt wurden.

CDR vs. traditionelle Sicherheitsmaßnahmen

- Skalierbarkeit

- CDR: Hoch (passt sich dem Wolkenwachstum an)

- Traditionelle Sicherheit: Begrenzt

- Automatisierung

- CDR: Vollständig automatisierte Antworten

- Traditionelle Sicherheit: Manuelle Eingriffe

- Erkennung von Bedrohungen

- CDR: Cloud-spezifische Bedrohungen

- Traditionelle Sicherheit: Verallgemeinerte Bedrohungen

- Kosten

- CDR: Effizient, skalierbar mit der Nutzung

- Traditionelle Sicherheit: Kann teuer werden

Herausforderungen

- Berücksichtigung von Kompatibilitätsproblemen mit Altsystemen: Die Implementierung dieser Lösung in Umgebungen, die noch auf älteren Systemen basieren, kann eine Herausforderung darstellen. Diese Systeme sind möglicherweise nicht immer mit den neuesten Technologien kompatibel, was die Integration erschwert. Um dies zu vermeiden, müssen Unternehmen ihre aktuelle Infrastruktur bewerten und die Aktualisierung oder den Austausch veralteter Komponenten in Betracht ziehen, um eine reibungslose Implementierung zu gewährleisten.

- Gleichgewicht zwischen Sicherheit und Leistung in Cloud-Umgebungen: Eine weitere Herausforderung besteht darin, ein Gleichgewicht zwischen robuster Sicherheit und optimaler Cloud-Leistung zu finden. CDR-Systeme sind zwar für die Sicherheit unerlässlich, können aber manchmal Latenzzeiten verursachen oder erhebliche Ressourcen verbrauchen. Es ist wichtig, die Einstellungen so zu konfigurieren, dass die Sicherheit maximiert wird, ohne die Leistung Ihrer Cloud-Umgebung zu beeinträchtigen.

- Die Einhaltung von Compliance-Anforderungen bei der Implementierung: Schließlich ist die Einhaltung branchenspezifischer Vorschriften ein wichtiger Aspekt der Implementierung. Verschiedene Branchen haben unterschiedliche Anforderungen an die Datensicherheit und den Datenschutz, und es muss sichergestellt werden, dass Ihre Cloud-Cybersicherheitslösung diese Standards erfüllt. Dies kann eine enge Zusammenarbeit mit Compliance-Beauftragten und Rechtsteams erfordern, um die spezifischen Anforderungen Ihres Unternehmens zu verstehen und die CDR-Einrichtung entsprechend anzupassen.

Ausblick auf die Zukunft

Die Zukunft dieser Technologie sieht vielversprechend aus, da immer mehr Unternehmen auf die Cloud umsteigen. Wir können mit weiteren Fortschritten in den Bereichen KI und maschinelles Lernen rechnen, die die Vorhersagefähigkeiten dieser Systeme verbessern werden. Diese Verbesserungen werden es Unternehmen ermöglichen, Bedrohungen nicht nur effektiver zu erkennen und darauf zu reagieren, sondern sie auch vorherzusehen, bevor sie zu einem Problem werden. Mit der zunehmenden Verbreitung der Cloud wird sie zweifellos zu einem noch wichtigeren Bestandteil von Cybersicherheitsstrategien werden.

Eine auf KI und ML basierende Technologie gibt es jedoch bereits: Network Detection and Response (NDR). Sie deckt alle Aspekte der Cloud-Bereitstellung und -Sicherheit ab, ermöglicht aber auch den Einsatz vor Ort, was Flexibilität und Anpassungsmöglichkeiten bietet.

In der heutigen Cloud-gesteuerten Welt hat Cloud Detection and Response an Bedeutung gewonnen. Durch ihre Implementierung können Unternehmen ihre Cloud-Sicherheit erheblich verbessern und sicherstellen, dass ihre digitalen Ressourcen geschützt sind.

Ob im Finanzwesen, im Gesundheitswesen, im E-Commerce oder in einer anderen Branche, die auf die Cloud angewiesen ist, das Verständnis und die Nutzung von Cloud-Cybersicherheit ist der Schlüssel zur Aufrechterhaltung einer robusten Sicherheitslage.