Smarte Cyber Security dank zukunftssicherer Network Detection & Response

Daten sind heutzutage der Schlüsselfaktor des Geschäftserfolgs, seien es Kundendaten, geistiges Eigentum oder die Fähigkeit, kritische Systeme störungsfrei zu betreiben.

Diese wertvollen Daten und Systeme sind jedoch zunehmend bedroht durch Cyber-Angriffe und böswillige Insider, die bestehende IT-Schutzmassnahmen durchbrechen und hochsensible Daten stehlen oder kompromittieren.

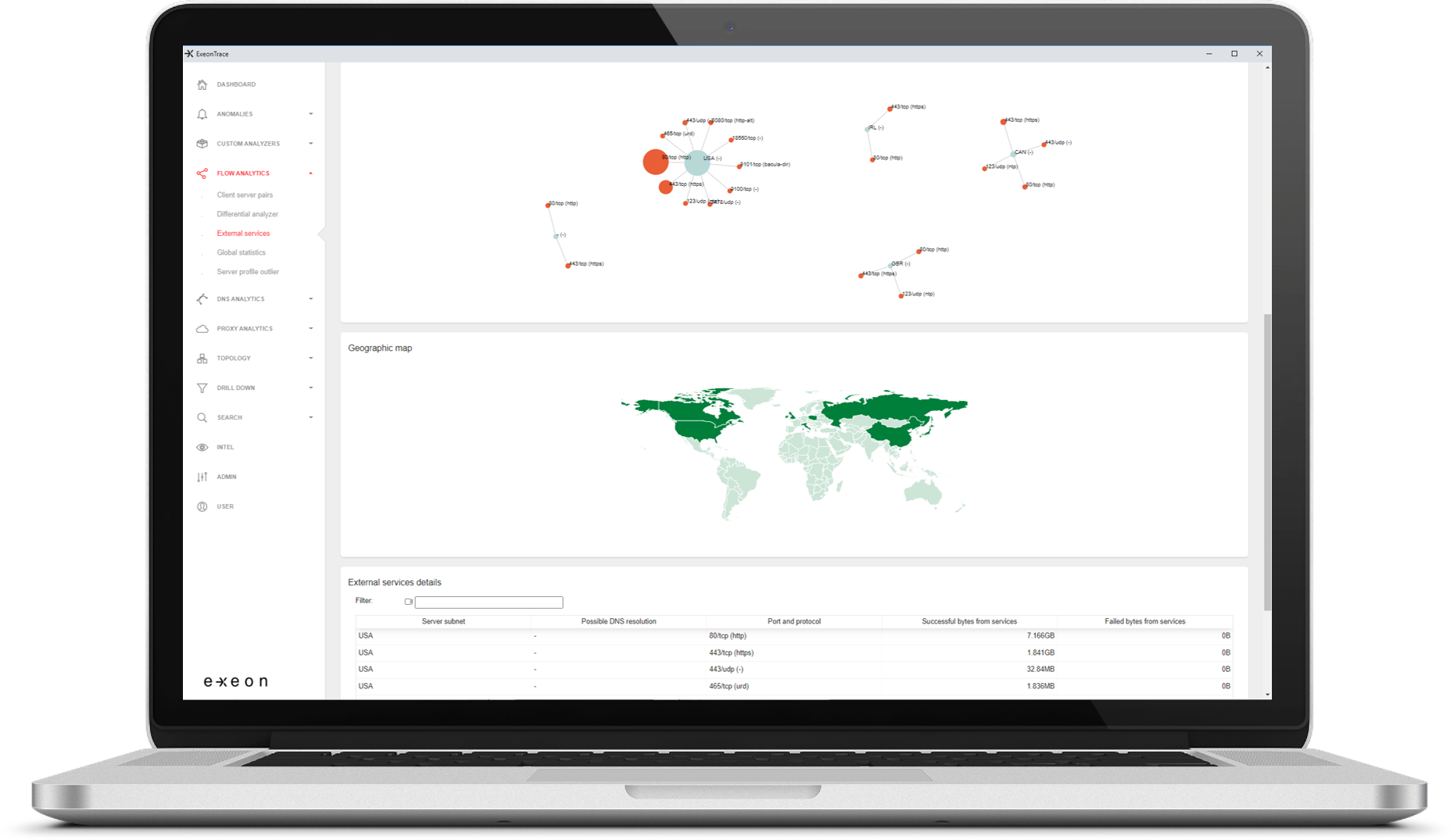

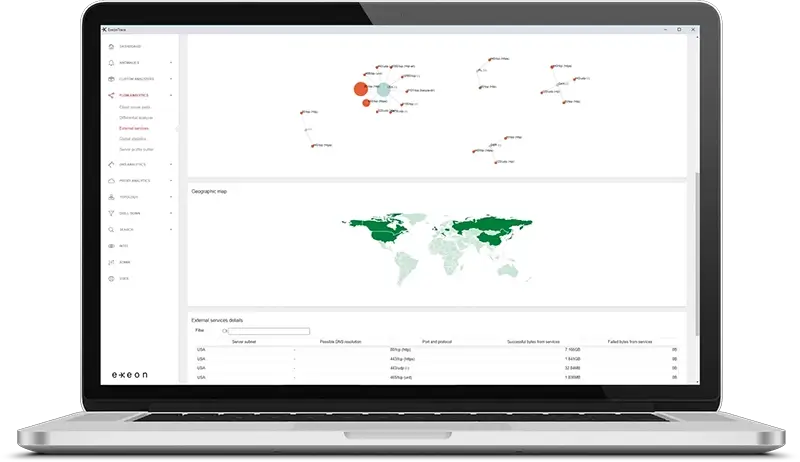

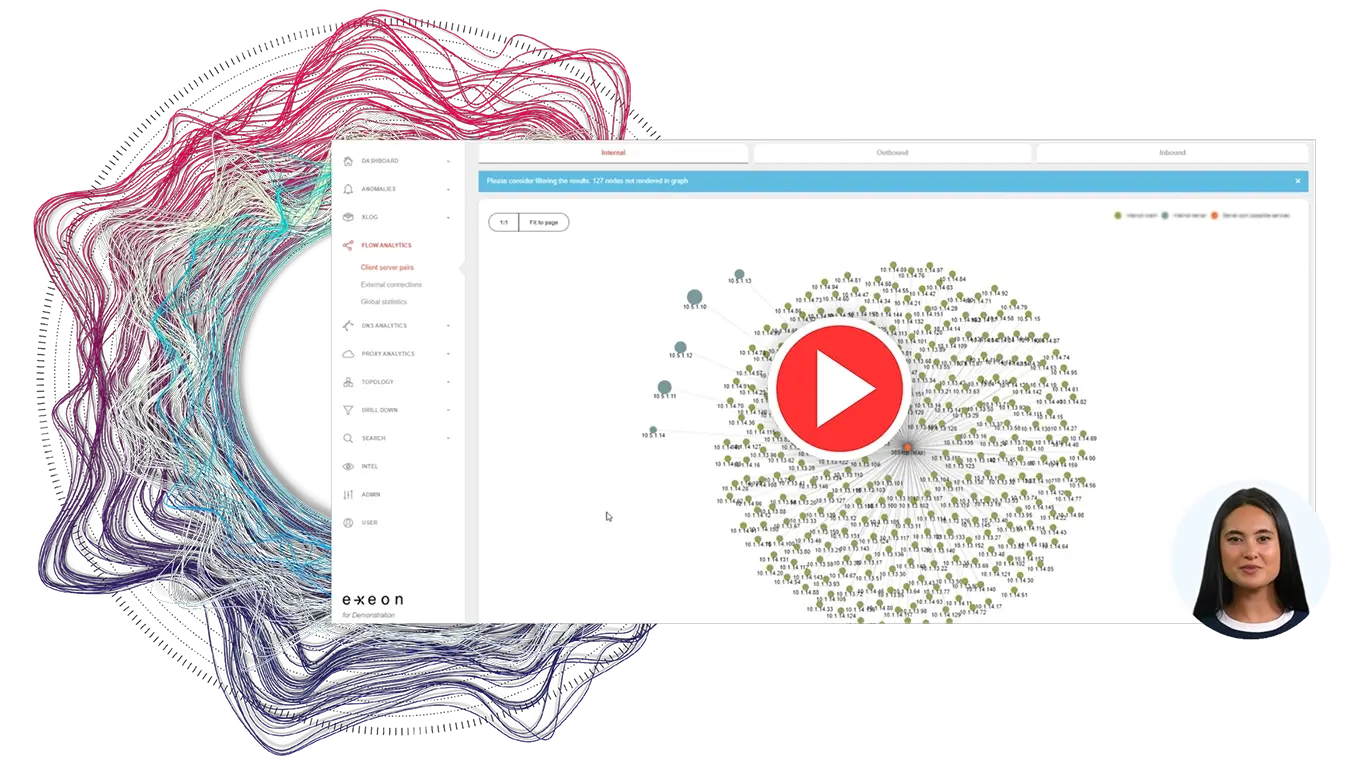

Visibilität

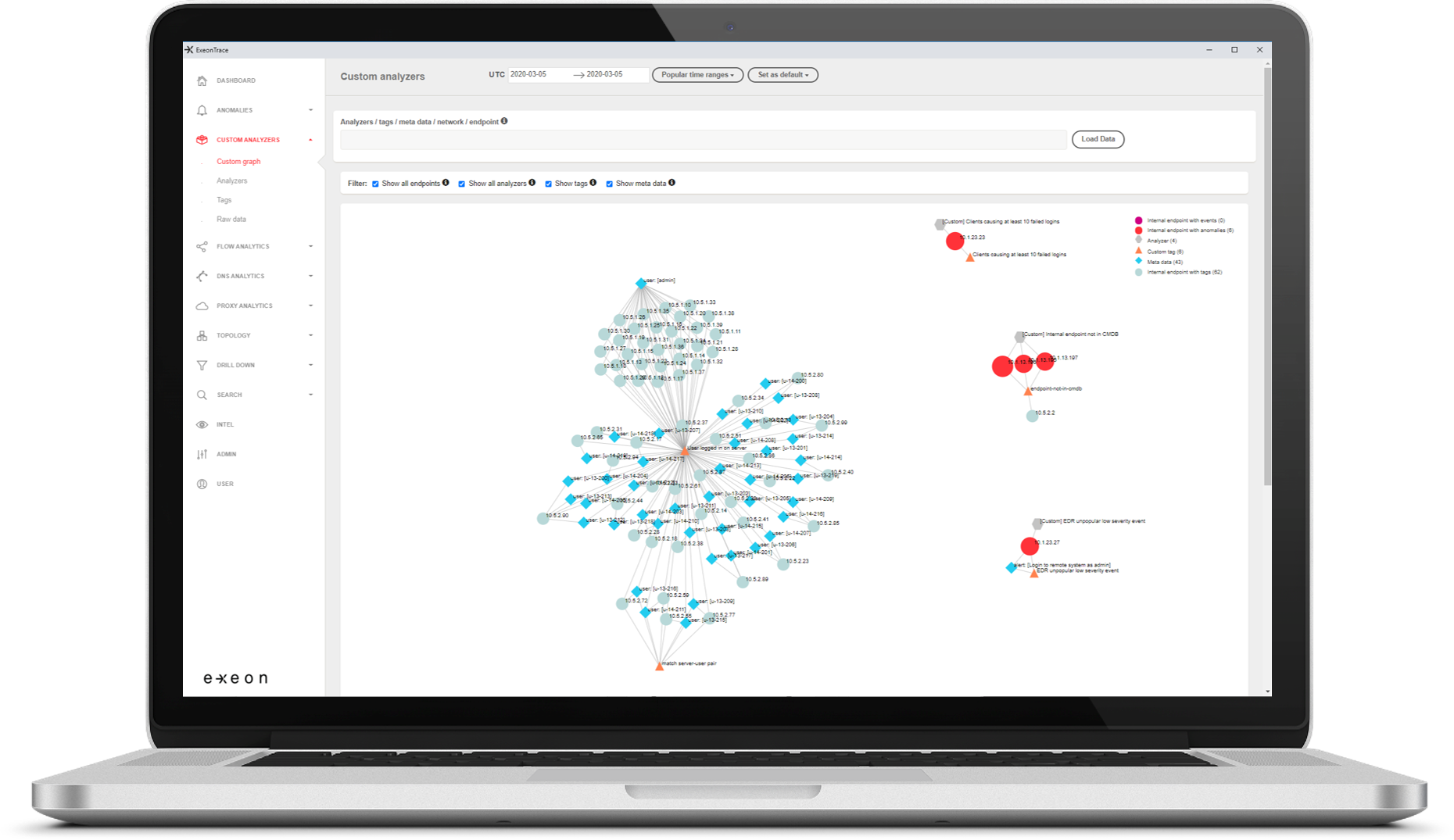

Netzwerk-Datenflüsse einfach verstehen

Dank einzigartigen und intuitiven Visualisierungen können Sie grosse und komplexe Netzwerke sofort verstehen und überwachen: Für die Sicherheit und zur Einhaltung der neuesten Datenschutzbestimmungen. Erkennen Sie Data Breaches frühzeitig und härten Sie Ihre Firewall, ohne wichtige Geschäftsaktivitäten zu stören.

Aufdecken versteckter Datenlecks wie Browser Plug-Ins oder Datensammler

Aufspüren unerwünschter/böswilliger Aufrufe an interne Dienste

Nicht autorisierte und veraltete Geräte: Clustering von Machine-to-Machine (M2M)-Geräten zur Ausreißererkennung (interne Schatten-IT)

Externe Schatten-IT: Aufdeckung von nicht autorisierten Cloud-Diensten oder Uploads

Auffinden ungewöhnlicher Dienste in Ihrem Netzwerk

Identifizierung fehlkonfigurierter Geräte

Interne Schatten-IT: Korrelation mit CMDB-Information

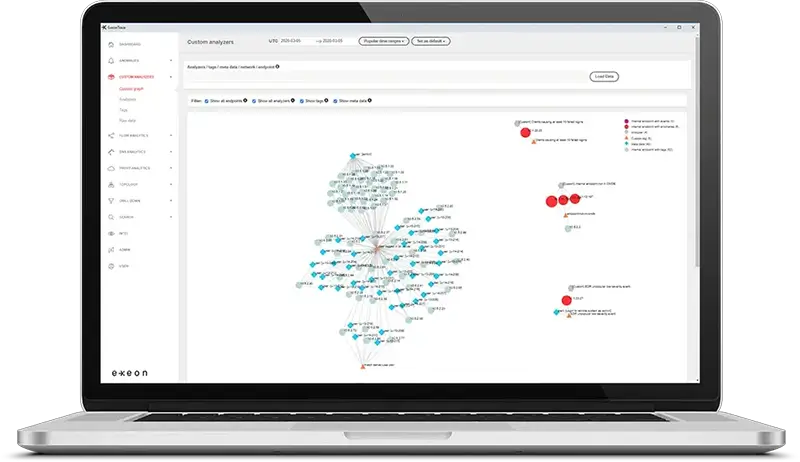

Korrelation von Netzwerkdaten mit anderen Logdaten-Quellen, um benutzerdefinierte Use Cases abzubilden

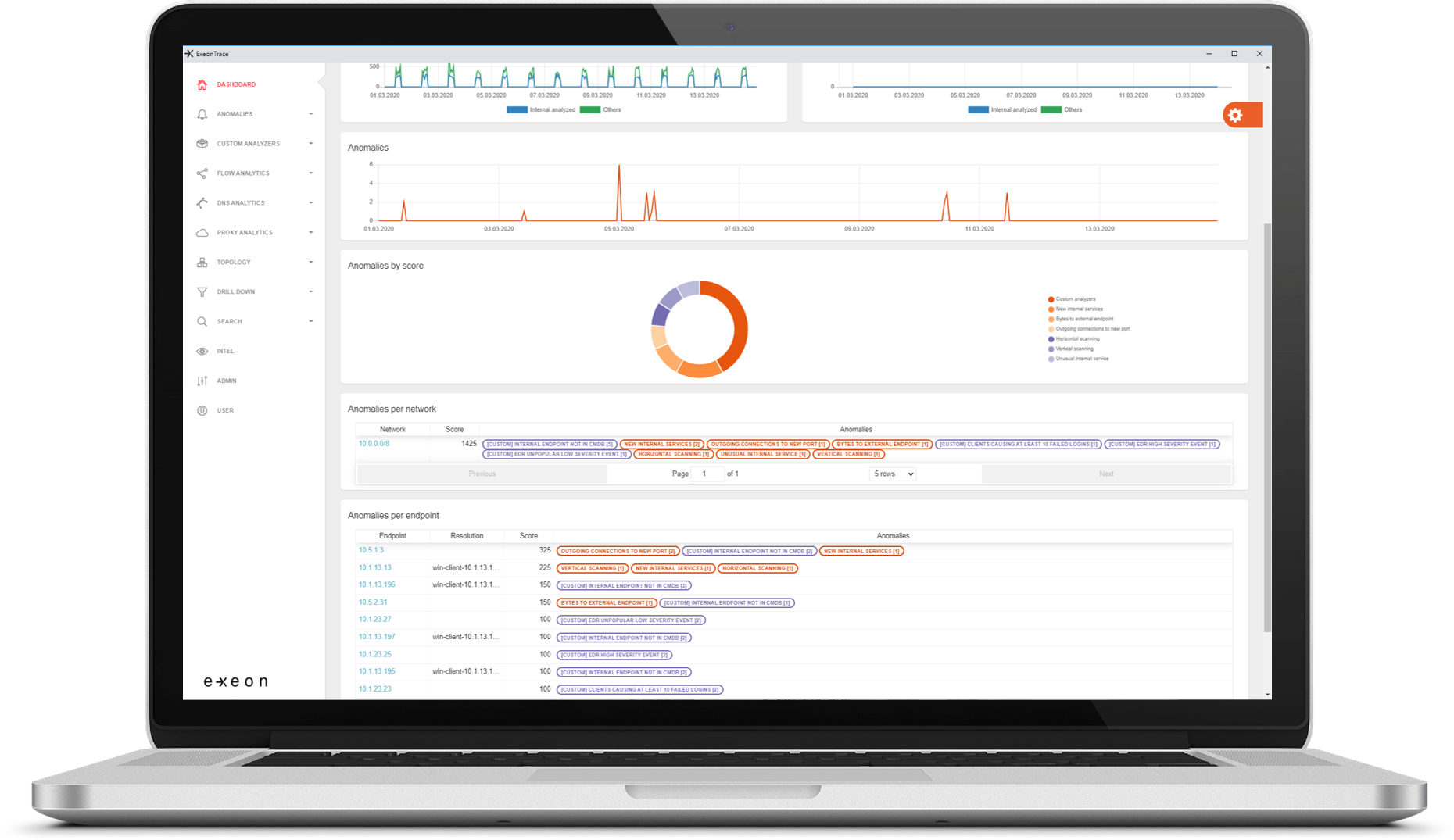

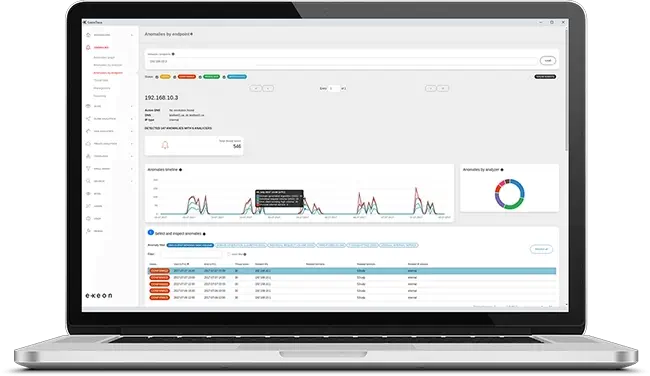

Detektion

Die Alarmanlage für Ihr Netzwerk

Erkennen Sie automatisch Cyber-Bedrohungen wie z. B. Advanced Persistent Threats (APT), Ransomware, Supply Chain Attacks oder Datenlecks durch exponierte unsichere Systeme. Schlagkräftige Detektion, auch für Bedrohungen die sich über mehrere Datenquellen erstrecken.

Detektion versteckter HTTP(S)-basierter Command- und Control-Channels, z. B. zur Verhinderung von Data Breaches

Detektion von lateralen Bewegungen, z. B. die Verbreitung von Ransomware in Ihrem Unternehmensnetzwerk

Detektion von horizontalem und vertikalem Scannen innerhalb Ihres Netzwerks

Detektion von Richtlinien-Verstössen

Detektion von Malware mithilfe von Domain Generation Algorithmen (DGAs)

Blacklist-Abgleich: Korrelation mit Threat-Feeds

Detektion verdeckter DNS-Kanäle: Verstecke Datenlecks über das Domain Name System (DNS)

Reaktion

Effiziente Untersuchung von Sicherheitsvorfällen

Sparen Sie entscheidende Zeit bei Sicherheitsvorfällen und reduzieren Sie die Arbeitsbelastung Ihres Teams.

Kompakte Aufbereitung von Milliarden von Datenpunkten - erhebliche Reduzierung der Datenmengen (bis zu 50x weniger als Logdaten!) für die langfristige Speicherung und Archivierung

Korrelation von Daten aus verschiedenen Datenquellen, um schnell ein vollständiges Bild zu erhalten

Schnelle Querys: Sekunden statt Minuten für 1TB an Logdaten

Algorithmus-gesteuerte Bedrohungsbewertung für eine effiziente Priorisierung der Vorfälle

Sehen Sie eine intuitive grafische Darstellung von Sicherheitsvorfällen für eine effektive Untersuchung und Threat Hunting

Die innovativste Lösung zur Erkennung fortgeschrittener Bedrohungen

Visibilität

Vollständige Netzwerktransparenz

Überwachen und verstehen Sie komplexe Netzwerke durch intuitive Visualisierungen. Profitieren Sie von einer holistischen Veranschaulichung des gesamten Datenverkehrs.

Erkennung

Sofortige Erkennung von Cyberbedrohungen

Nutzen Sie fortschrittliche Machine Learning Algorithmen, um anspruchsvolle Cyberbedrohungen zu erkennen. Schnelle und verlässliche Erfassung von Netzwerkanomalien.

Reaktion

Schnell und wirksam reagieren

Nutzen Sie KI-gestützte Bedrohungsbewertungen und leistungsstarke Algorithmen, um schnell zu analysieren und effektiv zu reagieren.

ExeonTrace in Aktion: Malware-Angriff

Wie Sie Cyber-Bedrohungen erkennen und schnell reagieren können

Mit ExeonTrace können Sie Anomalien und verdächtiges Verhalten in Ihrer Infrastruktur schnell erkennen. Unsere KI-gesteuerte Bedrohungsbewertung und -analyse trägt zur Risikominderung bei, indem sie Fehlalarme minimiert und potenzielle Bedrohungen aufspürt.

NDR als Antwort auf die Einhaltung von Cybersicherheitsvorschriften

Wir haben spezielle Artikel und Ressourcen erstellt, die Unternehmen dabei helfen, ihre regionalen Pflichten in Bezug auf die Meldung von Vorfällen und Sicherheitsmassnahmen zu erfüllen. Scrollen Sie nach unten, um unseren NIS2-Aktionsplan sowie Richtlinien für alle aktiven IT-Sicherheitsgesetze zu sehen.