Stärkung der Cyber-Resilienz durch KI-gestützte APT-Detection

Artikel in der Cyber Knowledge Base und Whitepaper über Maßnahmen zur Verbesserung der Cybersicherheit im Zusammenhang mit APTs.

Was sind Advanced Persistent Threats (APTs)?

Knowledge-Base-Artikel und Whitepaper über Massnahmen zur Verbesserung der Cybersicherheit im Zusammenhang mit einem Angriff durch eine fortgeschrittene anhaltende Bedrohung.

Definition und Hauptmerkmale

Advanced Persistent Threats sind ausgeklügelte und gezielte Cyberangriffe, die von finanzstarken und technisch versierten Angreifern über einen längeren Zeitraum hinweg durchgeführt werden, oft mit dem Ziel, vertrauliche Informationen zu stehlen oder Systeme zu sabotieren.

Im Gegensatz zu vielen anderen Bedrohungen, die sich auf unmittelbare, kurzfristige Ziele konzentrieren, handelt es sich bei diesen Angriffen in der Regel um langfristige Kampagnen, die von gut finanzierten, geschickten Angreifern orchestriert werden.

Solche ausgeklügelten Bedrohungen stellen für Regierungen, Unternehmen und Organisationen weltweit ein grosses Problem dar.

Die wichtigsten Merkmale sind:

Hartnäckigkeit: APT-Akteure sind geduldig und hartnäckig. Ihr Ziel ist es, sich über einen längeren Zeitraum - oft Monate oder Jahre - unerlaubten Zugang zu einem Zielnetzwerk oder -system zu verschaffen und zu erhalten. Diese Hartnäckigkeit ermöglicht es ihnen, im Laufe der Zeit Aufklärungsarbeit zu leisten, Informationen zu sammeln und Daten zu exfiltrieren.

Gezielt: Angreifer investieren erhebliche Anstrengungen in die Erforschung und Erstellung von Profilen ihrer Opfer sowie in das Verständnis ihrer Netzwerke, Schwachstellen und Ziele. Zu den Zielen können Regierungsbehörden, Verteidigungsunternehmen, Finanzinstitute, kritische Infrastrukturen und multinationale Unternehmen gehören.

Raffinesse: Die Bedrohungsakteure setzen fortschrittliche, sich ständig weiterentwickelnde Techniken ein. Sie können Zero-Day-Schwachstellen (bisher unbekannte Softwarefehler), maßgeschneiderte Malware und komplexe Angriffsketten nutzen, um ihre Ziele zu gefährden. Sie haben oft Zugang zu umfangreichen Ressourcen, einschließlich talentierter Hacker und erheblicher finanzieller Unterstützung.

Tarnung: APTs legen Wert darauf, so lange wie möglich unentdeckt zu bleiben. Sie setzen Umgehungstechniken wie Verschlüsselung, Steganografie (Verstecken von bösartigem Code in legitimen Dateien) und die Nutzung integrierter Systemtools ein, um eine Entdeckung durch Sicherheitssoftware und Analysten zu vermeiden.

Datenexfiltration: Ein Hauptziel solcher Angriffe ist der Diebstahl sensibler Informationen, darunter geistiges Eigentum, Geschäftsgeheimnisse, geheime Dokumente und persönliche Daten. Die Angreifer exfiltrieren diese Daten vorsichtig über einen längeren Zeitraum und minimieren so die Wahrscheinlichkeit einer Entdeckung.

Nationalstaatliche Beteiligung: Während einige dieser Gruppen aus cyberkriminellen Organisationen bestehen, werden viele Angriffe auf nationalstaatliche Akteure zurückgeführt. Regierungen beteiligen sich an APT-Kampagnen, um einen Wettbewerbsvorteil zu erlangen, militärische oder diplomatische Geheimnisse zu stehlen oder politische oder wirtschaftliche Ziele zu fördern.

Typische Phasen eines APT-Angriffs

Ein Angriff von Advanced Persistent Threats (APT) umfasst in der Regel die folgenden 6 Phasen:

- Anfängliche Kompromittierung: Fortgeschrittene anhaltende Bedrohungen beginnen oft mit Spear-Phishing-E-Mails oder anderen gezielten Angriffsvektoren. Sobald die Angreifer Fuß gefasst haben, erweitern sie ihre Privilegien und setzen sich in den angegriffenen Systemen fest.

- Seitliche Bewegung: Advanced Persistent Threats-Akteure bewegen sich seitlich innerhalb des Netzes und suchen nach wertvollen Zielen und Informationen. Sie können Schwachstellen in unzureichend gesicherten Systemen ausnutzen oder Techniken zur Ausweitung von Berechtigungen anwenden.

- Persistenz-Mechanismen: Angreifer verwenden verschiedene Methoden, um den Zugang aufrechtzuerhalten, z. B. Backdoors, Remote-Access-Trojaner (RATs) und kompromittierte Anmeldedaten. Diese Mechanismen ermöglichen es Angreifern, zum System zurückzukehren, selbst wenn der ursprüngliche Einstiegspunkt entdeckt und geschlossen wurde.

- Datensammlung: Angreifer führen umfangreiche Erkundungen durch, um wertvolle Daten zu ermitteln. Sie können Keylogger, Tools zur Bildschirmaufzeichnung und Netzwerk-Sniffer einsetzen, um Informationen zu überwachen und zu sammeln.

- Datenexfiltration: Diese Angreifer exfiltrieren die gestohlenen Daten schrittweise und diskret, wobei sie häufig Verschlüsselung und verdeckte Kommunikationskanäle verwenden, um nicht entdeckt zu werden.

- Verwischen von Spuren: Diese Angreifer löschen oder verändern Protokolle, löschen Spuren ihrer Aktivitäten und versuchen, ihre Spuren zu verwischen, um einer Entdeckung zu entgehen.

Fortgeschrittene Bedrohungsgruppen und Angreifer

APT-Gruppen und Angreifer sind hochentwickelte und gut finanzierte Organisationen, die gezielte Cyberangriffe gegen bestimmte Organisationen oder Branchen durchführen. Diese Gruppen zeichnen sich häufig durch ihre Hartnäckigkeit, fortschrittlichen Techniken und strategischen Ziele aus.

Es gibt mehrere Arten von APT-Gruppen, die jeweils unterschiedliche Motivationen und Methoden haben:

Nationalstaatlich geförderte APT-Gruppen

Diese Gruppen werden von Nationalstaaten unterstützt und führen Cyberangriffe durch, um politische, wirtschaftliche oder militärische Ziele zu erreichen. Sie zielen auf andere Länder oder Organisationen ab, um vertrauliche Daten zu stehlen, den Betrieb zu stören oder sich einen strategischen Vorteil zu verschaffen. Nationalstaatliche APT-Gruppen sind für ihre Ressourcen und ihre Raffinesse bekannt.

Cyberkriminalität APT-Gruppen

Diese Gruppen arbeiten in erster Linie mit dem Ziel, finanziellen Gewinn zu erzielen. Sie führen Cyberangriffe durch, um private Daten wie Kreditkarteninformationen, persönliche Identitäten oder geistiges Eigentum zu stehlen, die dann verkauft oder für Erpressungen verwendet werden können. Cybercrime-APT-Gruppen sind gewinnorientiert und zielen häufig auf Finanzinstitute, E-Commerce-Plattformen und große Unternehmen ab.

Hacktivistische APT-Gruppen

Hacktivistische Gruppen führen Cyberangriffe aus ideologischen oder politischen Gründen durch. Zu ihren Zielen kann es gehören, den Betrieb bestimmter Organisationen zu stören, vermeintliche Ungerechtigkeiten aufzudecken oder eine bestimmte Sache zu fördern. Diese Gruppen zielen oft auf Regierungsbehörden, Unternehmen und andere Einrichtungen ab, die sie als Gegner betrachten.

APT-Angriffstechniken

Advanced Persistent Threat (APT)-Angriffe nutzen eine Reihe ausgeklügelter Techniken, um sich Zugang zu einem Zielnetzwerk zu verschaffen und über einen längeren Zeitraum unentdeckt zu bleiben. Zu den gängigen APT-Angriffstechniken gehören:

- Social Engineering: APT-Angreifer verwenden häufig Social-Engineering-Taktiken wie Spear-Phishing und Pretexting, um Mitarbeiter dazu zu bringen, sensible Informationen preiszugeben oder Zugang zum Netzwerk zu gewähren. Diese sehr gezielten Angriffe nutzen die menschliche Psychologie aus, um technische Verteidigungsmaßnahmen zu umgehen.

- Schadsoftware: Maßgeschneiderte Malware ist ein Hauptbestandteil von APT-Angriffen. Diese bösartigen Programme sind darauf ausgelegt, in das Netzwerk einzudringen, dort Fuß zu fassen und dauerhaft präsent zu bleiben. Sie können so zugeschnitten werden, dass sie sich der Erkennung durch herkömmliche Sicherheitsmaßnahmen entziehen.

- Ausnutzung von Softwareschwachstellen: APT-Angreifer nutzen häufig Softwareschwachstellen aus, um sich Zugang zum Netzwerk zu verschaffen und sich seitlich im System zu bewegen. Indem sie auf ungepatchte oder Zero-Day-Schwachstellen abzielen, können sie die Sicherheitskontrollen umgehen und ihre Privilegien erweitern.

- Insider-Bedrohungen: Manchmal nutzen APT-Angreifer Insider-Bedrohungen, wie z. B. kompromittierte Mitarbeiter oder Auftragnehmer, um Zugang zum Netzwerk zu erhalten. Diese Insider können gezwungen, bestochen oder unwissentlich manipuliert werden, um die Angreifer zu unterstützen.

- Erweiterte Bedrohungsinformationen: APT-Angreifer nutzen Advanced Threat Intelligence, um detaillierte Informationen über das Zielnetzwerk zu sammeln. Diese Informationen helfen ihnen, Schwachstellen zu erkennen, ihre Angriffsstrategien zu planen und so lange wie möglich unentdeckt zu bleiben.

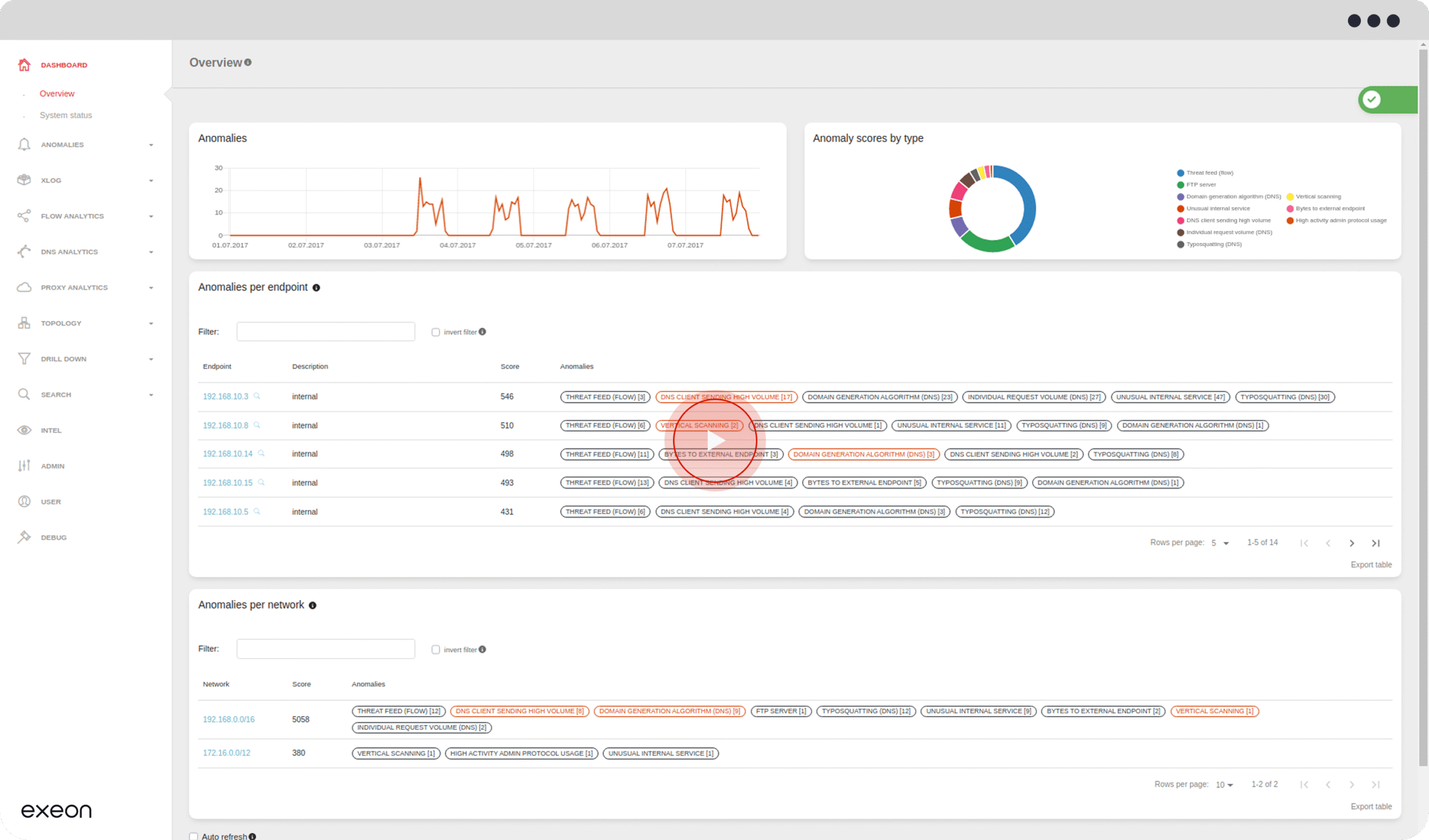

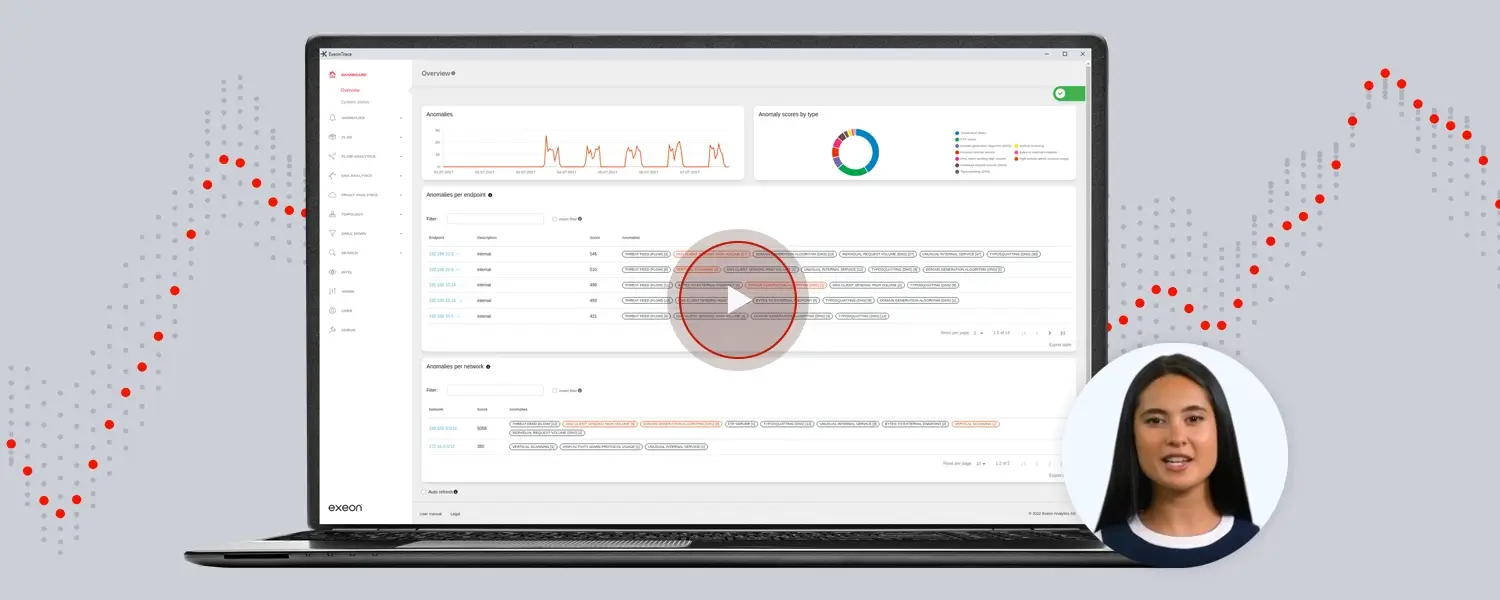

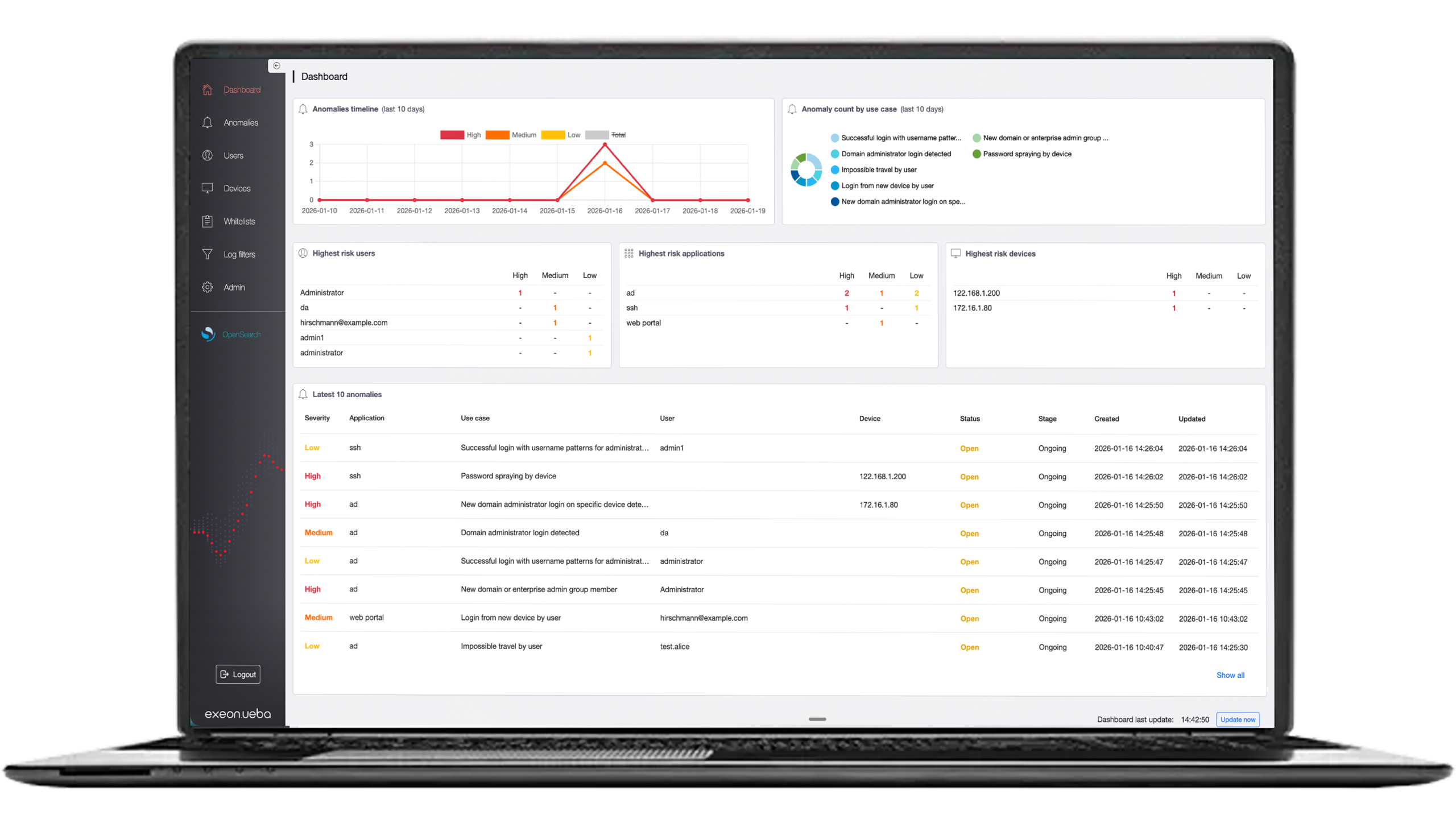

Die Erkennung von APTs

Schauen Sie sich dieses Demo-Video an, um genau zu sehen, wie Exeon.NDR fortschrittliche Bedrohungen erkennt.

Bemerkenswerte APT-Angriffe

In den letzten Jahren gab es mehrere bemerkenswerte APT-Angriffe, die jeweils die erheblichen Auswirkungen und die ausgefeilten Methoden dieser Bedrohungsakteure demonstrierten. Beispiele für APT-Angriffe sind:

Der Sony Pictures Hack

Im Jahr 2014 führte eine von der nordkoreanischen Regierung gesponserte Hackergruppe einen verheerenden Cyberangriff auf Sony Pictures durch. Die Angreifer stahlen sensible Daten, darunter unveröffentlichte Filme und vertrauliche Mitarbeiterinformationen, und veröffentlichten sie. Der Angriff fügte Sony Pictures einen erheblichen finanziellen und rufschädigenden Schaden zu.

Cyberkriminalität APT-Gruppen

Im Jahr 2015 griff eine von der chinesischen Regierung gesponserte Hackergruppe Anthem an, eine große Krankenversicherungsgesellschaft. Die Angreifer verschafften sich Zugang zu den persönlichen Daten von Millionen von Kunden, darunter Namen, Geburtsdaten und Sozialversicherungsnummern. Der Einbruch machte die Anfälligkeit hochsensibler Daten im Gesundheitssektor deutlich.

Der Equifax-Hack

Im Jahr 2017 führte eine von der chinesischen Regierung gesponserte Hackergruppe einen Cyberangriff auf Equifax, eine führende Kreditauskunftei, durch. Die Angreifer stahlen private Daten von Millionen von Kunden, darunter Kreditkartennummern, Sozialversicherungsnummern und persönliche Informationen. Der Einbruch hatte weitreichende Folgen, die Millionen von Menschen betrafen und zu einer umfassenden Überprüfung der Datensicherheitspraktiken führten.

Wenn Unternehmen diese bemerkenswerten APT-Angriffe verstehen, können sie die realen Auswirkungen fortschrittlicher, anhaltender Bedrohungen und die Bedeutung robuster Cybersicherheitsmaßnahmen besser einschätzen.

Verteidigung gegen APTs

Starke Cybersicherheitsmassnahmen

Ausbildung der Mitarbeiter

Phishing-Bewusstsein

Durchführung regelmäßiger Schulungen zur Aufklärung der Mitarbeiter über die Gefahren von Phishing-Angriffen. Die Mitarbeiter sollten in der Lage sein, Phishing-E-Mails zu erkennen und nicht auf bösartige Links zu klicken oder verdächtige Anhänge herunterzuladen.

Social Engineering-Bewusstsein

Schulung der Mitarbeiter zur Vorsicht bei Social-Engineering-Versuchen, wie z. B. Pretexting und Baiting, die von Advanced Persistent Threats häufig eingesetzt werden, um an sensible Informationen zu gelangen.

Bewährte Praktiken der Cybersicherheit

Ermutigung der Mitarbeiter, bewährte Praktiken der Cybersicherheit zu befolgen, wie z. B. eine sichere Passwortverwaltung, Zwei-Faktor-Authentifizierung (2FA) und sichere Kommunikationsprotokolle.

Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS)

Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) sind wichtige Sicherheitsmaßnahmen, um APT-Angriffe zu erkennen und zu verhindern.

Diese Systeme arbeiten zusammen, um einen umfassenden Schutz vor unbefugtem Zugriff und bösartigen Aktivitäten zu bieten.

IDS-Systeme

IDS-Systeme überwachen den Netzwerkverkehr auf Anzeichen für ungewöhnliche oder nicht autorisierte Aktivitäten. Sie können APT-Angriffe erkennen, indem sie Anomalien wie ungewöhnliche Anmeldeversuche, unerwartete Datenübertragungen oder andere verdächtige Verhaltensweisen identifizieren. Wenn potenzielle Bedrohungen erkannt werden, alarmieren IDS-Systeme die Sicherheitsteams, damit diese umgehend Untersuchungen durchführen und reagieren können.

IPS-Systeme

IPS-Systeme verfolgen einen proaktiveren Ansatz, indem sie bösartigen Datenverkehr nicht nur erkennen, sondern auch blockieren. Sie können APT-Angriffe verhindern, indem sie Bedrohungen abfangen und neutralisieren, bevor sie Zugang zum Netzwerk erlangen können. Indem sie bekannte Angriffsvektoren und verdächtige Aktivitäten aktiv blockieren, tragen IPS-Systeme dazu bei, das Netzwerk vor Infiltration zu schützen.

Kombinierte Verteidigung

IDS- und IPS-Systeme bilden zusammen eine robuste Sicherheitslösung. IDS-Systeme bieten detaillierte Überwachungs- und Warnfunktionen, während IPS-Systeme Bedrohungen in Echtzeit abwehren. Diese Kombination verbessert die Fähigkeit des Unternehmens, APT-Angriffe wirksam zu erkennen und zu entschärfen.

Network Detection and Response (NDR):

Da ausgeklügelte APT-Hacker versuchen, sich Zugang zu Unternehmen zu verschaffen, sind proaktive Cybersicherheitsmaßnahmen mit maschinellem Lernen und einer soliden Endpoint Detection and Response (EDR)-Lösung unerlässlich, um fortgeschrittene Bedrohungen und verdächtige Aktivitäten zu identifizieren und zu entschärfen.

Die Überprüfung bereits korrumpierter Anwendungen und ihrer Kommunikation sowie die Erkennung von maschinell erlernten Unregelmäßigkeiten ist nur mit einer maschinell lernenden Network Detection and Response-Lösung wie Exeon.NDR möglich: Sie überwacht den Datenverkehr im Netzwerk mithilfe von KI und maschinellem Lernen und erkennt Anomalien anhand von Modellen des normalen und unauffälligen Netzwerkverkehrs.

Auf der Suche nach einer proaktiven und dynamischen Cybersicherheitsverteidigung, die ihre Fähigkeit, Bedrohungen effektiv zu erkennen und zu entschärfen, deutlich verbessert, sollten Algorithmen des maschinellen Lernens bei der Erkennung von fortgeschrittenen Bedrohungen und verdächtigen Mustern den Ton angeben.

Während die Automatisierung dabei helfen kann, schnell auf erkannte Bedrohungen zu reagieren und die Verweildauer von Angreifern zu minimieren, können ML-Modelle kontinuierlich mit sich weiterentwickelnden Bedrohungen und Angriffstechniken aktualisiert und regelmäßig neu trainiert werden, um relevant zu bleiben.

Überwachung des Netzes

Kontinuierliche Überwachung: Einsatz von Netzwerküberwachungs-Tools und SIEM-Systemen (Security Information and Event Management) zur kontinuierlichen Überwachung des Netzwerkverkehrs auf ungewöhnliche Muster oder Anomalien, insbesondere auf solche, die auf einen unentdeckten APT hindeuten könnten. Echtzeitwarnungen können den Sicherheitsteams helfen, umgehend auf potenzielle APT-Aktivitäten zu reagieren.

Verhaltensanalyse: Implementierung von Verhaltensanalysen zur Ermittlung von Abweichungen vom normalen Netzwerkverhalten. Fortgeschrittene persistente Bedrohungen versuchen oft, sich mit legitimem Datenverkehr zu vermischen, was die Verhaltensanalyse zu einer wertvollen Erkennungsmethode macht.

Weitere wichtige Maßnahmen zum Schutz vor APTs sind Patch-Management, Threat Intelligence und Incident Response.

Laden Sie unseren 24-seitigen Leitfaden herunter, um zu erfahren, wie Sie APTs proaktiv erkennen und auf sie reagieren können!

Stärkung der Cyber-Resilienz durch

KI-gesteuerte APT-Erkennung

Dieser umfassende 24-seitige Leitfaden behandelt die aktuelle Bedrohungslandschaft, die wichtigsten Sicherheitsherausforderungen, verbesserte Strategien zur Erkennung von Bedrohungen, die Rolle von NDR und KI sowie bewährte Verfahren.

Einblicke von unseren Sicherheitsexperten

Klarheit im Cyber-Dschungel: Fachbeiträge unserer Vordenker im Bereich KI-gestützter Cybersicherheit.