Schweizer Ingenieurskunst in KI. Zur Stärkung der Resilienz.

Mehr als zehn Jahre institutionelle Forschung haben dazu geführt, dass wir eine State-of-the-Art-KI entwickelt haben, die Sicherheitsteams unübertroffene Präzision, Geschwindigkeit und Effizienz bei ihren täglichen Aufgaben ermöglicht.

Wie KI Sicherheitsteams stärkt

Return on Investment durch effiziente Bedrohungserkennung und reduzierte Reaktionszeiten mit KI (Forrester®)

Schnellere Reaktion auf Vorfälle durch KI-Automatisierung (Gartner®)

Verringerung der Fehlalarme durch präzise, auf maschinellem Lernen basierende Erkennung (Gartner®)

Sicherheitsteams müssen sich auf echte Bedrohungen konzentrieren. KI und maschinelles Lernen sind deshalb der Schlüssel, um schneller und präziser zu werden.

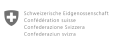

Überwachung mit chirurgischer Präzision

Die KI-gesteuerte Metadatenanalyse von Exeon und ein cleveres Whitelisting filtern sicheren Datenverkehr, eliminieren Fehlalarme und finden echte Anomalien in IT und OT.

Erkennen von Bedrohungen in Milliarden von Aktivitäten

Machine Learning Modelle analysieren den Netzwerkverkehr, um bekannte Angriffsmuster sowie bisher unbekannte Anomalien zu identifizieren und Bedrohungen damit frühzeitig und effektiv zu erkennen.

Schnelle, automatisierte Reaktionen

Risikobewertete Alarme fliessen über offene APIs in die SOAR-Plattform. Dort isolieren Playbooks Hosts und blockieren bösartigen Datenverkehr in Sekundenschnelle.

Supervised Machine Learning

Supervised-Modelle werden auf Basis realer Angriffsszenarien in kontrollierten Trainingsumgebungen mit gelabelten Daten trainiert. Dies ermöglicht eine hochpräzise Erkennung bekannter Bedrohungen – unmittelbar ab dem ersten Einsatztag.

Unsupervised Algorithms

Unüberwachte Algorithmen modellieren das normale Kommunikationsverhalten direkt in der jeweiligen Umgebung und identifizieren kontextbezogene Abweichungen in Echtzeit – ganz ohne vordefinierte Regeln oder gelabelte Trainingsdaten.

Use-Case-Integration durch Expertenwissen

Fachspezifische Use-Cases korrelieren klassische Indikatoren (z.B. IOCs) mit Netzwerkflussdaten und ergänzen die Erkennungslogik um kontextbezogenes Expertenwissen – für eine signifikant verbesserte Präzision bei der Bedrohungserkennung.

Risikobasierte Alarmierung

Risikobasierte Warnmeldungen und dynamische Bewertungsmechanismen bewerten den Schweregrad und den Kontext jedes Vorfalls und ermöglichen es den Sicherheitsteams, eine effektive Triage vorzunehmen und die Reaktionsmaßnahmen auf die wichtigsten Bedrohungen zu konzentrieren.

Verzicht auf Deep Packet Inspection (DPI)

Exeon analysiert Metadaten, nicht Payloads - so wird sichergestellt, dass verschlüsselter Datenverkehr privat bleibt, während gleichzeitig ein vollständiger Einblick in Verhaltensanomalien gewährt wird.

Bewährt bei global agierenden Unternehmen

Wie Sicherheitsteams von Exeon.NDR profitieren

Ganzheitliche Netzwerktransparenz

Exeon erfasst passiv Netzwerkmetadaten aus IT-, Cloud-, IoT- und OT-Quellen, um eine konsolidierte Sicht auf den gesamten Datenverkehr zu ermöglichen. Diese umfassende Transparenz deckt laterale Bewegungen, Command-and-Control-Kommunikation und verschlüsselte Bedrohungen segmentübergreifend auf – und schliesst so kritische Sichtbarkeitslücken.

Schneller erkennen und reagieren

Unsere KI erkennt ungewöhnliche Aktivitäten wie Zero-Day-Angriffe, Insider-Bedrohungen und neue Angriffsmuster, sobald sie auftreten. Durch die Bewertung von Risiken und die nahtlose Zusammenarbeit mit SOAR-Tools können sich die Teams auf die dringendsten Bedrohungen konzentrieren und schneller reagieren.

Agentenlose Bereitstellung in großem Umfang

Eine virtuelle Appliance mit leichtgewichtiger Datenerfassung - keine Endpunkt-Agenten oder zusätzliche Hardware erforderlich. Ein Richtliniensatz deckt sofort Legacy-, nicht verwaltete und Cloud-Umgebungen ab und lässt sich mühelos skalieren, wenn Ihre Infrastruktur wächst.

Automatisierte Compliance und Risikominimierung

Exeon stellt auditfähige Dokumentation und Protokolle out-of-the-box bereit und unterstützt so die Einhaltung regulatorischer Anforderungen. Durch intelligente Ereigniskorrelation und risikobasierte Alarmierung werden Fehlalarme drastisch reduziert – und Analysten sparen wöchentlich wertvolle Analysezeit.

KI-basierte Angriffs- und Anomalieerkennung durch NDR

Marktvergleich

Exeon überwindet die Limitierungen der DPI durch einen innovativen, rein metadatenbasierten Analyseansatz. Dieser ermöglicht tiefgreifende Echtzeit-Einblicke in physische, virtuelle und Cloud-basierte Infrastrukturen – vollständig agentenlos und ohne invasive Zugriffsmethoden.

Kapazitäten

Ressourcenschonende Analyse ohne Port Mirroring oder dedizierte Sensoren

Verschlüsselungsunabhängige Sicherheitsanalytik auf Basis von Netzwerkmetadaten

Umfassende Netzwerktransparenz über alle Segmente hinweg – nicht auf Core-Traffic beschränkt

Hochskalierbare ML-Algorithmen für verhaltensbasierte Anomalieerkennung

Komplette Datenverarbeitung On-Premise möglich – volle Datenhoheit & Compliance

Exeon

Vectra

Darktrace

ExtraHop

für bestehende Sicherheitsinfrastrukturen

IT / OT / IoT

Künstliche Intelligenz ermöglicht die Echtzeiterkennung von Bedrohungen, automatisierte Reaktionen und effizientes Threat Hunting. Sie minimiert Fehlalarme und unterstützt Sicherheitsteams dabei, kritische Infrastrukturen präzise und ressourcenschonend zu schützen.

- Erkennung von Bedrohungen und Anomalien in Echtzeit

- Automatisierte Incident Response für schnellere Eindämmung und Reaktion

- Gezielte Unterstützung bei proaktivem Threat Hunting

SOC+

KI stärkt Security Operations Center (SOC), indem sie die Bedrohungserkennung automatisiert, Reaktionszeiten signifikant verkürzt und die Präzision sicherheitsrelevanter Entscheidungen verbessert.

- Bereitstellung On-Premise oder in der Cloud

- Geringere Arbeitsbelastung durch Priorisierung von Vorfällen

- Erhöhte Genauigkeit bei der Erkennung komplexer Angriffsmuster

Datensicherheit

KI verbessert die Datensicherheit, indem sie die Erkennung von Bedrohungen automatisiert, den Datenschutz verbessert und schnellere Reaktionen auf Sicherheitsverletzungen ermöglicht.

- Erkennung von Datenschutzverletzungen in Echtzeit

- Automatisierte Reaktionen zur schnellen Entschärfung von Bedrohungen

- Verbesserter Schutz vor komplexen Bedrohungen

Management von Insider-Bedrohungen

Ein mehrschichtiger Ansatz zur Erkennung und Eindämmung von Insider-Bedrohungen durch den Einsatz von KI-gestützter Netzwerkerkennung und Analyse des Benutzer- und Entitätsverhaltens.

- Umfassende Überwachung für vollständige Netzwerk- und Anwendungstransparenz

- Zero Trust-Integration zur Durchsetzung strenger Zugangskontrollen

- Sicherheitseinblicke in Echtzeit über Live-Dashboards

KI & Sicherheit Use Cases

Unsere Technologie ist modular aufgebaut und passt sich flexibel an geschäftsspezifische Anforderungen an – ohne Abstriche bei Sicherheit, Performance oder regulatorischer Compliance.

Use Case: Öffentlicher Sektor

KI gegen fortgeschrittene Bedrohungen

Geführte Bedrohungserkennungstour

Bereitstellung vor Ort oder in der Cloud

Weniger Fehlalarme mit AI

Wie KI bei der Bedrohungsanalyse hilft

Was Kunden über unsere KI-Technologie sagen

Sicherheitsteams globaler Organisationen berichten über ihre Erfahrungen mit unserer KI und dem maschinellen Lernen.

CISO, SWISS International Airlines

"Als Schweizer Nationalairline treibt uns die Leidenschaft für aussergewöhnliche Leistungen im Sinne unserer Leitsätze an. Eine stabile und sichere IT ist die wichtigste Grundlage für einen exzellenten Kundenservice. Für die Sicherheit der SWISS IT setzen wir Exeon als zentrales Cybersecurity-Tool ein, das vollständig von unserem langjährigen Partner Reist Telecom AG verwaltet wird. Eine perfekte Kombination und Lösung, um unser Netzwerk zu überwachen und Anomalien schnell zu erkennen."

Leiter IT-Sicherheit, PostFinance AG

"PostFinance hat sich wegen der offenen und zukunftsfähigen Architektur für Exeon.NDR entschieden. Dank der Möglichkeit, auf Hardware Sensoren zu verzichten und der Kontrolle über die Datenflüsse musste PostFinance keine grossen Änderungen an der bestehenden Infrastruktur vornehmen. Die Zusammenarbeit mit den kompetenten, technisch hochstehenden Exeon Mitarbeitenden hat überzeugt."

CEO & Gründer, Planzer

"Als CEO und Inhaber einer eng getakteten Logistikfirma kann ich mir Systemausfälle wegen Cybervorfällen nicht leisten. Mit Exeon.NDR haben wir bei Planzer eine Schweizer Lösung gefunden, um unser Netzwerk zu überwachen und Cyberbedrohungen frühzeitig zu erkennen."

Leiter Infrastruktur & Anwendungen, 3 Banken IT

"Wir schätzen vor allem die umfassende Netzwerktransparenz, die uns Exeon.NDR bietet.

Die Anomalieerkennung ist zudem äußerst präzise und ermöglicht es unseren Analysten, sich auf die wesentlichen Bedrohungen zu konzentrieren."

Direktor der Cybersicherheitsforschung, KuppingerCole

"Die Management- und Analystenschnittstellen sind intuitiv und können den Kunden wichtige Erkenntnisse liefern. Der Ansatz von Exeon zur Datenaufbewahrung hilft den Kunden, die Daten zur Einhaltung gesetzlicher Vorschriften lokal zu halten und die Kosten für die langfristige Speicherung zu reduzieren, indem nur die Ereignis-Metadaten aufbewahrt werden. Die Lösung unterstützt die wichtigsten Standards für den Austausch von Bedrohungsinformationen."

Netzwerk- und Sicherheitsingenieur, Solothurner Spitäler

"Exeon ist unser Cybersicherheits-Alarmsystem, das uns bei Netzwerkanomalien alarmiert. Die intuitive Benutzeroberfläche der Plattform hat uns überzeugt – ein Werkzeug, das unsere Daten und unser Netzwerk zuverlässig überwacht und sichert."

ICT-Projektleiter, WinGD

"Exeon bietet uns einen vollständigen Einblick in unsere Netzwerkdatenströme und erkennt automatisch verdächtiges Verhalten. Dank der KI-Algorithmen erkennen wir potenzielle Cyber-Bedrohungen sofort und können schnell und effizient reagieren. So verhindern wir, dass sich Angreifer unbemerkt in unseren Systemen bewegen, in die Infrastruktur eindringen oder bestehende Sicherheitsmassnahmen umgehen."

Senior Produkt Portfolio Manager Cyber Defense, Swisscom

"Exeon bietet zahlreiche funktionale Vorteile gegenüber konkurrierenden NDR-Produkten. Mit Exeon sind wir in der Lage, innovative Technologien und fortschrittliche Analysen zu nutzen, um unseren Kunden eine erstklassige Sicherheitslösung zu bieten. Gemeinsam sind wir bestrebt, die Sicherheitslandschaft zu verbessern."

Regional Practice Head, Wipro

"Exeon ist die ideale Lösung für den Übergang von einem Legacy-SOC zu einem Next-Generation-SOC. Sie verbessert die Erkennungsmöglichkeiten, minimiert das Alarmrauschen und reduziert die Kosten erheblich."

CEO, REAL Security

"Als führender Distributor sind wir immer auf der Suche nach zuverlässigen, innovativen und leistungsstarken Lösungen, um unser Portfolio zu stärken und die Zukunft der Cybersicherheit zu gestalten. Exeon hat immer wieder bewiesen, dass sie ein vertrauenswürdiger Partner sind, mit dem man leicht zusammenarbeiten kann. Ihre Lösung exeon.ndr hat bereits in verschiedenen Bereichen große Wirkung gezeigt."

Industrieorientiert, ergebnisorientiert

Use Case: Bank in Deutschland

DORA-Konformität, Bekämpfung von Bedrohungen wie APTs und Ransomware, verbesserte Erkennung von Bedrohungen und schnellere Reaktionszeiten.

Success Story: Logistik

Schnelllebiges, internationales Logistikunternehmen bekämpft Systemunterbrechungen durch Cybervorfälle mit Exeon.NDR.

Exeon.NDR für IT, OT & IoT

Erweiterte ML- und Netzwerkprotokollanalyse für vollständige Transparenz und jede bestehende Cybersicherheitsinfrastruktur - ohne dass Agenten oder Daten Ihr Netzwerk verlassen.

Success Story: Bankwesen

Eine Cybersecurity-Fallstudie über PostFinance, eines der führenden Finanzinstitute für Privatkunden in der Schweiz.

Use Case: Maschinenbau & NIS2

OT/IIoT-Integration und Konformität: Wie ein Maschinenbauunternehmen seine Cybersicherheitslage verbessert.

Success Story: Schweizer Spitäler

Lesen Sie, wie unsere Plattform zu einem integralen Sicherheitsüberwachungsinstrument zum Schutz der IT- und OT-Netzwerke von Solothurner Spitäler wurde.

Use Case: Gesundheitswesen & Compliance

Zentralisierte Sichtbarkeit und Überwachung von hybriden Umgebungen zum Schutz kritischer medizinischer Systeme.

Globaler Hersteller WinGD

In diesem Video-Testimonial erklärt unser Kunde WinGD, wie Exeon.NDR seine Cybersicherheit stärkt.

FAQs: Alles, was Sie wissen müssen

Weitere Details zu den leistungsfähigen Machine-Learning-Algorithmen unserer Plattform, die durch die Analyse von Protokolldaten selbst komplexe Cyberbedrohungen zuverlässig identifizieren.

Wie wird überwachtes Machine Learning in Exeon.NDR eingesetzt?

Das überwachte Machine Learning in Exeon.NDR wird anhand von gekennzeichneten Datensätzen trainiert, die reale Angriffe und vordefinierte Bedrohungsverhaltensweisen widerspiegeln. Dadurch ist es vom ersten Tag an äusserst effektiv bei der Erkennung bekannter Bedrohungen wie lateraler Bewegungen oder Brute-Force-Angriffen. Parallel dazu vergleicht das unüberwachte Machine Learning das aktuelle Netzwerkverhalten mit historischen Angriffsdaten, um verdächtige Aktivitäten zu kennzeichnen, die zuvor beobachteten Bedrohungsmustern ähneln. Beispielsweise kann Exeon.NDR Command-and-Control-Datenverkehr erkennen, indem es Verhaltensindikatoren aus früheren Vorfällen wiedererkennt, sodass Sicherheitsteams schnell und kontextbezogen reagieren können.

Wie wird das unüberwachte Machine Learning in Exeon.NDR eingesetzt?

Unüberwachtes maschinelles Lernen hingegen stützt sich nicht auf vordefinierte Muster, sondern identifiziert unbekannte oder sich entwickelnde Angriffsmuster. Es analysiert das Netzwerkverhalten und markiert Anomalien, die nicht mit normalen Aktivitäten übereinstimmen. Dies macht sie besonders nützlich für die Erkennung neuer und ausgeklügelter Bedrohungen, wie Zero-Day-Angriffe oder Advanced Persistent Threats (APTs). In Exeon.NDR hilft diese Fähigkeit, subtile Angreiferbewegungen innerhalb eines Netzwerks aufzudecken, wie z. B. laterale Bewegungen, bei denen sich ein Eindringling von einem System auf ein anderes ausbreitet und dabei traditionelle Erkennungsmethoden umgeht.

Warum verwenden wir sowohl überwachte als auch unüberwachte Verfahren?

Durch die Kombination von überwachtem und unüberwachtem maschinellen Lernen gewährleisten wir einen umfassenden Sicherheitsansatz. Überwachtes Lernen ermöglicht die schnelle Erkennung bekannter Angriffsmethoden und bietet sofortigen Schutz vor bekannten Bedrohungen. Gleichzeitig erhöht unüberwachtes Lernen die Sicherheit durch die Erkennung neuartiger oder heimlicher Angriffe, die sonst unbemerkt bleiben würden. Durch diesen dualen Ansatz wird die Erkennungsgenauigkeit maximiert und gleichzeitig die Anpassungsfähigkeit an sich entwickelnde Cyber-Bedrohungen beibehalten.

Was ist die Zukunft der KI-gestützten Cybersicherheit?

Die Zukunft liegt in datenschutzfreundlichen Sicherheitslösungen, bei denen die Erkennung von Bedrohungen durch intelligente Musteranalyse im Vordergrund steht und nicht die invasive Überwachung.

Wie wird der Schutz durch verhaltensbasierte Sicherheit verbessert?

Indem sie sich auf das Netzwerkverhalten und nicht auf einzelne Datenpakete konzentrieren, können KI-gesteuerte Sicherheitslösungen Zero-Day-Angriffe und unbekannte Bedrohungen auf der Grundlage von Abweichungen von normalen Mustern erkennen und so einen stärkeren, datenschutzfreundlichen Schutz bieten.

Sprechen Sie mit einem Experten

Haben Sie Fragen zu KI-gesteuerter Sicherheit, die zukunftssicher und unbegrenzt skalierbar ist? Unsere Experten helfen Ihnen gerne bei der strategischen Planung, Netzwerksicherheit, Integration und mehr.