Definition

Ein Intrusion Detection System (IDS) ist eine wichtige Komponente der Netzwerksicherheit. Es überwacht und analysiert den Netzwerkverkehr, um unbefugte Zugriffsversuche, Sicherheitsverletzungen und potenziell schädliche Aktivitäten zu erkennen.

Ein Network Intrusion Detection System (NIDS) ist eine spezielle Art von IDS, das sich auf die Überwachung und Analyse des Netzwerkverkehrs konzentriert, um potenzielle Bedrohungen zu erkennen. Dieser proaktive Ansatz ermöglicht es Unternehmen, Cyber-Bedrohungen zu erkennen und schnell darauf zu reagieren, wodurch potenzielle Schäden und Datenverluste minimiert werden.

IDS ist eine wichtige Komponente der modernen Cybersicherheit. Es wurde entwickelt, um den Netzwerkverkehr auf Anzeichen von unbefugtem Zugriff, Sicherheitsverletzungen und potenziellen Bedrohungen zu überwachen und zu analysieren.

Sein Hauptziel ist es, Cybervorfälle proaktiv zu erkennen und darauf zu reagieren, um den Schutz sensibler Daten und der Netzwerkinfrastruktur zu gewährleisten.

Arten von Intrusion Detection Systemen

Netzwerkbasierte Intrusion Detection Systeme (NIDS)

Netzwerkbasierte Intrusion Detection Systeme überwachen den Netzwerkverkehr in Echtzeit und untersuchen die Datenpakete auf verdächtige Muster und bekannte Angriffssignaturen.

Netzwerkbasierte Intrusion Detection Systeme können strategisch im gesamten Netzwerk platziert werden, um eine umfassende Abdeckung zu gewährleisten.

Host-basierte Intrusion Detection Systeme (HIDS)

Hostbasierte Intrusion Detection Systeme konzentrieren sich auf einzelne Geräte und überwachen Aktivitäten auf bestimmten Hosts oder Servern.

HIDS bietet eine zusätzliche Schutzebene, indem es potenzielle Bedrohungen identifiziert, die auf Netzwerkebene möglicherweise nicht sichtbar sind.

Wie es funktioniert: 2 Hauptprinzipien

- Signaturgestützte Erkennung: Die signaturbasierte Erkennung stützt sich auf eine umfangreiche Datenbank mit bekannten Angriffssignaturen. Während der Netzwerkverkehr das Intrusion Detection System durchläuft, vergleicht es eingehende Datenpakete mit dieser Datenbank und löst bei Übereinstimmungen Warnmeldungen aus.

- Anomalie-basierte Erkennung: Bei der anomaliebasierten Erkennung wird eine Basislinie für das normale Netzwerkverhalten festgelegt. Wenn das IDS Abweichungen von dieser Basislinie feststellt, löst es Warnungen aus, die auf potenzielle Einbruchsversuche oder verdächtige Aktivitäten hinweisen.

Intrusion Detection System vs.

Intrusion Prevention System

Ein Intrusion Detection System (IDS) und ein Intrusion Prevention System (IPS) sind beide wesentliche Komponenten der Netzwerksicherheit, dienen aber unterschiedlichen Zwecken.

Ein IDS ist ein passives System, das den Netzwerkverkehr überwacht und Sicherheitsteams vor potenziellen Bedrohungen warnt. Es analysiert den eingehenden Netzwerkverkehr auf Anzeichen bösartiger Aktivitäten und erzeugt Warnmeldungen, wenn verdächtige Muster erkannt werden. So können Sicherheitsteams potenzielle Bedrohungen untersuchen und darauf reagieren.

Im Gegensatz dazu ist ein IPS ein aktives System, das bösartige Aktivitäten nicht nur erkennt, sondern auch verhindert. Wenn ein IPS bösartige Pakete identifiziert, kann es sie in Echtzeit blockieren und so verhindern, dass sie ihr beabsichtigtes Ziel erreichen. Dieser proaktive Ansatz hilft, Angriffe zu stoppen, bevor sie Schaden anrichten können.

Während ein IDS wertvolle Einblicke und Warnungen liefert, ergreift ein IPS sofortige Maßnahmen zum Schutz des Netzwerks.

Durch die Kombination von IDS und IPS können Unternehmen eine umfassende Netzwerksicherheitsstrategie erreichen, die Bedrohungen erkennt und verhindert und so einen robusten Schutz vor Cyberangriffen gewährleistet.

IDS-Erkennungsmethoden

Intrusion Detection Systems (IDS) verwenden verschiedene Erkennungsmethoden, um bösartige Aktivitäten im Netzverkehr zu identifizieren. Zu den gängigsten Methoden gehören:

- Signaturgestützte Erkennung: Diese Methode stützt sich auf eine Datenbank mit bekannten Angriffssignaturen. Wenn Netzwerkpakete durch das Intrusion Detection System fließen, werden sie mit dieser Datenbank verglichen. Wenn eine Übereinstimmung gefunden wird, wird eine Warnung ausgelöst. Diese Methode ist sehr effektiv bei der Erkennung bekannter Bedrohungen, kann aber bei neuen oder unbekannten Angriffsmustern Probleme bereiten.

- Anomalie-basierte Erkennung: Bei dieser Methode wird eine Basislinie für das normale Netzwerkverhalten festgelegt. Jede Abweichung von dieser Basislinie wird als verdächtig eingestuft. Die anomaliebasierte Erkennung ist nützlich, um neue oder unbekannte Bedrohungen zu identifizieren, da sie sich auf ungewöhnliches Verhalten und nicht auf spezifische Angriffssignaturen konzentriert. Sie kann jedoch zu falsch positiven Ergebnissen führen, wenn die Basislinie nicht genau definiert ist.

- Hybride Erkennung: Die hybride Erkennung kombiniert die Stärken der signaturbasierten und der anomaliebasierten Erkennung und bietet einen umfassenderen Ansatz. Sie verwendet bekannte Angriffssignaturen, um bekannte Bedrohungen schnell zu identifizieren, und überwacht gleichzeitig Anomalien, die auf neue oder ausgeklügelte Angriffe hindeuten können. Dieser duale Ansatz erhöht die Gesamtwirksamkeit des IDS.

Durch den Einsatz dieser Erkennungsmethoden können Intrusion Detection Systeme den Netzwerkverkehr effektiv überwachen und potenzielle Bedrohungen identifizieren, was eine wichtige Sicherheitsebene für Unternehmen darstellt.

Ausweichtechniken

Cyberkriminelle setzen verschiedene Techniken ein, um die Erkennung durch Intrusion Detection Systems (IDS) zu umgehen, was es für Sicherheitsteams schwierig macht, Bedrohungen zu erkennen und zu entschärfen.

Einige gängige Umgehungstechniken sind:

- Verschlüsselung: Angreifer verschlüsseln bösartigen Datenverkehr, um IDS daran zu hindern, dessen Inhalt zu analysieren. Verschlüsselter Datenverkehr kann herkömmliche Erkennungsmethoden umgehen und macht es schwierig, darin versteckte Bedrohungen zu identifizieren.

- Verschleierung: Bösartiger Datenverkehr wird als rechtmäßiger Datenverkehr getarnt, um nicht entdeckt zu werden. Dies kann bedeuten, dass das Erscheinungsbild des Datenverkehrs verändert wird oder Techniken eingesetzt werden, die sich in die normale Netzaktivität einfügen.

- Tunneln: Bösartiger Datenverkehr wird in legitimem Datenverkehr versteckt, z. B. indem schädliche Daten in Standardprotokolle eingekapselt werden. Dadurch wird es für Systeme zur Erkennung von Eindringlingen schwieriger, zwischen gutartigen und bösartigen Paketen zu unterscheiden.

- Proxyserver und VPNs: Angreifer nutzen Proxyserver, VPNs und Botnets, um ihre wahre Herkunft zu verschleiern und sich der Entdeckung zu entziehen. Falsch konfigurierte Proxyserver können auch zur Umgehung von IDS ausgenutzt werden.

Diese Umgehungstechniken machen deutlich, dass fortschrittliche Erkennungsmethoden und eine kontinuierliche Überwachung erforderlich sind, um raffinierten Angreifern einen Schritt voraus zu sein.

Erkennung von Insider-Bedrohungen

Intrusion Detection Systeme (IDS) sind nicht nur gegen externe Bedrohungen wirksam, sondern spielen auch eine entscheidende Rolle bei der Erkennung von Insider-Bedrohungen. Bei Insider-Bedrohungen handelt es sich um böswillige Aktivitäten, die von autorisierten Mitarbeitern innerhalb eines Unternehmens ausgeführt werden, was ihre Erkennung besonders schwierig macht.

Intrusion Detection Systeme können den Netzwerkverkehr und Systemaufrufe überwachen, um ungewöhnliches Verhalten zu erkennen, das auf eine Insider-Bedrohung hinweisen könnte. Wenn beispielsweise ein Mitarbeiter außerhalb seiner normalen Arbeitszeiten auf sensible Daten zugreift oder große Datenmengen an einen externen Standort überträgt, kann das IDS diese Aktivität als verdächtig kennzeichnen.

Durch die kontinuierliche Analyse des Netzwerkverkehrs und des Benutzerverhaltens können IDS Sicherheitsteams dabei helfen, potenzielle Insider-Bedrohungen frühzeitig zu erkennen, so dass ein rechtzeitiges Eingreifen und eine Schadensbegrenzung möglich sind. Diese Fähigkeit ist für den Schutz sensibler Daten und die Aufrechterhaltung der Integrität des Unternehmensnetzwerks unerlässlich.

Die Rolle des maschinellen Lernens bei IDS

Maschinelles Lernen hat die Fähigkeiten von Intrusion Detection Systems (IDS) revolutioniert, indem es ihnen ermöglicht, den eingehenden Netzwerkverkehr zu analysieren und Anomalien zu erkennen, die auf bösartige Aktivitäten hindeuten.

Herkömmliche Erkennungsmethoden wie die signaturbasierte Erkennung stützen sich auf vordefinierte Angriffssignaturen, die bei der Identifizierung neuer oder unbekannter Bedrohungen eingeschränkt sein können.

Algorithmen des maschinellen Lernens hingegen können auf großen Datensätzen des Netzwerkverkehrs trainiert werden, um Muster und Anomalien zu erkennen. Diese Algorithmen lernen ständig dazu und passen sich an, so dass sie Zero-Day-Angriffe und andere ausgeklügelte Bedrohungen, die mit herkömmlichen Methoden nicht erkannt werden können, besser erkennen.

Durch den Einsatz von maschinellem Lernen können Intrusion-Detection-Systeme große Mengen an eingehendem Netzwerkverkehr in Echtzeit analysieren und subtile Abweichungen vom normalen Verhalten erkennen, die auf eine potenzielle Bedrohung hindeuten.

Diese fortschrittliche Erkennungsmethode erhöht die Gesamteffektivität von IDS und bietet Unternehmen ein leistungsstarkes Tool zum Schutz vor sich entwickelnden Cyber-Bedrohungen.

Vorteile

Die Implementierung eines effektiven Intrusion Detection Systems bietet mehrere entscheidende Vorteile:

- Frühzeitige Erkennung von Bedrohungen: Durch die kontinuierliche Überwachung der Netzwerkaktivitäten ermöglicht die Intrusion Detection die frühzeitige Erkennung potenzieller Bedrohungen und verhindert so Cybervorfälle, bevor sie eskalieren.

- Verbesserung der Reaktion auf Vorfälle: Sicherheitsteams werden mit Echtzeitwarnungen und wertvollen Erkenntnissen versorgt, die eine schnelle und effektive Reaktion auf Vorfälle ermöglichen, um mögliche Schäden zu begrenzen.

- Schutz sensibler Daten: Mit der Fähigkeit, unbefugte Zugriffsversuche zu erkennen, spielt Intrusion Detection eine wichtige Rolle beim Schutz sensibler Daten, die nicht in die falschen Hände geraten dürfen.

Bewährte Praktiken

Um die Wirksamkeit zu optimieren, sollten Sie die folgenden bewährten Verfahren beachten:

- Regelmäßige Updates und Wartung: Halten Sie das Intrusion Detection System mit den neuesten Bedrohungssignaturen und Software-Patches auf dem neuesten Stand, um neuen Cyber-Bedrohungen immer einen Schritt voraus zu sein.

- Integration in die Sicherheitsinfrastruktur: Integration in die bestehende Sicherheitsinfrastruktur, wie Firewalls und SIEM, um ein umfassendes und kohärentes Sicherheitsökosystem zu schaffen.

- Laufende Überwachung und Analyse: Überwachen und analysieren Sie den Netzwerkverkehr kontinuierlich, um neue Bedrohungen zu identifizieren und die Genauigkeit der Anomalieerkennung zu verbessern.

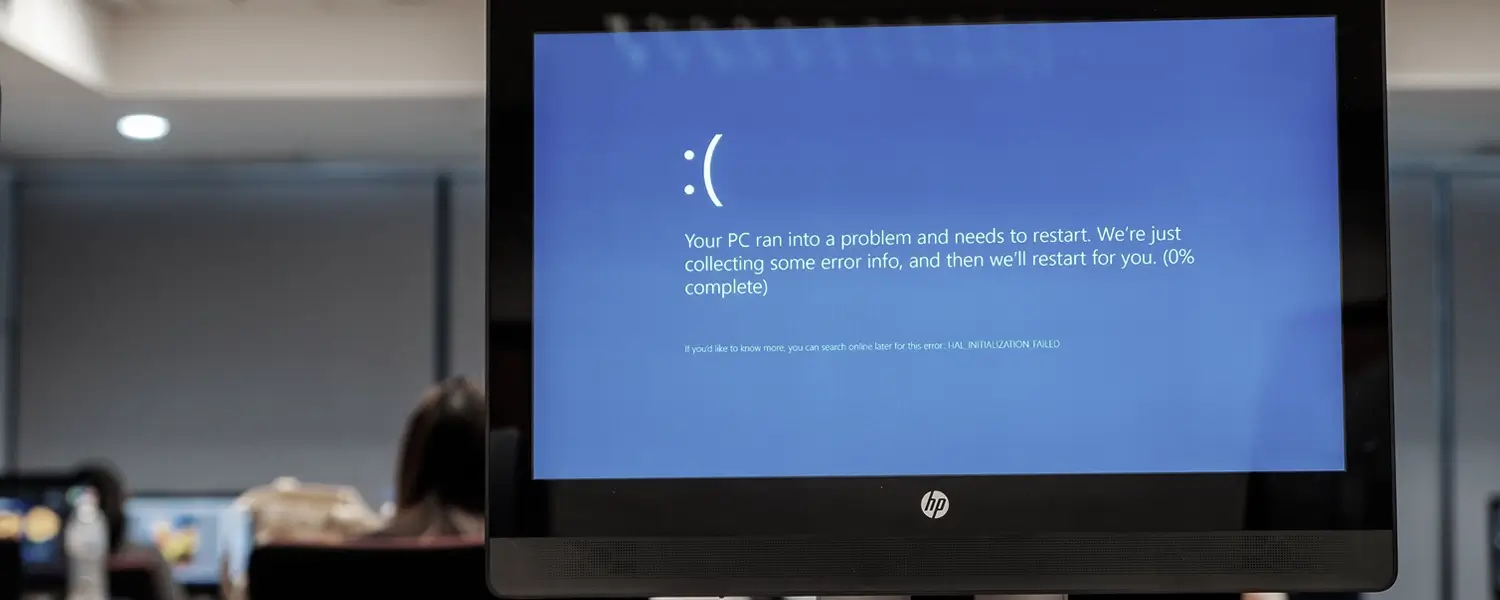

Beschränkungen

Neben den vielen Vorteilen, die die Implementierung eines IDS-Systems mit sich bringt, gibt es auch einige Einschränkungen:

- Falsch-positive und falsch-negative Ergebnisse: Systeme zur Erkennung von Eindringlingen können falsch-positive Meldungen erzeugen, die auf potenzielle Bedrohungen hinweisen, bei denen es sich nicht um tatsächliche Verstöße handelt, und falsch-negative Meldungen, bei denen echte Sicherheitsbedrohungen aufgrund von Umgehungstechniken oder neuen Angriffsmustern übersehen werden.

- Abhängigkeit von Signatur-Updates: Signaturbasierte IDS benötigen regelmäßige Aktualisierungen ihrer Signaturdatenbank, um neue Angriffsmuster zu erkennen; veraltete Datenbanken können dazu führen, dass neue Bedrohungen übersehen werden.

- Begrenzte Sichtbarkeit im verschlüsselten Datenverkehr: Es hat Schwierigkeiten, verschlüsselten Datenverkehr zu analysieren, was seine Effektivität bei der Erkennung von Bedrohungen, die in verschlüsselter Kommunikation versteckt sind, einschränkt.

- Ressourcenintensiv: Für Netze mit hohem Verkehrsaufkommen kann dies ressourcenintensiv sein und aufgrund der ständigen Überwachung und Analyse Leistungsprobleme verursachen.

- Unfähigkeit, Angriffe zu verhindern: Es dient als Erkennungsinstrument und kann Angriffe nicht aktiv verhindern, so dass ergänzende Intrusion-Prevention-Systeme (IPS) zur Echtzeit-Abwehr erforderlich sind.

- Mangelndes kontextbezogenes Verständnis: Möglicherweise fehlt ein kontextbezogener Einblick in die Netzwerkaktivitäten, so dass es schwierig ist, den Schweregrad der erkannten Vorfälle richtig einzuschätzen.

- Umgehungstechniken: Ausgefeilte Angreifer können die IDS-Erkennung mit verschiedenen Techniken umgehen, was die Wirksamkeit bei der Erkennung solcher Bedrohungen verringert.

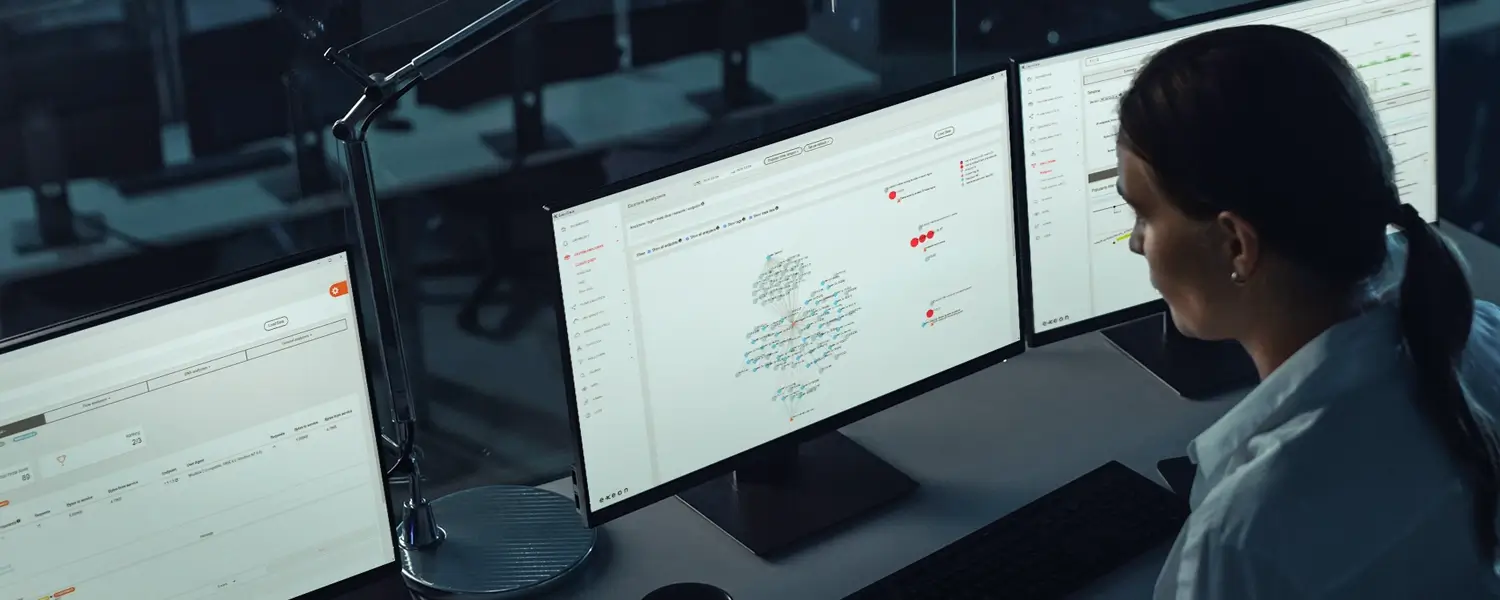

Exeon.NDR, das von einem Sicherheitsteam in diesem Bild verwendet wird, schließt die Lücken von IDS und fungiert dank seiner leistungsstarken KI- und ML-Methodik als zukunftssicherer Schutzschild in der sich weiterentwickelnden Cybersicherheitslandschaft.

Wie NDR die Einschränkungen von IDS angeht

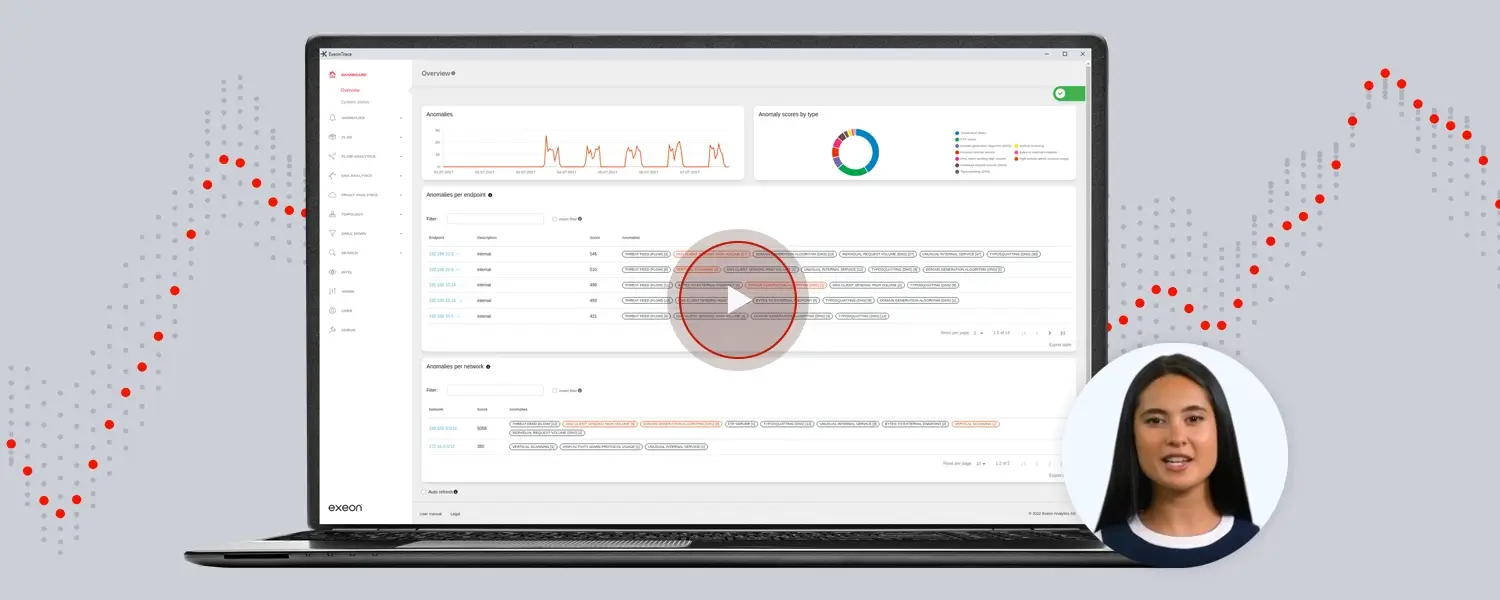

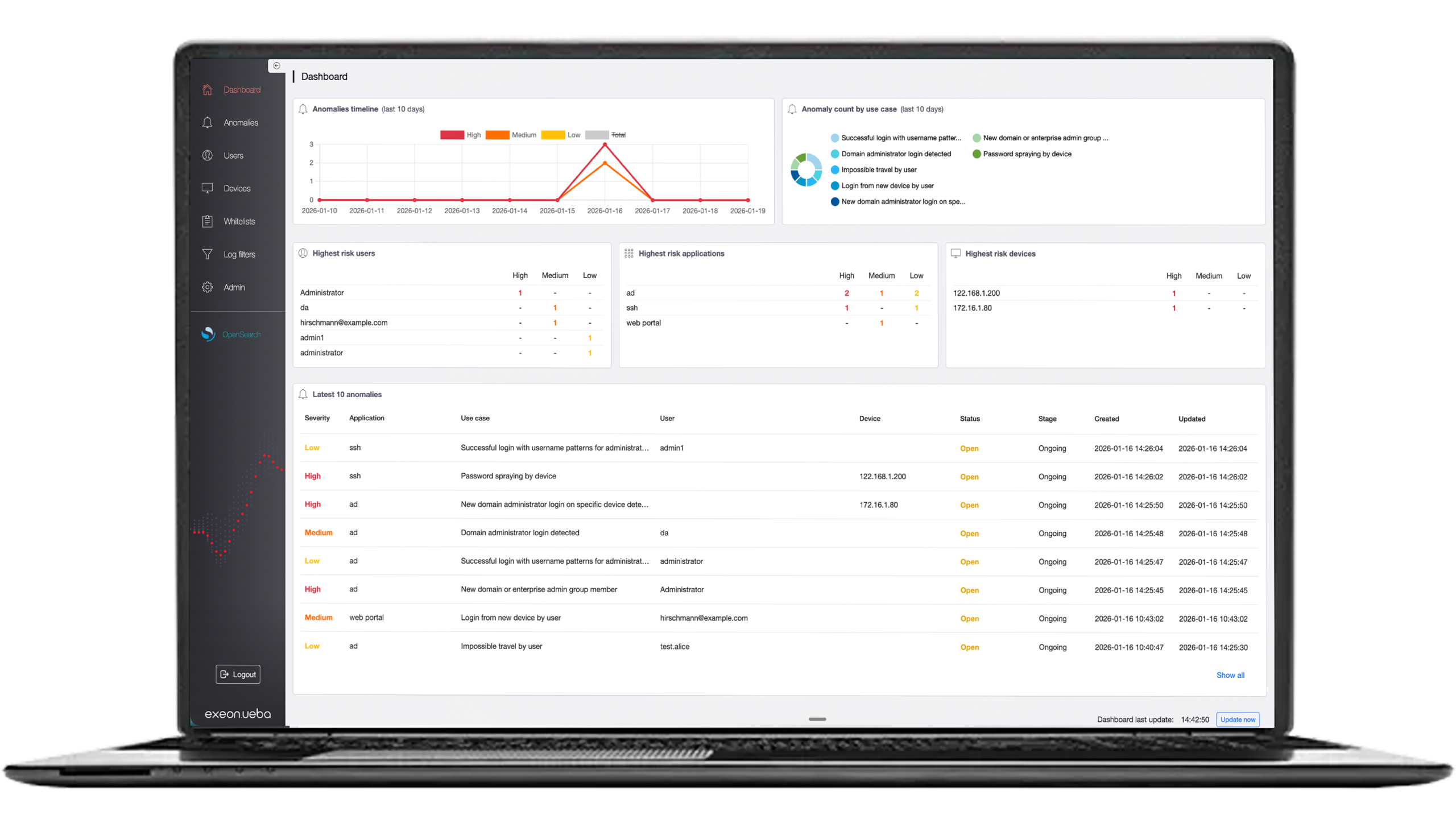

Exeon.NDR bietet als fortschrittliche Network Detection and Response (NDR) Lösung mehrere Funktionen, die dazu beitragen, die Einschränkungen herkömmlicher Intrusion Detection Systems (IDS) zu überwinden und die Netzwerksicherheit zu erhöhen.

Signaturfreie Erkennung:

Exeon.NDR verlässt sich bei der Erkennung von Bedrohungen nicht auf vorprogrammierte Signaturen. Stattdessen nutzt es hochentwickelte Analyseprotokolle und Algorithmen für maschinelles Lernen, um die Netzwerkkommunikation nahezu in Echtzeit zu untersuchen.

Dieser Ansatz ermöglicht es dem NDR-System, anomales Netzwerkverhalten und unbekannte Bedrohungen zu erkennen, die von Intrusion Detection Systemen aufgrund veralteter oder begrenzter Signaturdatenbanken möglicherweise übersehen werden.

Erkennung von Zero-Day-Angriffen:

Mit der Fähigkeit von Exeon, unbekannte Bedrohungen zu erkennen, einschließlich Zero-Day-Angriffen, für die es keine Signaturen gibt, können Unternehmen neuen Cyber-Bedrohungen einen Schritt voraus sein.

Diese proaktive Erkennungsfunktion ist für die Verteidigung gegen die neuesten Angriffsvektoren unerlässlich und verschafft einen Vorteil in der sich ständig verändernden Bedrohungslandschaft.

Inspektion des verschlüsselten Verkehrs:

Der auf der Analyse von Metadaten basierende Ansatz von Exeon.NDR ermöglicht es, die gesamte Netzwerkkommunikation zu untersuchen, auch wenn sie verschlüsselt ist. Im Gegensatz zu herkömmlichen NDR-Anbietern, die sich auf Deep Packet Inspection und IPS/IDS verlassen, ist Exeon.NDR nicht blind für einen erheblichen Prozentsatz des Netzwerkverkehrs, der in verschlüsselten Nutzdaten versteckt ist.

Diese Fähigkeit ist von entscheidender Bedeutung, da viele Bedrohungsakteure in ihren Angriffsprotokollen Verschlüsselung verwenden, um die Erkennung von Eindringlingen zu umgehen.

Netzwerk-Forensik und Untersuchung von Zwischenfällen:

Eine der Hauptstärken von Exeon liegt in seiner Fähigkeit, ein Archiv vergangener Netzwerkaktivitäten aufzubewahren. Dies ermöglicht eine umfassende Netzwerk-Forensik und erleichtert die Untersuchung von Vorfällen. Sicherheitsteams können historische Netzwerkdaten untersuchen, um die Quelle und die Auswirkungen von Sicherheitsvorfällen zu identifizieren.

Diese Informationen tragen dazu bei, die Wiederholung ähnlicher Sicherheitsverletzungen zu verhindern und die Wirksamkeit der Reaktion auf Vorfälle zu verbessern.