Blinde Flecken aufdecken: Die entscheidende Rolle von NDR bei der Erkennung von Zero Day Exploits

Zero-Day-Exploits verstehen

Im Bereich der Cybersicherheit stellen Zero-Day-Exploits sowohl für Anwender als auch für Anbieter eine besondere Herausforderung dar: Wie lassen sich die Risiken einer unbekannten Schwachstelle in Echtzeit erkennen und abmildern? Diese Bedrohungen nutzen Sicherheitslücken in Software, Hardware oder Protokollen aus, die dem Anbieter oder der breiteren Cybersicherheits-Community noch nicht bekannt sind. Bekannte Sicherheitslücken können gepatcht oder entschärft werden, sobald sie identifiziert sind, während Zero-Day-Sicherheitslücken Unternehmen solange anfällig für Angriffe machen, bis wirksame Gegenmassnahmen entwickelt und eingesetzt werden.

Der Begriff "Zero-Day" bezieht sich auf die Tatsache, dass Unternehmen null Tage Zeit haben, sich dieser Bedrohungen bewusst zu werden oder sich auf sie vorzubereiten, bevor sie von böswilligen Hackern aktiv ausgenutzt werden. So schädlich können sie sein:

- Durch das fehlende Hintergrundwissen sind Unternehmen erheblichen Risiken ausgesetzt, z. B. dem unbefugten Zugriff auf Systeme, dem Abfluss sensibler Daten, der Unterbrechung kritischer Abläufe und vielem mehr.

- Darüber hinaus zielen Zero-Day-Exploits häufig auf weit verbreitete Softwareanwendungen, Betriebssysteme oder Netzwerkprotokolle ab, was ihre potenziellen Auswirkungen auf diverse Branchen und Sektoren vergrössert.

- Böswillige Akteure haben sogar Supply Chains kompromittiert, indem sie in Netzwerke vertrauenswürdiger Anbieter eingedrungen sind oder Software-Repositories manipuliert haben, um bösartigen Code oder Backdoors in ansonsten legitime Softwarepakete einzuschleusen.

Durch die Kompromittierung der Authentizität von herstellerzertifizierter Software können Angreifer ahnungslose Anwender, die auf die Sicherheit dieser Produkte vertrauen, ausnutzen, indem sie eine Zero-Day-Bedrohung weiter oben in der Supply Chain einschleusen (mehr zu Angriffen auf die Supply Chain hier).

Infolgedessen stellen Zero-Day-Exploits eine allgegenwärtige und sich ständig weiterentwickelnde Herausforderung dar, die ständige Wachsamkeit, proaktive Verteidigungsstrategien und schnelle Reaktionsmöglichkeiten erfordern. Das Verständnis der Art von Zero-Day-Bedrohungen, ihrer potenziellen Folgen und der Grenzen herkömmlicher Sicherheitsmassnahmen ist für Unternehmen, die die Risiken dieser komplexen Sicherheitslücken eindämmen wollen, von entscheidender Bedeutung.

In den folgenden Abschnitten werden wir die inhärenten Grenzen herkömmlicher Sicherheitsmassnahmen bei der Bekämpfung von Zero-Day-Exploits untersuchen und die entscheidende Rolle von Network Detection and Response (NDR)-Lösungen bei der Aufdeckung von Blindspots und der Stärkung der Unternehmensabwehr beleuchten.

Die begrenzte Wirkung herkömmlicher Sicherheitsmassnahmen

Herkömmliche Sicherheitsmassnahmen sind zwar gegen bekannte Bedrohungen wirksam, versagen aber oft, wenn sie mit der Komplexität von Zero-Day-Angriffen konfrontiert werden. Signaturbasierte Antivirensoftware beispielsweise stützt sich auf eine Datenbank mit bekannten Malware-Signaturen, um bösartige Dateien zu erkennen und zu blockieren.

Da eine Zero-Day-Bedrohung jedoch keine bestehende Signatur hat, kann sie von diesen Systemen oft nicht erkannt werden. Ebenso überprüfen Perimeter-basierte Firewalls den Netzwerkverkehr auf der Grundlage vordefinierter Regeln. Dabei können ausgeklügelte Zero-Day-Angriffe übersehen werden, die Sicherheitslücken auf Protokollebene ausnutzen oder sich als legitimer Datenverkehr tarnen.

Diese Einschränkungen machen deutlich, wie schwierig es ist, sich in einer Umgebung, in der die Bedrohungen dynamisch sind und sich schnell weiterentwickeln, ausschliesslich auf statische, regelbasierte Schutzmassnahmen zu verlassen. Herkömmliche Sicherheitsmassnahmen sind von Natur aus reaktiv und verlassen sich auf die Erkennung bekannter Muster oder Signaturen, um Bedrohungen zu identifizieren und darauf zu reagieren. Zero-Day-Exploits operieren jedoch ausserhalb der bekannten Muster, was sie besonders schwer zu erkennen macht.

Infolgedessen sind Unternehmen, die sich ausschliesslich auf herkömmliche Sicherheitsmassnahmen verlassen, anfällig für Zero-Day-Angriffe und sehen sich mit erheblichen blinden Flecken in ihrer Verteidigung konfrontiert, die böswillige Akteure zu ihrem Vorteil ausnutzen können.

Die Rolle von NDR bei der Erkennung von Zero-Day-Bedrohungen

Lösungen zur Netzwerkerkennung und -reaktion (Network Detection and Response, NDR) haben sich zu einer wichtigen Komponente moderner Cybersicherheitsstrategien entwickelt. Im Gegensatz zu herkömmlichen Sicherheitsmassnahmen, die sich auf die Verteidigung des Perimeters oder den Schutz der Endpunkte konzentrieren, arbeiten NDR-Lösungen auf der Netzwerkebene und bieten Unternehmen einen Echtzeiteinblick in ihren Netzwerkverkehr und identifizieren anomales Verhalten, das auf einen Zero-Day-Angriff hinweist.

NDR-Lösungen nutzen fortschrittliche Analysen, Machine Learning und Verhaltensanalysen, um Abweichungen vom normalen Netzwerkverhalten zu erkennen, die auf das Vorhandensein eines Zero-Day-Exploits hinweisen können.

Durch die kontinuierliche Überwachung des Netzwerkverkehrs und die Analyse von Mustern und Anomalien kann ExeonTrace, die in der Schweiz hergestellte NDR-Lösung, Zero-Day-Exploits erkennen, sobald sie auftauchen, so dass Unternehmen schnell und effektiv reagieren können, um den potenziellen Schaden zu begrenzen.

Dieser proaktive Ansatz zur Erkennung von und Reaktion auf Bedrohungen ermöglicht es Unternehmen, neuen Bedrohungen einen Schritt voraus zu sein und die Auswirkungen von Zero-Day-Angriffen auf ihre Systeme und Daten zu minimieren.

Darüber hinaus bietet NDR wie ExeonTrace Unternehmen die Möglichkeit, auch rückwirkende Analysen durchzuführen, die es ihnen erlauben, vergangene Netzwerkaktivitäten zu untersuchen, um Indikatoren für eine Gefährdung oder verdächtiges Verhalten zu identifizieren, die möglicherweise unbemerkt geblieben sind.

In den folgenden Abschnitten werden wir tiefer in die Fähigkeiten von ExeonTrace eintauchen und untersuchen, wie es fortschrittliche Analysen und Echtzeitüberwachung nutzt, um Zero-Day-Exploits zu erkennen und zu entschärfen, und wie es die allgemeine Cybersicherheitslage von Unternehmen verbessern kann.

Einsatz von fortschrittlicher Analytik für die Echtzeit-Erkennung

ExeonTrace nutzt eine Reihe hochentwickelter Analysetools, um die Echtzeit-Erkennungsfunktionen für Bedrohungen zu verbessern und Unternehmen in die Lage zu versetzen, Zero-Day-Bedrohungen präventiv zu identifizieren und zu neutralisieren. Zu diesen Tools gehören Machine-Learning-Algorithmen, die immense Mengen an Netzwerkverkehr analysieren, um subtile Anomalien zu erkennen, die auf einen Zero-Day-Exploit hindeuten könnten.

Die Leistungsfähigkeit des Machine Learning

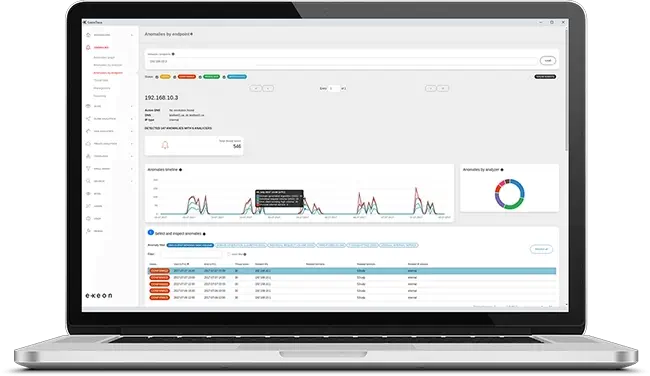

Die Algorithmen werden anhand historischer Daten trainiert, um eine Baseline des normalen Netzwerkverhaltens zu erstellen, die eine rasche Erkennung von Abweichungen ermöglicht, die auf potenzielle Sicherheitsverletzungen hindeuten. Sobald die Basislinie festgelegt ist, überwacht das Tool weiterhin das historische Verhalten über einen fortlaufenden Zeitraum und gewährleistet so ein ständig aktualisiertes Bewusstsein für neue potenzielle Bedrohungen.

Durch die kontinuierliche Überwachung der Netzwerkaktivität und den Querverweis von Daten aus verschiedenen Quellen kann ExeonTrace Zero-Day-Exploits mit bemerkenswerter Genauigkeit aufspüren, Fehlalarme minimieren und Unternehmen in die Lage versetzen, blinde Flecken zu entdecken, die zuvor verborgen waren.

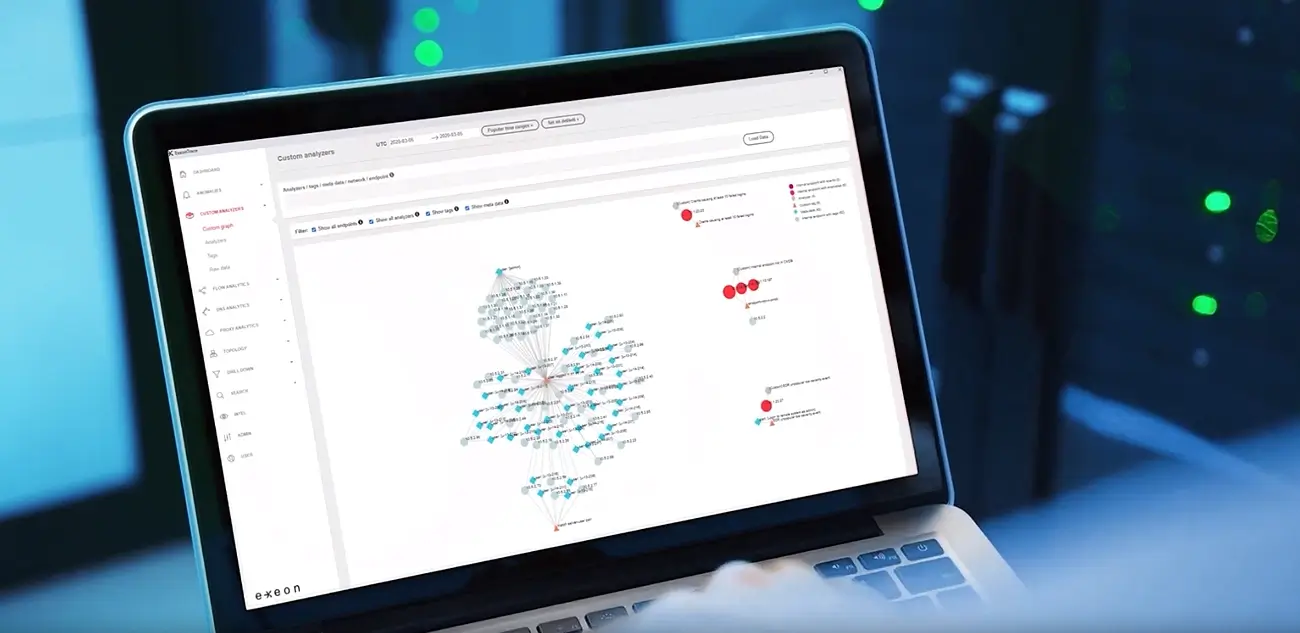

Neben dem Machine Learning nutzt ExeonTrace weitere Analysemethoden wie die Verhaltensanalyse und Anomalieerkennung. Durch die Untersuchung von Netzwerkereignissen, Anwendungsinteraktionen und Systemaktivitäten können diese Techniken Unregelmässigkeiten aufzeigen, die auf einen laufenden Zero-Day-Angriff hindeuten könnten. Dieser vielschichtige Ansatz verbessert nicht nur die Erkennungsmöglichkeiten, sondern verschafft Unternehmen auch ein umfassendes Verständnis ihrer Netzwerkumgebung.

Durch die strategische Anwendung fortschrittlicher Analysen zur Erkennung von Bedrohungen in Echtzeit kann ExeonTrace Unternehmen die Mittel an die Hand geben, um eine proaktive Haltung gegenüber der sich entwickelnden Bedrohungslandschaft einzunehmen. Im nächsten Abschnitt werden wir genau untersuchen, wie ExeonTrace eine aufkommende Zero-Day-Bedrohung identifizieren könnte.

NDR/ExeonTrace im Einsatz: Ivanti Connect Secure VPN wird missbraucht

Anfang 2024 sah sich Ivanti Connect Secure VPN aufgrund mehrerer Sicherheitslücken (CVE-2023-46805 Authentifizierungsumgehung, CVE-2024-21887 Befehlsinjektion) und zwei weiterer, später entdeckter Sicherheitslücken (CVE-2024-21888 Privilegienerweiterung, CVE-2024-21893 serverseitige Anforderungsfälschung), von denen eine ein kritischer Zero-Day-Exploit war, ernsthaften Sicherheitsproblemen gegenüber.

Diese Sicherheitslücken führten zu unbefugtem Zugriff und Datendiebstahl bei einer Vielzahl von Unternehmen weltweit, darunter Unternehmen aus den Bereichen Luft- und Raumfahrt, Banken, Verteidigung, Behörden und Telekommunikation. Zero-Day-Exploits wie diese werden häufig in Produktionsumgebungen auf der ganzen Welt entdeckt, so dass Unternehmen nur eine begrenzte Reaktionszeit haben, um diese kritischen Sicherheitslücken zu schliessen.

Wenn ein betroffenes Unternehmen eine NDR-Lösung wie ExeonTrace einsetzt, hat es die Möglichkeit, diese unbekannten Exploits durch die Analyse des Echtzeit-Netzwerkverkehrs und der Abweichungen von den Verhaltens-Baselines zu erkennen. Wenn wir die Angriffskette von Ivanti Connect Secure VPN dekonstruieren, können wir untersuchen, wie eine NDR-Lösung diese in Echtzeit identifizieren und melden könnte.

Timeline für den Angriff auf Ivanti Connect Secure VPN:

1. Zugang erlangen

Im ersten Schritt nutzten die Angreifer die Sicherheitslücke CVE-2023-46805 aus, die es ihnen ermöglicht, die Authentifizierungsmechanismen der VPN-Appliance zu umgehen. Diese Aktion wäre messbar und würde als unerwartete erfolgreiche Anmeldungen oder Zugriffsversuche von ungewöhnlichen IP-Adressen, möglicherweise zu untypischen Zeiten, wahrgenommen werden, die beide gut definierte Basislinien haben, so dass eine NDR-Lösung möglicherweise schon in diesem frühen Stadium einen Anomaliealarm auslösen kann.

Als Nächstes wurde die Sicherheitslücke CVE-2024-21887 ausgenutzt. Nachdem sich die Angreifer Zugang verschafft hatten, konnten sie beliebige Befehle auf der Appliance ausführen. Dies würde ungewöhnliche ausgehende Verbindungen vom VPN erzeugen und unerwartete Systemänderungen auslösen. Neue ausgehende Verbindungen, die von Geräten innerhalb des Netzwerks zu externen Servern initiiert werden, werden von NDR-Lösungen genau überwacht, da dies oft ein erster Schritt in einer Angriffskette ist, um die Kommunikation mit den kompromittierten Systemen über einen Command-and-Control-Server aufrechtzuerhalten.

2. Verhalten nach dem Zugriff

Nachdem sich die Angreifer Zugang verschafft hatten, bestand ihr nächster Schritt darin, Fuss zu fassen, indem sie ein Perl-Skript verwendeten, um das Dateisystem wieder einzuhängen. Bei diesem Perl-Skript handelte es sich um eine Abfolge von Befehlen, mit denen Berechtigungen oder Einstellungen geändert wurden, um zuvor eingeschränkte Aktivitäten wie das Ausführen von Dateien oder das Schreiben in zuvor geschützte Bereiche zu ermöglichen. Dieser Schritt erleichterte die Verbreitung zusätzlicher Malware und verschaffte neue, erweiterte Berechtigungen.

Diese Schritte könnten durch die Erkennung neuer Netzwerkverkehrsmuster abgefangen werden, da jeder Schritt möglicherweise von den etablierten Basislinien abweicht. Eine wirksame NDR-Lösung kann auch atypische Befehle erkennen, die mit erweiterten Rechten ausgeführt werden, wie z. B. das anfängliche Remounten des Dateisystems, das wahrscheinlich nicht zu den normalen Verwaltungsroutinen gehört.

Diese neuen Privilegien ermöglichten den Einsatz von Thinspool - , einem Shell-Skript-Dropper, der es ermöglicht, bösartige Skripte auf dem Zielsystem auszuliefern und auszuführen, Dateien in eingeschränkte Verzeichnisse zu schreiben oder zu versuchen, seine Aktivitäten zu verbergen.

Mit den Baselining-Erkennungen von ExeonTrace könnten Sie feststellen, ob Thinspool neue oder in der Umgebung unübliche Dienste initiiert hat, insbesondere Aktivitäten auf einem ungewöhnlichen Port, oder ob es Verbindungen von ausserhalb des Netzwerks erhalten hat.

3. Wie ExeonTrace Bedrohungsindikatoren aufspürt

Thinspool fungierte als ursprünglicher Dropper für die Lightwire/Wirefire-Web-Shells, Skripte, die auf einem Webserver platziert werden und weiteren dauerhaften Zugriff auf das Zielsystem ermöglichen. Zu den messbaren Netzwerkverhaltensmetriken, die sich bei diesem Schritt ändern können, gehören erhöhter HTTP(S)-Verkehr und die Kommunikation mit ungewöhnlichen Endpunkten, über die Befehle empfangen werden.

Die Analyzer von Exeontrace würden abnormale Muster im Anfragevolumen feststellen, die auf mögliche Web-Shell-Aktivitäten hindeuten. Andere Analyzer untersuchen auch Zugriffsanfragen über den Proxy, die nicht den typischen Authentifizierungs- oder Nutzungsmustern folgen, und könnten erkennen, dass der Angreifer eine Web-Shell zur Kommunikation mit dem kompromittierten Server verwendet. Diese Proxy-Analyzer würden Anomalien im Umfang und in der Art der Proxy-Anfragen erkennen, was den Bedrohungswert und die ausgelösten Anomalienwarnungen zusätzlich erhöht.

Als nächstes Malware-Tool kam Warpwire zum Einsatz, ein JavaScript-basiertes Tool zum Stehlen von Anmeldeinformationen, das dazu dient, Klartextinformationen wie Benutzernamen, Kennwörter, E-Mails usw. zu erfassen. Dieser Schritt ermöglicht seitliche Bewegungen innerhalb des Netzwerks und kann möglicherweise eine Ausweitung der Berechtigungen ermöglichen, wenn gültige Anmeldedaten gefunden werden. Sobald die Anmeldedaten erfasst sind, sendet Warpwire sie über eine HTTP-GET-Anfrage an den Kontrollserver zurück. Diese Datenexfiltration würde weiteren ungewöhnlichen Netzwerkverkehr erzeugen, da die ausgehenden Daten an eine ungewöhnliche Ziel-IP-Adresse gesendet werden. Ausserdem könnten die gestohlenen Anmeldedaten zu ungewöhnlichen internen Netzwerkaktivitäten führen, wenn mit diesen Anmeldedaten auf unwahrscheinliche Systeme zugegriffen wird.

Das letzte verwendete Malware-Tool war eine passive Backdoor namens Zipline, die zum Abfangen des Netzwerkverkehrs verwendet wird. Die Malware empfängt verschlüsselte Befehle und kann aus der Ferne bösartige Aktivitäten durchführen, ohne leicht entdeckt zu werden. Es kann jedoch eine Zunahme des Datenverkehrs zu bestimmten Ports und Diensten festgestellt werden, insbesondere eine beobachtbare Zunahme des verschlüsselten Datenverkehrs, der nicht den typischen Mustern legitimer verschlüsselter Kommunikationskanäle folgt.

Dieses Beispiel verdeutlicht die Komplexität und Raffinesse der Angriffe, die die Sicherheitslücken von Ivanti ausnutzen. Die böswilligen Akteure setzten eine Mischung aus benutzerdefinierter Malware, skriptbasierten Manipulationen und klassischen Ausnutzungstechniken wie Befehlsinjektion und Authentifizierungsumgehung ein, von denen ein Grossteil ohne Datenverkehrsanalyse in Echtzeit unentdeckt bleiben kann. Aufgrund der umfassenden Netzwerkansicht und der präzisen Machine-Learning-Algorithmen können jedoch selbst kleine Abweichungen von den Ausgangsdaten durch ExeonTrace erkannt werden.

Einzeln lösen sie vielleicht keinen Alarm aus, aber zusammen bilden sie ein Muster, das auf ein Sicherheitsereignis im Netzwerk in Echtzeit hinweist, das schliesslich die Alarmschwellen überschreitet und Einblicke in ein laufendes Sicherheitsereignis in Echtzeit bietet. Diese schnellen Reaktionsmöglichkeiten sind im Falle von Zero-Day-Exploits von entscheidender Bedeutung, da hier jede Sekunde zählt, um Datenverletzungen oder Systemkompromittierungen zu verhindern.

Die neueste "Perfect 10" CVSS

Palo Alto Networks Firewalls von Zero-Day-Sicherheitslücke betroffen

Sicherheitsanalysten haben kürzlich eine kritische Zero-Day-Sicherheitslücke in den Firewall-Systemen von Palo Alto Networks entdeckt. Diese Sicherheitslücke, die als CVE-2024-3400 identifiziert wurde, wird seit mindestens dem 26. März 2024 aktiv ausgenutzt.

Die Sicherheitslücke, die auf dem Common Vulnerability Scoring System (CVSS) mit maximal 10 Punkten bewertet wird, ermöglicht es nicht authentifizierten Angreifern, beliebigen Code mit Root-Rechten auf den betroffenen Systemen aus der Ferne auszuführen.

Palo Alto Networks hat bestätigt, dass diese Sicherheitslücke die Pan-OS Versionen 10.2, 11.0 und 11.1 betrifft. Um die Schwachstelle auszunutzen, müssen die Telemetriefunktionen und entweder das GlobalProtect Gateway oder das GlobalProtect Portal (oder beide) auf den Firewall-Systemen in Betrieb sein. Glücklicherweise sind Cloud Firewalls (NGFW), Panorama Appliances, Prisma Access und ältere Pan-OS-Versionen (9.0, 9.1, 10.0 und 10.1) nicht betroffen.

Als Reaktion auf dieses kritische Problem hat Palo Alto Networks am 15. April umgehend Hotfixes für CVE-2024-3400 veröffentlicht. Diese Hotfixes sind für die Pan-OS-Versionen 10.2.9-h1, 11.0.4-h1 und 11.1.2-h3 verfügbar. Administratoren wird dringend empfohlen, diese Updates umgehend zu installieren oder die Telemetrie-Funktion vorübergehend zu deaktivieren, bis ein umfassendes Update implementiert werden kann.

Stärkung der Security Posture mit proaktiver Verteidigung

Im unerbittlichen Wettrüsten gegen Zero-Day-Bedrohungen ist NDR ein unverzichtbares Instrument zur Stärkung der Sicherheitslage eines Unternehmens. Durch die Integration von NDR-Funktionen in ihr Cybersicherheitsarsenal erhalten Unternehmen ein wirksames Instrument zur präventiven Identifizierung und Verhinderung neu auftretender Bedrohungen, bevor diese Schaden anrichten können.

Durch eine proaktive Verteidigungshaltung, die von NDR unterstützt wird, können Unternehmen Zero-Day-Exploits einen Schritt voraus sein und ihre wichtigen Ressourcen vor Angriffen schützen.

Zusammenfassend lässt sich sagen, dass die sich entwickelnde Landschaft der Cybersicherheit, die durch die anhaltende Bedrohung durch Zero-Day-Angriffe gekennzeichnet ist, einen proaktiven und vielschichtigen Ansatz zur Verteidigung erfordert. Herkömmliche Sicherheitsmassnahmen sind zwar wertvoll, weisen jedoch inhärente Grenzen bei der Bekämpfung der dynamischen Natur von Zero-Day-Bedrohungen auf, was die Integration von NDR-Lösungen wie ExeonTrace erforderlich macht.

Durch den Einsatz fortschrittlicher Echtzeit-Analysen, verschiedener Datenquellen und retrospektiver Analysefunktionen ermöglichen NDR-Lösungen Unternehmen die Erkennung, Eindämmung und präventive Reaktion auf Zero-Day-Exploits in noch nie dagewesener Weise.

Da sich die Cyber-Bedrohungslandschaft jedoch ständig weiterentwickelt und die Angreifer immer raffiniertere Taktiken anwenden, bleibt die Zukunft der Cybersicherheit ungewiss. Wie werden neue Technologien, rechtliche Rahmenbedingungen und gemeinsame Anstrengungen die nächste Phase der Cyberabwehr gestalten? Wir werden Sie auf dem Laufenden halten.

Author:

Connor Wood

Cyber Security Engineer

email:

connor.wood@exeon.com

Share:

Published on:

22.04.2024