Zero Trust ist gut, Kontrolle ist besser

Warum IT/OT-Konvergenz eine zuverlässige Threat Detection erfordert

Operational Technology (OT)-Netzwerke in Fabriken und kritischen Infrastrukturen waren bisher sicher vom Internet abgeschirmt. Die digitale Transformation hat diese ehemals isolierten OT-Netzwerke jedoch mit der Informationstechnologie (IT) verbunden, was sowohl Chancen als auch neue Sicherheitsherausforderungen mit sich bringt: Durch die Integration sind OT-Systeme zunehmend Cyber-Bedrohungen ausgesetzt, was schlüssige Sicherheitsmassnahmen wie den Zero-Trust-Ansatz erforderlich macht.

Network Detection and Response (NDR) nutzt künstliche Intelligenz (KI) um Bedrohungen in Echtzeit zu erkennen und darauf zu reagieren, OT-Umgebungen zu schützen und die Zero-Trust-Sicherheit durch kontinuierliche, intelligente Überwachung zu verbessern. Und selbst in IT-Netzen dauert die Umsetzung eines Zero-Trust-Projekts Jahre.

In der guten alten Zeit

Vor nicht allzu langer Zeit waren OT-Netzwerke in Umgebungen wie Fabriken und kritischen Infrastrukturen vom Internet isoliert, d.h. Air-Gapped. Mit der digitalen Transformation und der Notwendigkeit, z.B. Fernwartung zu unterstützen, sind die ehemals vom Internet isolierten OT-Netzwerke heute mit Ihrer lokalen Cloud verbunden.

Eine verbesserte Konnektivität steigert die Produktion durch eine bessere Datennutzung, z. B. für Wartungsprognosen, Lastausgleich und Cloud-basierte Tools, und erschliesst neue Lieferanten und Absatzmärkte. Dies setzt das OT-Netz einem erhöhten Bedrohungspotenzial aus. Die Anwendung des Zero-Trust-Prinzips („never trust, always verify“) erhöht die OT-Sicherheit. Die Identität und Integrität einer interagierenden Identität muss bei jeder neuen Zugriffsanfrage auf das OT-Netz oder den jeweiligen Dienst verifiziert werden.

Historische Maschinen, neue Connections

Diese IT/OT-Konvergenz steigert die Produktion und den Geschäftswert, setzt aber auch OT-Umgebungen wachsenden Cyber-Bedrohungen aus. Darüber hinaus sind industrielle Kontrollsysteme (ICS) in der Regel auf Langlebigkeit ausgelegt. Die eingesetzten Technologien können bei gleichbleibender Technik 20 Jahre oder länger in Betrieb bleiben. Oft gibt es gute Gründe (sowie Sicherheits- und Zuverlässigkeitsanforderungen) für die Beibehaltung älterer ICS-Geräte. Gleichzeitig sind ältere OT-Geräte oft nicht gepatcht und anfällig, was zu Produktionsunterbrechungen führen kann und zeigt, dass die derzeitigen Sicherheitsmassnahmen nicht ausreichen. Darüber hinaus wurden einige dieser langlebigen Geräte nie für eine Zukunft konzipiert, in der externe Verbindungen zu OT-Systemen eine allgemeine Notwendigkeit sind. Denken Sie daran, dass die Spezifikation von SMB Version 1 z. B. den Samba-Entwicklern im Jahr 2007 bekannt gegeben wurde.

Konvergenz als Chance und Risiko

Da die Bedrohung durch Cyberangriffe in Branchen wie der Fertigung, die auf OT-Geräte angewiesen sind, durch Ransomware aufgrund der wachsenden Angriffsfläche weiter zunimmt, wenden sich immer mehr Organisationen dem Zero-Trust-Ansatz zu, um die Risiken zu minimieren. Zero-Trust basiert auf dem Prinzip, dass kein Netzwerkzugang an sich vertrauenswürdig ist, was eine kontinuierliche Identitätsprüfung, Zugangsbeschränkungen und risikobasierte Anpassungen erfordert. Effektive OT-Sicherheit als Teil einer Zero-Trust-Strategie muss Transparenz über OT-Assets, Schutz vor ausgefeilten Bedrohungen und die Einhaltung strenger betrieblicher Anforderungen gewährleisten. Zu diesem Zweck bietet der Zero-Trust-Ansatz kontinuierliche Überwachung, kontextbezogene Segmentierung und minimalen Zugriff, um OT-Assets zu sichern und Ausfallzeiten zu vermeiden.

In Umgebungen, in denen OT und IT konvergieren, wird die Umsetzung von Zero Trust jedoch zu einer besonderen Herausforderung. Zusätzlich zu der viel größeren Bedrohungsfläche sind ältere und neuere Arten von OT-Anlagen mit dem IT-Netzwerk, der Cloud und dem Internet verbunden, was sie anfälliger macht. Und selbst in IT-Netzwerken dauert es Jahre, bis ein Zero-Trust-Projekt umgesetzt ist.

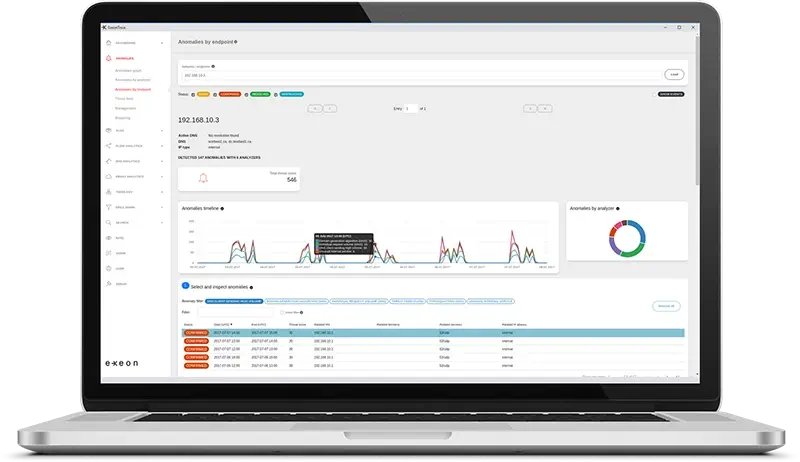

Wir bei Exeon haben es uns zur Aufgabe gemacht, diese Lücke zu schließen, indem wir Lösungen anbieten, die die einzigartigen Sicherheitsanforderungen von OT-Systemen erfüllen und gleichzeitig die Prinzipien von Zero Trust einhalten. Mit unserer NDR-Lösung können Bedrohungen in konvergierten IT- und OT-Systemen frühzeitig erkannt und Risiken minimiert werden, bevor sie den Geschäftsbetrieb beeinträchtigen. Exeon schließt die Lücke zwischen Zero Trust und OT-Sicherheit und bietet eine zukunftssichere Lösung für Unternehmen, die sich den Herausforderungen der IT/OT-Konvergenz stellen müssen.

Zero Trust und seine Kernprinzipien

Zur Wiederholung: Zero-Trust geht davon aus, dass keine Entität, kein Gerät und kein Netzwerk per se vertrauenswürdig ist. Die Strategie basiert auf den folgenden Prinzipien:

• Identitätsprüfung: Jede Zugriffsanfrage wird authentifiziert, um sicherzustellen, dass nur verifizierte Entitäten mit dem Netzwerk interagieren können.

• Zugriffskontrolle: Berechtigungen werden minimiert und nur für notwendige Ressourcen gewährt.

• Risikobasierte Anpassungen: Sicherheitsmassnahmen werden auf der Grundlage von Echtzeit-Risikobewertungen dynamisch angepasst.

Zero Trust und seine Kernprinzipien

Zur Wiederholung: Zero-Trust geht davon aus, dass keine Entität, kein Gerät und kein Netzwerk per se vertrauenswürdig ist. Die Strategie basiert auf den folgenden Prinzipien:

• Identitätsprüfung: Jede Zugriffsanfrage wird authentifiziert, um sicherzustellen, dass nur verifizierte Entitäten mit dem Netzwerk interagieren können.

• Zugriffskontrolle: Berechtigungen werden minimiert und nur für notwendige Ressourcen gewährt.

• Risikobasierte Anpassungen: Sicherheitsmassnahmen werden auf der Grundlage von Echtzeit-Risikobewertungen dynamisch angepasst.

Diese Prinzipien sind besonders wichtig bei der Konvergenz von OT und IT, wo sensible industrielle Systeme geschützt werden müssen, ohne den Betrieb zu stören! Unternehmen sollten alle (!) Möglichkeiten nutzen, um Zero-Trust-Sicherheitsrichtlinien zu erstellen und durchzusetzen, z.B. durch eine Zero-Trust-IAM-Lösung (IAM erstellt und implementiert Richtlinien, verifiziert Identitäten und stellt Vertrauenswürdigkeit her), die jeden Mikro-Perimeter überwacht, um die Identität aller Konten zu verifizieren, die Zugriff anfordern, und versucht, die Vertrauenswürdigkeit eines Kontos durch Methoden wie Zwei-Faktor-Authentifizierung (2FA) herzustellen.

Die Implementierung eines Zero-Trust-Modells in OT-Umgebungen bringt, wie bereits erwähnt, eine Reihe von Herausforderungen mit sich, darunter Kompatibilitätsprobleme mit Altsystemen, potenzielle Konflikte mit Herstellergarantien und die Notwendigkeit, spezifische Aspekte wie statische Passwörter zu berücksichtigen. Die Integration von Zero-Trust-Technologien ohne Unterbrechung sicherheitskritischer Funktionen und die Sicherstellung der Unterstützung von Systemintegratoren und OEMs, die Fernzugriff benötigen, machen den Übergang noch komplexer.

Die Rolle von NDR

Zero Trust erfordert die Identifizierung und Priorisierung von geschäftskritischen Assets, die Abbildung von Transaktionsströmen, den Aufbau einer Zero-Trust-Struktur um kritische Assets oder Bereiche, die Priorisierung, die Implementierung von Zero-Trust-Richtlinien und darauf aufbauend die kontinuierliche Überwachung der Systeme auf anomale Aktivitäten.

NDR spielt eine entscheidende Rolle bei der Umsetzung einer Zero-Trust-Strategie. Es bietet Echtzeittransparenz des IT- und OT-Netzwerkverkehrs und ermöglicht die Erkennung von und Reaktion auf Bedrohungen, sobald diese auftreten. Dies ist entscheidend für die Erkennung von Sicherheitsrisiken im Netzwerk. Dabei kann es sich unter anderem um einen Angreifer handeln, der das Netzwerk auflistet, sich seitlich innerhalb der kritischen OT-Zonen bewegt oder nicht autorisierte Kommunikation innerhalb der OT-Umgebung betreibt. Eine NDR-Lösung ermöglicht eine sofortige Reaktion auf diese festgestellten Anomalien. NDR kann nahtlos in OT-Umgebungen integriert werden, insbesondere zur Sicherung konvergierter IT- und OT-Systeme und als Grundlage für die Ausweitung der Zero-Trust-Prinzipien auf OT-Infrastrukturen. Da ein klarer Überblick über OT-Assets, ihre Kommunikationsmuster und die damit verbundenen Risiken von entscheidender Bedeutung ist und ein Mangel an Transparenz zu einer unzureichenden Segmentierung und Sicherheit führt, erleichtert der Einsatz von NDR die Gewährleistung von Sicherheitsmassnahmen, die auf die Asset-Klassen zugeschnitten sind, und die Implementierung von massgeschneiderten Sicherheitsprotokollen für verschiedene Arten von OT-Assets sowie die proaktive Erkennung von Bedrohungen.

Da viele OT-Assets in ihrer Standardkonfiguration ungeschützt, anfällig und schwer zu patchen sind, sind sie bevorzugte Ziele für Angreifer, die diese Situation ausnutzen wollen. Die Früherkennung von Bedrohungen und die Risikominderung vor der Eskalation sind wichtige Bereiche, in denen NDR künstliche Intelligenz einsetzt, um sicherzustellen, dass OT-Umgebungen sicher sind, ohne die Geschäftskontinuität zu beeinträchtigen, und dass die Abwehr mit den sich schnell entwickelnden und immer raffinierteren Bedrohungen Schritt halten kann.

Innovative Technologien zur Optimierung von Zero-Trust

- Zero Trust bereit: ExeonTrace unterstützt die Umsetzung der Zero Trust Prinzipien durch kontinuierliche, agentenlose Überwachung des Netzwerkverkehrs.

- Kontinuierliche Verifizierung: Erkennung von böswilligen Aktivitäten und Überprüfung von Sicherheitsrichtlinien hinsichtlich der Segmentierung.

- Reaktion auf Bedrohungen in Echtzeit: KI und maschinelle Lernalgorithmen erkennen Anomalien und reagieren darauf.

- Kontinuierliche Sichtbarkeit: Ermöglicht die Überwachung der Benutzer- und Gerätekommunikation für authentifizierten Zugriff.

• Verwaltung kritischer Assets: Halbautomatische Identifizierung und Priorisierung von kritischen Anlagen.

• Automatisierte Sicherheitsoperationen: KI ermöglicht die automatische Alarmierung (und Reaktion) auf identifizierte Bedrohungen, basierend auf der Kritikalität. Ein Analyst erhält zusätzliche Informationen, um Anomalien zu bewerten.

• Skalierbare Zero-Trust-Lösung: Effiziente Implementierung für Industrie- und Unternehmensumgebungen.

• Erweiterte Zonierung und Mikro-Segmentierung: Schützt OT-Prozesse auf der Grundlage von Risiko und Kritikalität. Durch diese Transparenz ermöglicht die Lösung ein besseres Verständnis der Kommunikation und unterstützt daher die Implementierung zusätzlicher Zonen.

Exeons Ansatz: Zero-Trust ist IT und OT-Sicherheit

Exeon erweitert Zero-Trust mit modernsten Technologien wie KI, um Sicherheitsoperationen zu automatisieren. Die kontinuierliche Überwachung der Anwendungskommunikation als Teil des NDR-Frameworks stellt sicher, dass nur autorisierte Anwendungen aktiv sind. Für OT-Ressourcen kann ein Basisverhalten definiert und bei Abweichungen ein Alarm generiert werden. Dashboards und APIs ermöglichen es dem SOC-Team, schnell auf Bedrohungen zu reagieren und die Netzwerktransparenz in Echtzeit aufrecht zu erhalten.

Exeon bietet eine skalierbare, effiziente Lösung für die Implementierung von Zero-Trust in industriellen und Unternehmensumgebungen, so dass Organisationen ihre kritische Infrastruktur schützen und gleichzeitig die betriebliche Effizienz aufrechterhalten können. Die kontextbasierte Segmentierung verbessert die Zero-Trust-Fähigkeit der OT-Umgebung, indem OT-Netzwerke effektiv von der Unternehmens-IT und dem Internet isoliert werden. Die kontextbasierte Segmentierung ermöglicht auch die Segmentierung gefährdeter OT-Netzwerke und -Assets sowie kritischer OT-Prozesse auf der Grundlage von Risikopriorisierung und Kritikalität. Der Zugriff mit den geringsten Rechten kann beispielsweise zur Kontrolle der externen Kommunikation für veraltete und anfällige OT-Assets verwendet werden, die schwer zu patchen sind. Erweiterte Zonierung und Mikrosegmentierung schützen OT-Prozesse unter Berücksichtigung von Anlagentypen, Prozesskritikalität und Risikokontext.

- Least Privilege Access Policies,

- Device-ID,

- App-ID

- und User-ID können für ältere und anfällige OT Assets definiert werden, die plötzlich externe Kommunikation benötigen.

Die kontinuierliche Überprüfung des Vertrauens in das Verhalten umfasst auch die kontinuierliche Überprüfung der Verkehrssicherheit, um bösartige Aktivitäten zu erkennen und zu verhindern und die Integrität von OT-Prozessen vor Angriffen zu schützen. Durch die Abbildung und das Erlernen von Prozess- und Benutzerverhalten kann KI auch dazu verwendet werden, zuvor unbekannte Verhaltenskommunikation zu erkennen, um Zero-Day-Exploits und Zero-Day-Bedrohungen zu verhindern und gleichzeitig die Integrität von OT-Prozessen durch individuelle Warnungen und Richtlinienmassnahmen für Ereignisse wie SPS-Stopps und Programmdownloads sicherzustellen.

Zusammenfassung

Ehemals isolierte Netzwerke der Betriebstechnik (OT) sind nun mit der Informationstechnologie (IT) verbunden, was ihre Sicherheitslücken gegenüber Cyber-Bedrohungen erhöht.

Diese IT/OT-Konvergenz steigert die Produktion und den Geschäftswert, setzt aber auch OT-Umgebungen wachsenden Cyber-Bedrohungen aus, die schlüssige Sicherheitsmassnahmen erfordern.

Das Zero-Trust-Prinzip, das eine kontinuierliche Identitätsüberprüfung und minimalen Zugriff erfordert, ist für die Sicherung dieser konvergenten Umgebungen von entscheidender Bedeutung. Die Implementierung von Zero Trust in OT-Umgebungen ist aufgrund von Kompatibilitätsproblemen mit Altsystemen und der Notwendigkeit einer kontinuierlichen Überwachung und risikobasierten Anpassung eine Herausforderung. NDR verbessert die OT-Sicherheit durch Echtzeit-Transparenz und frühzeitige Erkennung von Bedrohungen, um die Geschäftskontinuität und den Schutz vor raffinierten Angriffen zu gewährleisten.

Weitere Informationen zur Erkennung von Bedrohungen und zur Sicherheit Ihrer IT/OT-Umgebungen finden Sie in unserem Leitfaden zu Advanced Persistent Threats (APT)!

Author:

Philipp Lachberger

Head Information Security, Head Pre-Sales & Deployment

email:

philipp.lachberger@exeon.com

Share:

Published on:

17.09.2024