Was ist ein Intrusion Prevention System (IPS)?

Ein Intrusion Prevention System (IPS) ist ein Inline-Sicherheitstool, das den Netzwerkverkehr aktiv auf mögliche Bedrohungen oder schädliche Aktivitäten überwacht und analysiert. Das IPS verwendet verschiedene Methoden zur Erkennung von Bedrohungen, die von vorbestimmten Definitionen, bewährtem Verhalten oder Datenschutzrichtlinien abhängen. Die Hauptfunktion eines IPS besteht darin, Bedrohungen zu verhindern, indem automatisch Massnahmen ergriffen werden, wenn verdächtige Aktivitäten festgestellt werden.

Intrusion Prevention System (IPS): Definition, Typen und Bedeutung

IPS vs IDS: Was ist der Unterschied?

Obwohl viele IPS mit Intrusion Detection System (IDS) verwechseln, wurde das IPS als eine fortgeschrittenere Version des IDS entwickelt.

- Wie der Name schon sagt, ist das Intrusion Detection System hilfreich bei der Erkennung potenzieller Bedrohungen und dient hauptsächlich dazu, den Administrator zu alarmieren, wenn weitere Untersuchungen erforderlich sind.

- IPS hingegen geht über die Erkennung hinaus, indem es eindringende Aktionen im Netz sofort blockiert. Diese proaktive Verteidigung durch das IPS sollte die Netzwerksicherheit erhöhen und das Risiko von Datenverlusten verringern, was ein IPS zu einer wichtigen Komponente jeder Cybersicherheitsstrategie macht.

Wie funktioniert ein IPS?

Es wird typischerweise hinter der Firewall zwischen Quelle und Ziel platziert - jedes Paket muss das IPS passieren, wo es inspiziert wird, bevor es in Ihr Netzwerk gelangen kann. Diese Funktion des IPS hilft ihm, Eindringlinge in Echtzeit zu verhindern. Es verwendet drei Hauptmethoden, um ungewöhnliches Verhalten zu erkennen.

Signaturbasierte Erkennung

Bei dieser Erkennungsmethode verwendet das IPS seine Datenbank mit zuvor abgewehrten Bedrohungen, um neue Netzwerkangriffe zu erkennen. Das IPS ergreift Massnahmen, wenn ein neues Paket mit einer der vordefinierten Signaturen übereinstimmt.

Nachteil: Bei Verwendung dieser Methode muss die Signaturdatenbank regelmässig aktualisiert werden, um das Eindringen der neuesten Cyberangriffe zu verhindern.

Anomaliebasierte Erkennung

Bei dieser Methode wird maschinelles Lernen verwendet, um ein Basismodell des normalen Netzwerkverhaltens zu erstellen. Das anomaliebasierte IPS analysiert dann den laufenden Datenverkehr und vergleicht ihn mit dem erstellten Modell. Das IPS ergreift vorbeugende Maßnahmen, wenn es Aktivitäten erkennt, die vom normalen Basismodell abweichen. Im Vergleich zur signaturbasierten Methode kann das IPS zur Anomalieerkennung sowohl bekannte als auch unbekannte Bedrohungen stoppen.

Nachteil: Wenn die Baseline nicht genau definiert ist oder es häufige Änderungen in der normalen Aktivität gibt, kann das anomaliebasierte IPS oft falsche Positivergebnisse erzeugen.

Richtlinienbasierte Erkennung

Das richtlinienbasierte IPS verwendet eine Reihe von Netzwerkrichtlinien, die vom Sicherheitsteam oder dem Netzwerkadministrator definiert wurden, um böswillige Aktivitäten zu erkennen. Das IPS setzt diese Richtlinien durch, indem es den Datenverkehr überwacht und alle Aktionen stoppt, die gegen diese Regeln verstossen.

Nachteil: Diese Methode ist sehr präzise, erfordert jedoch umfangreiche Arbeit bei der Erstellung und Pflege der individuellen Datenschutzrichtlinie.

Hauptmethoden der Prävention durch ein IPS

1. Blockieren schädlichen Datenverkehrs

Das IPS prüft eingehenden und ausgehenden Datenverkehr und blockiert Pakete, die bekannten Bedrohungssignaturen entsprechen oder verdächtiges Verhalten aufweisen. Es ist äusserst effektiv bei der Abwehr bekannter Bedrohungen und unmittelbarer Risiken.

2. Bandbreitendrosselung

Bei potenziell verdächtigem Datenverkehr, der keine direkte Blockierung rechtfertigt, kann das IPS die ihm zugewiesene Bandbreite begrenzen und so seine Auswirkungen verringern. Dies ist nützlich für die Verwaltung von Netzwerkressourcen und die Eindämmung der Auswirkungen verdächtiger Aktivitäten, ohne den legitimen Datenverkehr völlig zu stören.

3. Zurücksetzen von Verbindungen

Wenn eine Bedrohung in einer laufenden Sitzung erkannt wird, kann das IPS die Verbindung zurücksetzen, um die schädlichen Aktivität zu unterbrechen. Wirksam zum Stoppen laufender Angriffe und zur Verhinderung weiterer schädlichen Aktionen.

4. Konfigurationsänderungen

Das IPS kann automatisch Patches anwenden, Sicherheitsrichtlinien aktualisieren oder Konfigurationen ändern, um erkannte Bedrohungen zu mindern. Bietet dynamischen und adaptiven Schutz, indem es sicherstellt, dass die Sicherheitsumgebung aktuell und widerstandsfähig gegenüber neuen Bedrohungen ist.

Arten von Implementierungen

1. Netzwerkbasiertes Intrusion Prevention System (NIPS)

Ein NIPS wird an strategischen Punkten innerhalb des Netzwerks installiert, normalerweise hinter der Firewall. Es überwacht den Verkehr von allen Geräten und ist ideal, um eine Vielzahl von Netzwerkbedrohungen wie DoS-Angriffe, unautorisierte Zugriffsversuche und Malware-Ausbreitung zu erkennen.

2. Host-basiertes Intrusion Prevention System (HIPS)

Dieses Präventionssystem wird auf bestimmten Endpunkten eingesetzt; es überwacht und kontrolliert das Netzwerk nur auf diesen einzelnen Geräten. Es wird empfohlen, ein HIPS mit einem netzwerkbasierten System zu kombinieren, da es auf die Erkennung von Bedrohungen spezialisiert ist, die das NIPS möglicherweise übersehen hat.

3. Netzwerkverhaltensanalyse (NBA)

Das NBA-Präventionssystem verwendet die Anomalie-basierten Methoden zur Überwachung von Verkehrsmustern und zur Erkennung ungewöhnlicher Verhaltensweisen, die auf potenzielle Bedrohungen hinweisen könnten. Die Netzwerkverhaltensanalyse fokussiert sich auf das Gesamtverhalten anstatt auf individuelle Signaturen, wodurch sie besonders effektiv bei der Identifizierung neuer Angriffe ist, die keiner der vorhandenen Bedrohungssignaturen entsprechen.

4. Wireless Intrusion Prevention System (WIPS)

Ein WIPS ist speziell für kabellose Netzwerke ausgelegt. Es wird verwendet, um die Verbindung von unautorisierten Benutzern oder Geräten, die auf das überwachte WLAN-Netzwerk zugreifen, zu analysieren und zu beenden. Das WIPS eignet sich am besten für grosse Organisationen, die auf kabellose Netzwerke für ihre Daten und Transaktionen angewiesen sind, wie z.B. Unternehmensbüros, Einzelhandelsgeschäfte, Gesundheitseinrichtungen, Bildungseinrichtungen und öffentliche Räume.

Vorteile der Verwendung eines IPS

- Echtzeit-Bedrohungsprävention: Es erkennt und verhindert Bedrohungen nicht nur, sondern blockiert auch bösartige IP-Adressen oder beendet verdächtige Sitzungen in Echtzeit.

- Gestärkte Datensicherheit: Der Einsatz eines IPS ist entscheidend, wenn Sie mit grossen Mengen sensibler Daten umgehen. Durch das sofortige Blockieren unautorisierter Benutzer und verdächtiger Aktivitäten reduziert ein IPS das Risiko von Datenverletzungen und hilft Ihnen, vertrauliche Informationen zu schützen.

- Verbesserte Netzwerkleistung: Bösartige Versuche nutzen Bandbreite und verursachen Verlangsamungen in Ihrem System. Ein IPS verbessert die Gesamtleistung und bietet eine reibungslosere Benutzererfahrung, indem es kontinuierlich unautorisierten Verkehr filtert und die Auswirkungen von Sicherheitsvorfällen minimiert.

- Sicherheitsstandard-Compliance: Ein IPS hilft Ihrem Unternehmen, die regulatorischen Compliance- und Industriestandards wie NIS2, Health Insurance Portability and Accountability Act (HIPAA), Payment Card Industry Data Security Standard (PCI-DSS) und General Data Protection Regulation (GDPR) zu erfüllen.

- Erhöhte Netzwerktransparenz: Kontinuierliche Überwachung und detaillierte Berichterstattung bieten einen klaren Überblick über die Netzwerkaktivitäten, helfen bei der Identifizierung und Behebung von Schwachstellen.

- Maximierte Effizienz: Das Intrusion Prevention System ist ein automatisiertes Werkzeug, das minimalen oder keinen Aufwand von Seiten des Netzwerksicherheitsteams erfordert. Da es bösartige Aktivitäten erkennt, bevor sie das System durchdringen können, hilft es auch, die weiteren Kontrollen der erweiterten Sicherheitsstufen zu vereinfachen.

Nachteile eines Intrusion Prevention Systems

Fehlalarme

Aufgrund begrenzter Updates, komplexer Umgebungen oder Fehlkonfigurationen kann das Intrusion Prevention System oft fälschlicherweise harmlosen Verkehr als bösartig kennzeichnen und/oder tatsächliche Bedrohungen nicht erkennen.

Leistungsabfall

Ein IPS benötigt umfangreiche Bandbreite, um effizient zu arbeiten. In hochfrequentierten Umgebungen kann das Intrusion Prevention System Schwierigkeiten haben, das grosse Datenvolumen zu bewältigen und somit Verzögerungen im System verursachen.

Konfigurations- und Wartungskosten

Um eine ordnungsgemässe Leistung zu gewährleisten, benötigt das IPS eine eingehende Konfiguration des Datensatzes, der verwendet wird, um bösartige Aktivitäten zu vergleichen und zu erkennen. Darüber hinaus ist eine ständige Wartung erforderlich, um Ihr Unternehmen sowohl vor neuen als auch vor vordefinierten Bedrohungen zu schützen. All diese Massnahmen können kostspielig sein und sind möglicherweise nicht für alle Unternehmen geeignet.

Nachteile eines Intrusion Prevention Systems

Fehlalarme

Aufgrund begrenzter Updates, komplexer Umgebungen oder Fehlkonfigurationen kann das Intrusion Prevention System oft fälschlicherweise harmlosen Verkehr als bösartig kennzeichnen und/oder tatsächliche Bedrohungen nicht erkennen.

Leistungsabfall

Ein IPS benötigt umfangreiche Bandbreite, um effizient zu arbeiten. In hochfrequentierten Umgebungen kann das Intrusion Prevention System Schwierigkeiten haben, das grosse Datenvolumen zu bewältigen und somit Verzögerungen im System verursachen.

Konfigurations- und Wartungskosten

Um eine ordnungsgemässe Leistung zu gewährleisten, benötigt das IPS eine eingehende Konfiguration des Datensatzes, der verwendet wird, um bösartige Aktivitäten zu vergleichen und zu erkennen. Darüber hinaus ist eine ständige Wartung erforderlich, um Ihr Unternehmen sowohl vor neuen als auch vor vordefinierten Bedrohungen zu schützen. All diese Massnahmen können kostspielig sein und sind möglicherweise nicht für alle Unternehmen geeignet.

Auswahl des richtigen IPS für Ihre Organisation

Bei der Auswahl eines IPS kann es schwierig sein zu entscheiden, welches das richtige für Ihr Unternehmen ist. Zuerst müssen Sie die Sicherheitsanforderungen Ihrer Organisation bewerten und dann prüfen, ob das ausgewählte IPS in der Lage ist, diese Anforderungen zu erfüllen. Um Ihnen bei der Entscheidung zu helfen, sollten Sie eine Reihe von Faktoren berücksichtigen:

- Skalierbarkeit: Unabhängig davon, ob Sie ein erfahrener Geschäftsinhaber sind oder Ihr Unternehmen gerade erst anfängt, das ultimative Ziel ist mehr oder weniger dasselbe - neue Geschäftshöhen erreichen. Stellen Sie bei der Auswahl sicher, dass das IPS skalierbar ist, um das Wachstum und die steigende Verkehrslast Ihres Unternehmens im Laufe der Zeit zu bewältigen, damit Sie nicht in jeder Phase Ihres Erfolgs auf ein neues IPS umsteigen müssen.

- Leistung: Berücksichtigen Sie, wie sich das IPS auf die Netzwerkleistung auswirkt und wählen Sie eines, das Ihr Verkehrsaufkommen bewältigen kann und gleichzeitig Schutz bietet, ohne die Gesamtleistung zu beeinträchtigen.

- Integration: Das ausgewählte IPS muss mit Ihrer bestehenden Sicherheitsinfrastruktur kompatibel sein, um eine nahtlose Integration zu gewährleisten. Diese Kompatibilität sorgt für eine Zusammenarbeit mit bestehenden Sicherheitswerkzeugen wie Firewalls und SIEM-Systemen, reduziert die Bereitstellungskomplexität und unterstützt ein effizientes Sicherheitsmanagement, ohne den Geschäftsbetrieb zu stören.

- Reputation des Anbieters: Recherchieren und bewerten Sie Anbieterlösungen, bevor Sie sich für ein IPS entscheiden. Informieren Sie sich über Kundenrezensionen und die Erfolgsbilanz des Anbieters in der Branche, um festzustellen, ob sein Angebot den Anforderungen Ihres Unternehmens entspricht.

- Regelmässige Updates: Zu guter Letzt, aber definitiv nicht zuletzt, stellen Sie sicher, dass Sie ein IPS wählen, das häufige Updates erhält. Neue Bedrohungen tauchen täglich auf und Ihr IPS muss in der Lage sein, mit ihnen Schritt zu halten, um ein hohes Mass an Cybersicherheit in Ihrer Organisation aufrechtzuerhalten.

IPS FAQs

Wie unterscheidet sich ein IPS von einer Firewall? — Eine Firewall filtert den Verkehr basierend auf vordefinierten Regeln. Das IPS geht über das Filtern hinaus, indem es den Verkehr aktiv auf bekannte und unbekannte Bedrohungen analysiert und in Echtzeit Massnahmen ergreift, um diese zu verhindern.

Kann ein IPS alle Arten von Angriffen verhindern? — Obwohl ein IPS die Cybersicherheit Ihres Netzwerks erheblich verbessert, garantiert es aufgrund von Fehlkonfigurationen oder mangelnden Updates keinen 100%igen Schutz.

Was ist der Unterschied zwischen IDS und IPS? — Ein Intrusion Detection System (IDS) ist ein passives Überwachungstool, das Administratoren auf potenzielle Bedrohungen hinweist, jedoch keine Massnahmen ergreift, um diese zu verhindern. Ein IPS ist ein aktives System, das nicht nur Bedrohungen erkennt, sondern auch präventive Massnahmen ergreift, um diese zu blockieren oder zu mindern.

Wie oft sollte ein IPS aktualisiert werden? — Regelmässige Updates sind entscheidend für die Aufrechterhaltung seiner Wirksamkeit. Dies umfasst die Aktualisierung der Bedrohungssignaturdatenbanken, die Verfeinerung der Erkennungsalgorithmen und das Anwenden von Sicherheitspatches. Viele IPS-Lösungen bieten automatisierte Updates, um kontinuierlichen Schutz zu gewährleisten.

Ist ein IPS für kleine Unternehmen geeignet? — Ja, ein IPS kann Unternehmen jeder Grösse zugutekommen. Für kleine Unternehmen bietet es kritischen Schutz vor Cyber-Bedrohungen, ohne ein grosses Sicherheitsteam zu erfordern. Viele IPS-Lösungen sind skalierbar und können an die spezifischen Bedürfnisse und Budgets kleinerer Organisationen angepasst werden.

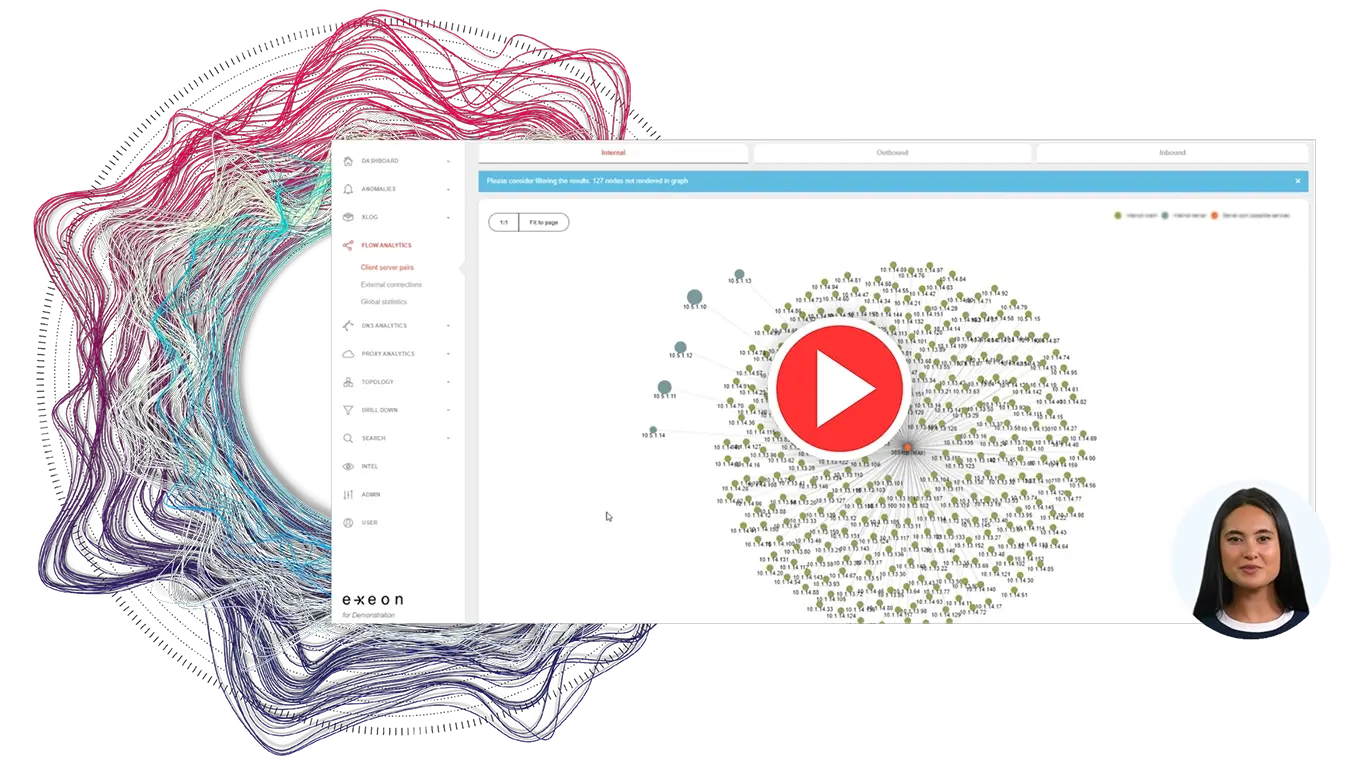

NDR für schnellere und präzisere Erkennung

Network Detection and Response (NDR) erweitert IPS um maschinelles Lernen und erweiterte Analyseprotokolle. Während IPS auf signaturbasierter Erkennung beruht und häufig Zero-Day-Angriffe und verschlüsselten Datenverkehr übersieht, analysiert NDR kontinuierlich den Netzwerkverkehr und erkennt anomales Verhalten. Ausserdem bietet es eine ganzheitlichere Erkennung von Bedrohungen, reduziert Fehlalarme und unterstützt die Netzwerkforensik, um Sicherheitsvorfälle besser zu untersuchen und zu verhindern.

Wie können Sie Ihr Netzwerk schützen und komplexe Cyber-Attacken erkennen?

Sehen Sie sich unsere aufgezeichneten Demovideos an, um genau zu sehen, wie NDR in Aktion funktioniert.