Datenschutz zuerst,

Security ohne Entschlüsselung der Daten

Speziell für die Datenhoheit entwickelte Algorithmen, die öffentlichen Einrichtungen helfen, Ressourcen- und regulatorische Einschränkungen zu überwinden – ohne dass Ihre Verschlüsselung umgangen werden muss und Ihre Daten sicher bleiben.

Herausforderungen für die Cybersicherheit im öffentlichen Sektor

Öffentliche Einrichtungen sehen sich aufgrund veralteter Systeme, knapper Budgets, begrenzten Personals für Cybersicherheit und zunehmend komplexer Anforderungen an den Datenschutz und die Einhaltung von Vorschriften mit wachsenden Herausforderungen im Bereich der Cybersicherheit konfrontiert. Anforderungen an die Einhaltung von Vorschriften.

Ressourcen- und Budgetbeschränkungen

Daher ist es von entscheidender Bedeutung, dass nur Warnungen mit hohem Wahrheitsgehalt priorisiert und bearbeitet werden.

Komplexe, wachsende Bedrohungslage

Identifizieren Sie auffällige Verhaltensmuster der Nutzer, um mögliche Angriffe frühzeitig zu erkennen.

Einhaltung von Vorschriften und Datenschutz

Bleiben Sie Eigentümer Ihrer Daten und behalten Sie Ihre Verschlüsselung bei – standardmäßig mit einer Datenaufbewahrungsdauer von einem Jahr.

Der Schutz Ihrer kritischsten Werte duldet keinen Aufschub

die typische Regierungsbehörde bleibt nach einem Ransomware-Angriff 27 Tage lang offline

Phishing-Angriffe auf Regierungen, Mai 2023-Mai 2024, die die E-Mail-Abwehr des öffentlichen Sektors überfordern

Phishing-Angriffe weltweit im Jahr 2023, was die allgegenwärtige Bedrohung der digitalen Infrastruktur von Regierungsbehörden verdeutlicht

Datenschutzkonform – ohne Kompromisse bei der Sichtbarkeit

Der vollständige Datenschutz wird durch die Verwendung von Metadaten gewährleistet, ohne dass eine Spiegelung des Datenverkehrs oder eine Entschlüsselung der Datenpakete erforderlich ist. Dies ermöglicht die Einhaltung von Standards wie GDPR, NIS2 und schützt gleichzeitig sensible Daten.

Einsatz überall, in Minutenschnelle

Installation vor Ort oder in der Cloud für eine nahtlose Integration sowie eine schlanke, Hardware-freie Bereitstellung mit geringen Wartungskosten für langfristige Effizienz.

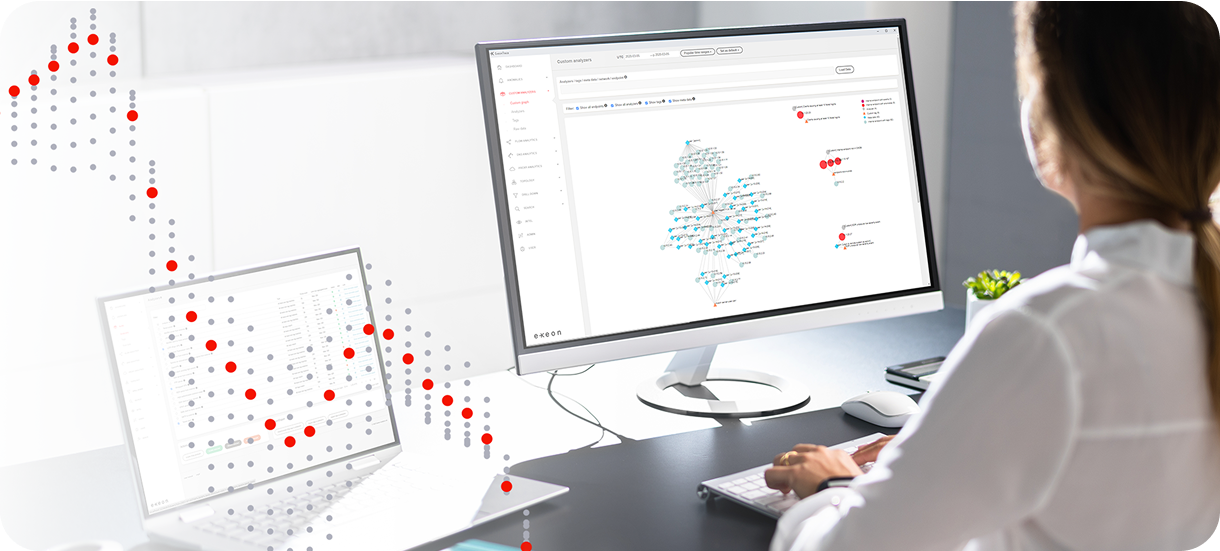

Volle Sichtbarkeit ohne Agenten

Bedrohungen frühzeitig erkennen

Was branchenspezifische Kunden über uns sagen

"Gute Software gepaart mit einem tollen Team"

- Größe des Unternehmens: Staat/PS/ED bis zu 5.000 Mitarbeiter

- Industrie: Regierung

"Beeindruckende Anomalieerkennung und minimaler Wartungsaufwand"

- Unternehmensgrösse: 50M - 250M USD

- Industrie: IT-Dienstleistungen

Exeon.NDR in Aktion

Wie KI bei der Bedrohungsanalyse hilft

NIS2, DORA & KRITIS Leitfaden

KI gegen fortgeschrittene Bedrohungen

Use Case: Öffentlicher Sektor

Bewährt bei global agierenden Unternehmen

Wie Exeon den öffentlichen Sektor unterstützt

Datensicherheit

Erfüllen Sie komplexe regulatorische Anforderungen – unabhängig davon, ob die Bereitstellung vor Ort, in der Cloud oder in hochsensiblen, von der Außenwelt abgeschotteten Umgebungen erfolgt.

- Sichtbarkeit des Netzes unter Wahrung der Privatsphäre, verhaltensbasierte Erkennung

- Volle Datenhoheit ohne Deep Packet Inspection, damit sensible Informationen geschützt bleiben

- Angleichung an wichtige Standards wie NIS2, ISO 27001, GDPR und nationale Sicherheitsrahmenwerke

IT-Sicherheitsmonitoring

KI-gesteuerte Analysen, Echtzeit-Transparenz und automatisierte Bedrohungsabwehr werden genutzt, um Netzwerke, Anwendungen und Cloud-Umgebungen vor sich entwickelnden Cyber-Bedrohungen zu schützen.

- Kennzeichnet ungewöhnliche Benutzeraktivitäten, um Insider-Bedrohungen zu verhindern

- Minderung von Echtzeit-Risiken zur Reduzierung der personellen Arbeitsbelastung

- Erkennung von Anomalien und Vorhersage von Bedrohungen durch „unsupervised Machine Learning“-Algorithmen

Management von Insider-Bedrohungen

Ein mehrschichtiger Ansatz zur Erkennung und Eindämmung von Insider-Bedrohungen durch den Einsatz von KI-gestützter Netzwerkerkennung und Analyse von Benutzereinheiten und -verhalten.

- Umfassende Überwachung für vollständige Netzwerk- und Anwendungstransparenz

- Zero Trust-Integration zur Durchsetzung strenger Zugangskontrollen

- Sicherheitseinblicke in Echtzeit über Live-Dashboards

Echtzeit-Erkennung von Bedrohungen und Verhaltensanomalien

Unsere KI-gesteuerte Bedrohungserkennung identifiziert und entschärft Cyberrisiken sofort und lässt sich problemlos in SIEM-, SOAR- und Cloud-Sicherheitsplattformen integrieren.

- Erkennt selbst verdeckte Anomalien und APTs in Echtzeit

- Identifiziert verdächtige Muster und Insider-Bedrohungen

- Arbeitet mit Intrusion Prevention Systemen (IPS) und SIEM

Produktinformationsblatt

Durch die Analyse von Metadaten und verschiedenen Netzwerkprotokollen bietet Exeon.NDR fortschrittliche Bedrohungserkennung und Transparenz zum Schutz von Kliniken & Unternehmen der Gesundhgeitsbranche. KI-gesteuert, sensorlos, agentenlos und nahtlos integrierbar in IT und OT. Keine zusätzliche Hardware.