Achtung, da ist jemand in Ihrer Bibliothek!

Wieso die Entdeckung einer "Backdoor" im XZ Utils-Paket, das die liblzma-Bibliothek enthält, einmal mehr die aktuellen Herausforderungen im Umgang mit Angriffen auf die Lieferkette verdeutlicht und wie man sie verhindern und erkennen kann.

Was ist passiert?

Ein Entwickler entdeckte die Backdoor im März 2024 -eher zufällig- als er unerklärliche Leistungsprobleme bei SSH-Verbindungen erkunden wollte. Obwohl die grossen Linux-Distributionen beretis ein OK für ihre sicheren Versionen gegeben haben, wurde die Backdoor in verschiedenen Linux-Varianten, einigen instabilen Versionen und im Homebrew-Toolkit für macOS gefunden.

Die Backdoor, bekannt als CVE-2024-3094, wurde durch komplexe Verschleierungen in den Upstream-Tarballs von xz, beginnend mit Version 5.6.0, eingeführt. Die Sicherheitslücke wurde im Paket XZ Utils entdeckt, das Werkzeuge für den Umgang mit komprimierten Dateien im .xz-Format enthält. Die Backdoor CVE-2024-3094 ermöglicht unbefugten Zugriff auf Daten, die von der Software verarbeitet werden, die sich auf sie stützt.

Besonders besorgniserregend sind die Auswirkungen auf OpenSSH-Server, die häufig in Linux-Distributionen zu finden sind und routinemässig zur Systemwartung aktiviert werden. Durch Ausnutzung dieser Schwachstelle könnten Angreifer Zugriff auf SSH-Server erlangen, ohne dass eine ordnungsgemässe Authentifizierung erforderlich ist, was ein erhebliches Sicherheitsrisiko darstellt. Ein Angreifer kann so Code einschleusen und Befehle remote ausführen.

Der mutmassliche Autor dieser Backdoor ist wahrscheinlich ein Entwickler, der aktiv an dem XZ Utils-Paketprojekt beteiligt war. Durch eine, leider sehr geschickte Vorgehensweise, gelang es ihm, den bösartigen Code in die Testversionen oder Rolling Releases einiger Linux-Distributionen einzuschleusen. Bis heute sind sich die Forscher nicht 100%ig sicher, wie die Backdoor genau funktioniert (nur eben, dass sie sehr "clever" gemacht ist) und ob sie bereits von Angreifern ausgenutzt wurde, aber sie stellt potentiell eine hohe Gefahr für Netzwerke und Systeme dar.

Die Gefahr von "Supply Chain"-Angriffen ist gross

Die Entdeckung dieser Backdoor unterstreicht die stetige Notwendigkeit der Verbesserung von Sicherheitspraktiken. Es ist unerlässlich, dass Unternehmen und Organisationen ihre Systeme ständig auf mögliche Schwachstellen überprüfen und sicherstellen, dass alle relevanten Sicherheitsupdates eingespielt werden. Dieser Fall hat zudem die Debatte über Sperrfristen für die Offenlegung von Sicherheitslücken neu entfacht. Während die einen für Offenheit plädieren, verteidigen andere die üblichen Mitteilungsembargos bei Zero-Days und potenziellen Sicherheitslücken. Unabhängig davon sollten Unternehmen die bestmöglichen Massnahmen zum Schutz ihrer Systeme ergreifen und die jüngste Entwicklung als einen weiteren Weckruf verstehen, ihre Bemühungen um die Sicherheit ihrer Systeme zu verstärken.

Eine sehr wichtige Erkenntnis ist, dass dieser Angriff nur zufällig entdeckt wurde und Backdoors bereits in der in den Systemen der Unternehmen weit verbreiteten Software enthalten sein könnten. Neben der ständigen Notwendigkeit, ihre Systeme immer sofort zu aktualisieren, sollten Unternehmen also in der Lage sein, Eindringlinge zu erkennen, die Backdoors ausnutzen, um sich (bereits?!) in ihren Netzwerken zu bewegen. Der beste Weg, die Sicherheitsstrategie gegen Supply-Chain Angriffe und Zero-Day-Exploits zu fördern, ist eine KI-gestützte Network Detection & Response (NDR)-Lösung für vollständige Transparenz der Netzwerkkommunikation.

Unlocking detection: Wie ExeonTrace Backdoors, Zero-Day-Exploits und Supply-Chain-Angriffe entdeckt

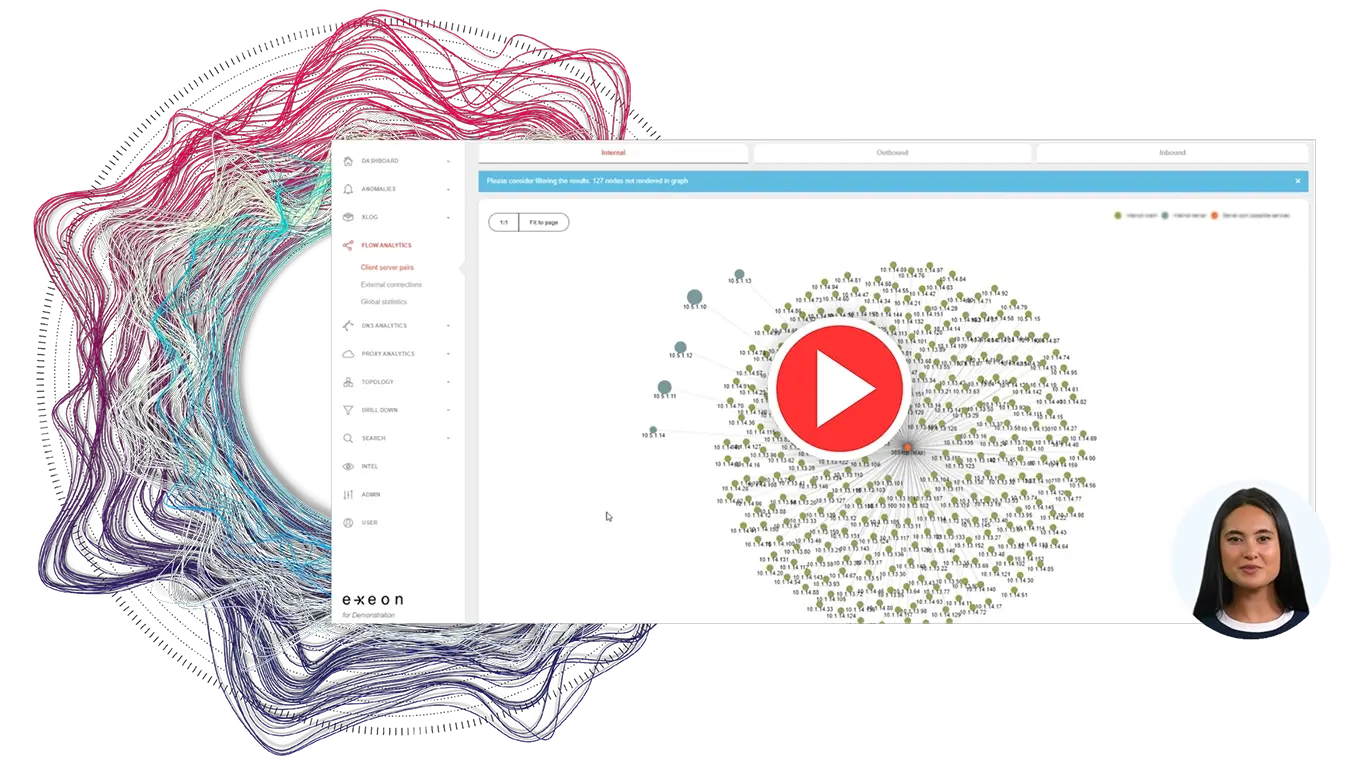

Und zwar so: Eine KI-basierte NDR-Lösung analysiert permanent Netzwerk-Metadaten und wendet Verhaltensanalysen an, um abnormales Systemverhalten zu erkennen. Durch die Erkennung ungewöhnlicher Verbindungen und/oder die Nutzung kompromittierter Systeme für die Bewegung innerhalb des Netzwerks sollen ungewöhnliche Muster identifiziert werden, die auf eine Backdoor oder einen Zero-Day-Exploit hinweisen könnten.

Im Gegensatz zu herkömmlichen Sicherheitslösungen, die die Installation von Agenten oder Sensoren auf jedem Gerät erfordern, können agenten- und sensorlose NDR-Lösungen wie ExeonTrace das Betriebssystem- und Workload-Verhalten in allen Umgebungen überwachen. Mit diesem Ansatz sollen bösartige Angriffsmuster in Echtzeit erkannt werden, selbst bei verschlüsseltem Datenverkehr.

Im Zusammenhang mit Supply Chain Angriffen bedeutet dies, dass sie erkennen können, ob ein Angreifer versucht, eine Schwachstelle in einer Drittanbieterkomponente des Netzwerks auszunutzen. ExeonTrace setzt fortschrittliche KI-Algorithmen ein, um Netzwerkdatenströme zu analysieren und ungewöhnliche Muster zu erkennen, die auf bösartige Aktivitäten hinweisen.

Im Gegensatz zu herkömmlichen NDR-Lösungen arbeitet ExeonTrace mit leichtgewichtigen Datenverkehrs-Metadaten, so dass eine kostspielige Spiegelung des Datenverkehrs überflüssig ist und Angriffsmuster in Echtzeit erkannt werden können. Da ExeonTrace einen umfassenden Einblick in die gesamte IT/OT bietet, der die Identifizierung von Schwachstellen und bösartigen Mustern ermöglicht, und einen umfassenden Einblick in die Kommunikation, auch von Komponenten von Drittanbietern bietet, können Angriffe über die Supply Chain schnell erkannt werden.

Zusammenfassung

Die jüngste Entdeckung einer Backdoor im XZ Utils-Paket und in der liblzma-Bibliothek unterstreicht die anhaltende Bedrohung durch Supply-Chain-Attacken und veranlasst eine kritische Neubewertung der Cybersicherheitsmassnahmen. Eine KI-gestützte NDR-Lösung wie ExeonTrace bietet eine umfassende Netzwerküberwachung und Verhaltensanalyse und ermöglicht die Erkennung von Backdoors, Zero-Day-Exploits und Supply-Chain-Angriffen in Echtzeit.

Mit seiner Fähigkeit, Netzwerkdatenströme zu analysieren und ungewöhnliche Muster zu erkennen, bietet ExeonTrace einen beispiellosen Einblick und Schutz vor neuen Bedrohungen und unterstreicht damit die Bedeutung robuster Sicherheitsstrategien zum Schutz vor potenziellen Sicherheitsverletzungen.

Aber wie funktioniert das genau für mein Unternehmen?

Fordern Sie eines unserer kostenlosen Demo-Videos an oder fordern Sie eine Live-Tour an, um zu sehen, wie ExeonTrace für Ihr Unternehmen und Ihre Systeme funktioniert.

Author:

Klaus Nemelka

Product Marketing Manager

email:

klaus.nemelka@exeon.com

Share:

Published on:

04.04.2024