NIS und DORA auf OT-Netze übertragen: Ein Zero-Trust-Ansatz

Einleitung

In einer zunehmend vernetzten Welt ist der Schutz von Netzwerken der Operation Technology (OT) von äusserster Wichtigkeit. Die Verschmelzung von IT- und OT-Umgebungen erfordert einen umfassenden Ansatz, der mit gesetzlichen Rahmenbedingungen wie der Richtlinie für Netzwerk- und Informationssysteme (NIS2) und dem Digital Operational Resilience Act (DORA) vereinbar sein sollte.

Die Zero-Trust-Prinzipien bieten ein strukturelles Konzept zur Sicherung von IT und OT-Netzwerken und erfüllen schon viele Anforderungen aus den NIS und DORA Regularien. Durch die Umsetzung von Zero Trust können Unternehmen ihre Cyber-Resilienz stärken, kritische Infrastrukturen schützen und die Auswirkungen von Cyber-Bedrohungen abmildern.

In diesem Blog wird die Bedeutung der Anwendung von Überlegungen zur Einhaltung gesetzlicher Vorschriften und von cyberstrategischen Grundsätzen auf OT-Netzwerke unter Zero Trust Gesichtspunkten untersucht, um damit die allgemeine Sicherheitslage zu verbessern.

Die Vorschriften verstehen

KRITIS und BSIG

Die Cybersecurity-Vorschriften für Kritische Infrastrukturen (KRITIS) und ihre Netzwerksicherheitsanforderungen, insbesondere im Bereich der OT, sind vielfältig und von der jeweiligen Rechtsprechung abhängig. Eine solche Verordnung ist die BSI-KritisV (Verordnung zum Schutz Kritischer Infrastrukturen) in Deutschland, die genaue Sicherheitsmassnahmen für Betreiber Kritischer Infrastrukturen vorschreibt, einschliesslich Risikomanagement, Meldung von Vorfällen und Festlegung von Mindestsicherheitsstandards. Insbesondere § 8a Abs..1 des Bundesgesetzes zum Schutz Kritischer Infrastrukturen (BSIG) stellt spezifische Sicherheitsanforderungen an Betreiber Kritischer Infrastrukturen (KRITIS), wobei der Schwerpunkt auf der Einrichtung angemessener organisatorischer und technischer Massnahmen zum Schutz informationstechnischer Systeme liegt.

NIS und NIS2

In der Europäischen Union spielt die NIS-Richtlinie (Network and Information Systems Directive) eine entscheidende Rolle bei der Verbesserung der Cybersicherheit und der Widerstandsfähigkeit kritischer Infrastrukturen. Ihr Nachfolger, NIS 2, stärkt die Cybersicherheitspraktiken der Betreiber wesentlicher Dienste und der Anbieter digitaler Dienste weiter. NIS 2 schreibt die Zusammenarbeit zwischen nationalen Behörden und Betreibern vor, um die Cybersicherheitslandschaft in der EU zu stärken. Aufgrund möglicher Abweichungen von den NIS-2-Bestimmungen ist die Einhaltung der nationalen Gesetze unerlässlich.

Finanzinstitute unterliegen nicht den Anforderungen der NIS 2, wie in § 28 BSIG-E (NIS2UmsuCG) dargelegt. Sie müssen sich an den Digital Operational Resilience Act (DORA) halten, einen europäischen Rechtsrahmen zur Verbesserung der Cyber-Resilienz in der Finanzbranche. DORA legt einheitliche Anforderungen für alle EU-Mitgliedstaaten fest und stellt sicher, dass Organisationen IKT-bedingten Störungen und Bedrohungen widerstehen, darauf reagieren und sich davon erholen können.

Einige Unternehmen im IT- und Telekommunikationssektor sind möglicherweise einer doppelten Regulierung durch DORA und NIS2 ausgesetzt, wenn sie als NIS2-Betriebe und als kritische IKT-Drittdienstleister unter DORA eingestuft werden. Dazu gehören Cloud-Anbieter, Anbieter von Telekommunikationslösungen und Anbieter von Managed Services. Auch konzerninterne IT-Dienstleister sind nicht von potenziellen Verpflichtungen unter DORA und NIS2 ausgenommen.

Ausserhalb der EU hat die Schweiz am 29. September 2023 eine Änderung des Informationssicherheitsgesetzes verabschiedet, die eine Meldepflicht für Cyberangriffe auf kritische Infrastrukturen einführt. Die Änderung beauftragt das Nationale Cyber-Sicherheitszentrum (NCSC), technische Analysen durchzuführen, Berichte zu bearbeiten, Hersteller über Schwachstellen zu informieren und relevante Informationen zu veröffentlichen, um die Schweiz vor Cyber-Bedrohungen zu schützen.

Outside the EU, Switzerland passed an amendment to the Information Security Act on September 29, 2023, introducing a reporting obligation for cyberattacks on critical infrastructure. The amendment mandates the National Cyber Security Center (NCSC) to conduct technical analyses, process reports, inform manufacturers of vulnerabilities, and publish relevant information to protect Switzerland from cyber threats.

Warum Zero Trust?

Die Zero-Trust-Prinzipien sind von entscheidender Bedeutung für die Verbesserung der Netzwerksicherheit. Sie beinhalten die ständige Infragestellung von vertrauenswürdigen Annahmen, die Einschränkung von Benutzerrechten, Vorbereitungen für Sicherheitsvorfälle und die Verbesserung der Bedrohungserkennung. Ihre Implementierung erfordert umfassende Netzwerküberwachung, permanente Benutzeridentitätsprüfungen, Prävention unbefugter seitlicher Bewegungen und schnelle Bedrohungserkennung und -eindämmung.

Die ZT-Prinzipien bieten einen soliden theoretischen Rahmen für sichere Netzwerke, erfordern aber eine konstante Wachsamkeit gegenüber potenziellen Angriffen und eine schnelle Reaktion auf Anomalien. Die Überwachung, auch des verschlüsselten Datenverkehrs, ist unabdingbar für die Sicherheit, erfordert jedoch eine Balance zwischen Überprüfung und Datenschutzstandards.

Herausforderungen bei der Übertragung von Zero Trust auf OT-Netzwerke

Die Konvergenz von IT und OT bringt erhebliche Veränderungen und Herausforderungen bei der Verwaltung der Unternehmensinfrastruktur mit sich. Die IT umfasst die Verwaltung von Geräten und Systemen, während sich die OT auf die Fertigung und den Betrieb konzentriert und in der Regel vom Chief Technology Officer beaufsichtigt wird. Betriebstechnische Anlagen bestehen aus speziellen Geräten wie speicherprogrammierbaren Steuerungen (SPS), die mit physischen Sensoren interagieren, um industrielle Prozesse zu regeln. Diese Anlagen kommunizieren oft über verschiedene Protokolle und sind in getrennten Netzwerken untergebracht, um der Verfügbarkeit und Sicherheit Vorrang vor der Vertraulichkeit zu geben.

Im Bereich Kritische Infrastruktur hat eine ununterbrochene Kommunikation Vorrang, was zur Entwicklung von ICS-Kommunikationsprotokollen (Industrial Control Systems) geführt hat, denen meist die üblichen IT-Sicherheitsmassnahmen fehlen. Aktuelle Industrieprotokolle wie das Inter-Control Center Communications Protocol (ICCP) ermöglichen die Kommunikation zwischen OT-Geräten über TCP/IP und möglicherweise auch mit herkömmlichen IT-Geräten.

IT-Umgebungen verwalten und konfigurieren häufig OT-Geräte und dienen als Knotenpunkte für die Datenerfassung, -Normalisierung, -Verarbeitung und -Reporting, die für ein effektives OT-Asset-Management entscheidend sind. Die Migration von IT-Ressourcen zu Cloud-basierten Umgebungen setzt OT-Ressourcen jedoch neuen Herausforderungen im Bereich der Cybersicherheit aus.

OT-Umgebungen bergen aufgrund von Legacy-Plattformen, proprietären Protokollen, Kompromissen bei der Sicherheit und der Komplexität der Cloud-Migration einzigartige Risiken, die zu Lücken in der Zugriffsverwaltung und damit verbundenen Risiken führen. Mit der Umstellung der IT auf hybride Umgebungen, die sowohl lokale als auch Cloud-Dienste umfassen, werden herkömmliche perimeterbasierte Sicherheitsmassnahmen veraltet.

Die Bewältigung dieser Herausforderungen erfordert verbesserte Strategien zur Risikominderung und die Überwachung des Zugriffs durch Dritte. Unternehmen sollten einen ganzheitlichen Ansatz für die Cybersicherheit verfolgen und IT- und OT-Sicherheitsmassnahmen integrieren, um die Widerstandsfähigkeit und den Schutz kritischer Infrastrukturen angesichts der sich entwickelnden Bedrohungen und technologischen Landschaften zu gewährleisten. Dies beinhaltet die Implementierung robuster Authentifizierungs- und Zugriffskontrollmassnahmen in IT- und OT-Umgebungen sowie die Förderung der Zusammenarbeit zwischen IT- und OT-Teams, um aufkommende Cybersicherheitsprobleme effektiv anzugehen.

Die Umsetzung einer NIS2-kompatiblen Architektur in IT-, IOT- und OT-Umgebungen ist mit erheblichen Herausforderungen verbunden. Die besonderen Merkmale von OT-Anlagen sowie ihre spezifischen Anforderungen an Betriebssicherheit und Zuverlässigkeit stellen Hindernisse für eine nahtlose Integration von Sicherheitsstandards dar. Unzählige kritische Infrastruktureinrichtungen nutzen OT-Anlagen zur Überwachung und Steuerung industrieller Prozesse. Während die meisten industriellen Kontrollsysteme (ICS) on-premises bleiben, erschwert die zunehmende Integration mit nicht-lokalisierten IT-Systemen die Sicherheitsbestrebungen.

Die Erkenntnis, dass eine zunehmende IT/OT-Integration nicht nur für eine effizientere Arbeitsweise, sondern auch für die Sicherheit von grundlegender Bedeutung ist, sollte in Betracht gezogen werden, um Ausfallzeiten von Anlagen wirksam zu verringern und die allgemeine Widerstandsfähigkeit gegen Cyber-Bedrohungen zu stärken. Dies wird durch die NIS2-Anforderungen unterstrichen, die zwar das Rückgrat eines robusten ISMS bilden, aber aufgrund ihrer besonderen Beschaffenheit und ihres begrenzten Einflusses auf OT-Lieferanten eine Herausforderung bei der Umsetzung innerhalb der OT darstellen.

Implementierung einer NIS2-kompatiblen Architektur

Die Implementierung einer NIS2-kompatiblen Architektur in IT-, IoT- und OT-Umgebungen stellt aufgrund der einzigartigen Merkmale von OT-Geräten und ihrer spezifischen Sicherheitsanforderungen also eine grosse Herausforderung dar, die eine nahtlose Integration mit Sicherheitsstandards erschwert. Die OT steht vor Herausforderungen im Bereich der Cybersicherheit, da sie unsicher konzipiert ist, der Verfügbarkeit Vorrang vor der Sicherheit eingeräumt wird, es an Sicherheitsmechanismen mangelt, die Infrastruktur veraltet ist und die Inventarisierung und Verwaltung unzureichend ist, was die Probleme im Bereich der Cybersicherheit noch verschärft.

Und DORA? Der zweite Block des DORA-Rahmens, der sich auf das Cyber-Risikomanagement konzentriert, beginnt mit einer Bewertung des bestehenden IT- und Cyber-Reifegrads, gefolgt von einer Bewertung der Sicherheitslücken aufgrund der IT/OT-Kopplung und relevanter Bedrohungsszenarien. In diesem Bereich werden etwa Übungskonzepte wie Tabletop-Übungen und bedrohungsorientierte Penetrationstests angeboten, um reale Cyber-Angriffe zu simulieren. Die Grundsätze von DORA erstrecken sich auch auf IoT-Geräte und -Systeme in kritischen Infrastrukturen oder Finanzdienstleistungen, wobei der Schwerpunkt auf betrieblicher Widerstandsfähigkeit, Sicherheit und Kontinuität liegt. In Anerkennung der Bedeutung von OT befasst sich DORA mit IKT-bezogenen Risiken in OT-Umgebungen und betont die Notwendigkeit umfassender Fähigkeiten, um die kontinuierliche Bereitstellung von Finanzdienstleistungen bei Störungen zu gewährleisten.

Zero Trust at Work

Der Zero Trust Network Access (ZTNA)-Ansatz ist eine umfassende Strategie zur Bewältigung von Compliance-Herausforderungen, die die Bereiche IT, OT und IIoT abdecken. Im Einklang mit dem DORA und der NIS2 ist ZTNA ein Bollwerk gegen sich entwickelnde Cyberbedrohungen, dass die Cybersicherheitsmassnahmen stärkt und die Einhaltung von Vorschriften zum Schutz kritischer Infrastrukturen gewährleistet.

ZTNA stellt Misstrauen und Verifizierung in den Mittelpunkt, was einen Paradigmenwechsel von traditionellen, perimeterzentrierten Verteidigungsansätzen hin zu einem proaktiven Sicherheitsrahmen darstellt und mit modernen Sicherheitsanforderungen im Einklang steht, die eine sorgfältige Prüfung aller Unternehmen und Datenströme zur Risikominimierung erfordern. ZTNA fordert die kontinuierliche Überwachung des Netzwerkverkehrs und der Benutzeraktivitäten, was sich auch in den DORA- und NIS2-Vorschriften widerspiegelt, die ebenfalls auf kontinuierliche Überwachung und Compliance-Berichterstattung setzen.

Durch die Umsetzung der ZTNA-Prinzipien erhalten Unternehmen einen detaillierten Einblick in ihre Netzwerkaktivitäten und können so die gesetzlichen Vorschriften effektiv einhalten. ZTNA unterstützt einen risikobasierten Ansatz für die Zugangskontrolle, der dynamische Zugangsentscheidungen auf der Grundlage von Benutzeridentität, Gerätezustand und Kontextinformationen ermöglicht, was mit den Themen von DORA und NIS2 übereinstimmt.

Darüber hinaus betont ZTNA die Bedeutung einer schnellen Erkennung von und Reaktion auf Vorfälle, um die Auswirkungen von Sicherheitsverletzungen zu mindern. ZTNA arbeite mit einer Denkweise, die davon ausgeht, dass böswillige Akteure die Abwehrmassnahmen bereits durchbrochen haben, was eine Abkehr von traditionellen Paradigmen darstellt, die auf blindem Vertrauen basieren. Die Umsetzung der ZTNA-Prinzipien wird somit zu einem Eckpfeiler der Sicherheitsstrategie, der auf Wachsamkeit, Überprüfung und Widerstandsfähigkeit beruht.

Praktische Schritte für die Implementierung einer robusten, ZTNA-, NIS2- und DORA-fähigen Architektur umfassen:

- Sichtbarkeit: Verstehen der Anwendungs- und Workload-Kommunikation.

- Segmentierung: Kontrolle der Remote-Verbindungen und lateralen Bewegungen.

- Überwachung: Nutzen von Analysen zur Erkennung von Bedrohungen.

Netzwerkbezogene Schutzanwendungen wie Firewalls und Intrusion-Prevention-Systeme (IPS) sind für die Erfüllung von Sicherheitsanforderungen sowohl in IT- als auch in OT-Umgebungen eine gute Grundlage. Da Angreifer jedoch zunehmend industrielle Bereiche ins Visier nehmen, wird die Fähigkeit zum Kommunikations-Monitoring, auch ohne Analyse von Datenpaketen (DPI) für industrielle Protokolle wie z.B. Modbus entscheidend.

Security Information and Event Management (SIEM)-Lösungen können zwar Protokolle von verschiedenen Anlagen sammeln, bieten aber meist keinen umfassenden Überblick über Netzwerk- und Host-Aktivitäten in OT-Umgebungen.

Die Netzwerkverteidigung dient somit als die entscheidende Massnahme, sowohl zum Endpunktschutz als auch als entscheidender Schritt bei der Entschärfung unentdeckter Schwachstellen. Der Endpunktschutz steht zudem in OT-basierten Produktionseinrichtungen aufgrund technischer Einschränkungen und Garantiebeschränkungen vor Herausforderungen, was dazu führt, dass viele Geräte ohne angemessenen Schutz arbeiten. Nur: Im Einklang mit den Grundsätzen der OT-Zero-Trust-Methode sollten die Benutzer jedem Produktionsgerät mit einem gesunden Misstrauen begegnen und von der Möglichkeit eines Cyberangriffs ausgehen. Daher ist eine konsequente Anwendung von Network-Security erforderlich, um die Sicherheit zu erhöhen und den potenziellen Schaden in OT-Umgebungen zu kontrollieren.

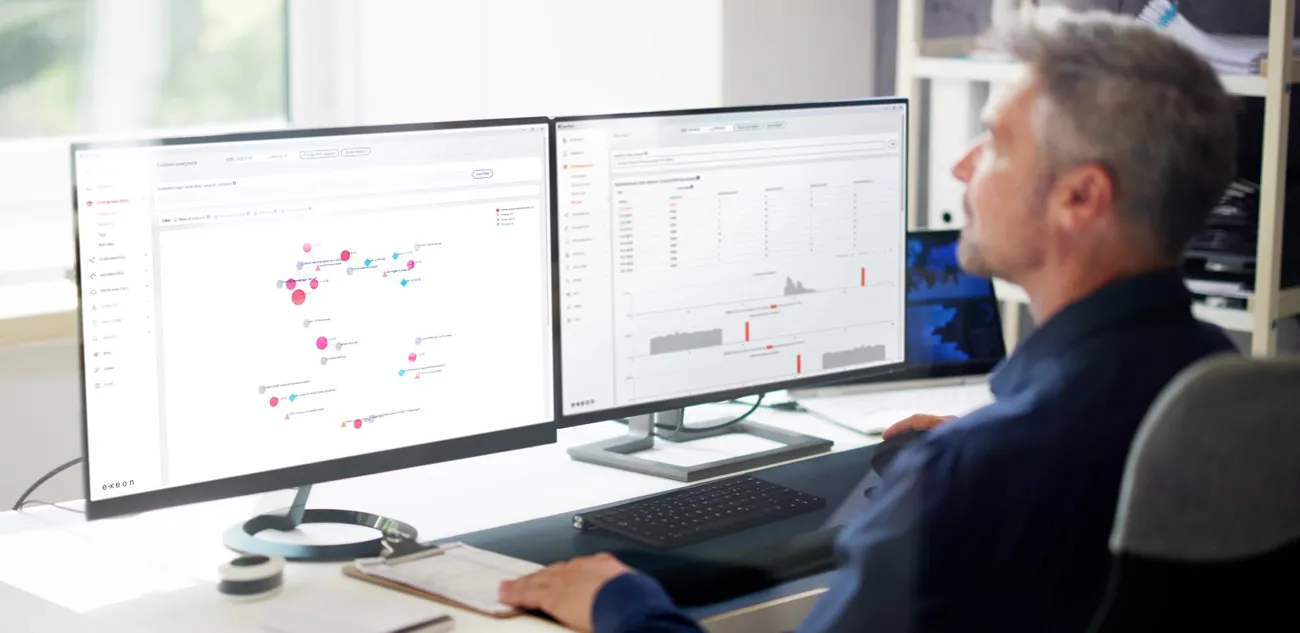

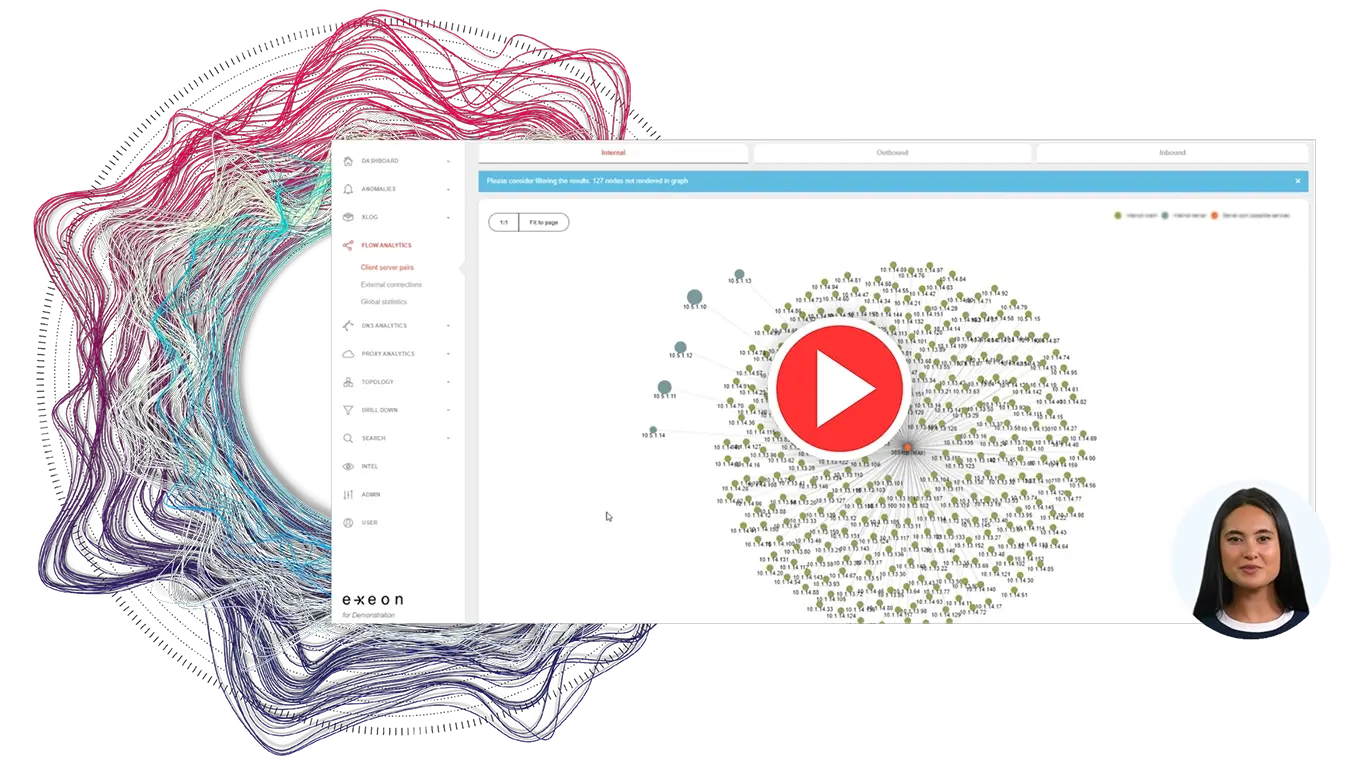

Wie ein KI-gestütztes Netzwerkerkennungs- und Reaktionssystem (NDR) wie ExeonTrace die Herausforderungen bei der (Mit-)Überwachung der OT-Sicherheit angeht und die Einhaltung von gewährleistet:

Ein NDR wie ExeonTrace nutzt Machine Learning, um Netzwerkbedrohungen zu erkennen und auf sie zu reagieren. Er stellt normale Muster im Netzwerkverkehr fest und identifiziert Abweichungen, die auf bösartige Aktivitäten hindeuten können. Während der meiste Netzwerkverkehr heute verschlüsselt ist, überwacht und analysiert ExeonTrace die Netzwerkkommunikation und nutzt KI und Machine Learning, um die Erkennung von Bedrohungen zu verbessern.

Dateien, die das Netzwerk durchqueren, sind oft verschlüsselt und können durch passive Überwachung nicht einfach entschlüsselt werden. ExeonTrace erkennt die Muster der Dateiübertragung im Netzwerk, selbst in verschlüsselten Umgebungen, indem es das Verhalten der Dateien analysiert, um die Transparenz und die Erkennung von Bedrohungen zu verbessern.

Herkömmliche NDR-Lösungen beruhen auf der Spiegelung des Datenverkehrs, was bei zunehmender Verschlüsselung, verteilten IO- und OT-Netzwerken und höheren Bandbreiten zu einer Herausforderung wird. ExeonTrace umgeht diese Einschränkung, indem es leichtgewichtige Protokolldaten analysiert, anstatt sich ausschliesslich auf die Spiegelung des Datenverkehrs zu verlassen. ExeonTrace sammelt Metadaten aus vorhandenen Netzwerkquellen (wie Switches und Firewalls), ohne dass dafür Hardware-Sensoren erforderlich sind. Und seine offene und zukunftssichere Architektur ermöglicht eine einfache Implementierung ohne grössere Änderungen an der bestehenden Infrastruktur.

ExeonTrace bietet umfassende Transparenz, effiziente Bedrohungserkennung und schnelle Reaktion auf Vorfälle und entspricht den Anforderungen von NIS2 und DORA, indem es IT-, Cloud- und OT-Netzwerke kontinuierlich überwacht. Es erkennt Anomalien, verhindert, dass sich Angreifer unbemerkt zwischen Umgebungen bewegen, und stärkt die allgemeine Cybersicherheit. Da keine Hardware-Appliances erforderlich sind, werden Bereitstellung und Wartung vereinfacht und Skalierbarkeit und Compliance sichergestellt.

Sehen Sie ExeonTrace in Aktion

Sind Sie bereit, NDR zu erleben und zu sehen, wie ExeonTrace Anomalien und potenzielle Cyber-Bedrohungen in Ihrem gesamten Netzwerk erkennen kann?

Author:

Klaus Nemelka

Product Marketing Manager

email:

klaus.nemelka@exeon.com

Share:

Published on:

22.05.2024