CISO-Herausforderung #8

Whitelisting Systeme im SIEMs ist riskant und unpraktisch

Analysten sollten SIEM-Abfragen nicht an Whitelisting-Systeme anpassen müssen, da Änderungen schwer nachzuvollziehen sind und die Gefahr besteht, dass Anwendungsfälle geschwächt werden.

Der Ansatz von Exeon

Wie Exeon diese CISO-Herausforderung angeht

- ExeonTrace verfügt über ein intuitives Whitelisting-Interface

- Whitelisting-Aktionen werden in einem Audit-Trail protokolliert

Vorteile für CISOs und Sicherheitsteams

Wie CISOs und Sicherheitsteams von Exeon’s Ansatz profitieren

- Die Arbeit von Sicherheitsanalysten wird effizienter

- Tool-Aktivitäten werden ständig nachverfolgt - und können bei Bedarf zurückgesetzt werden

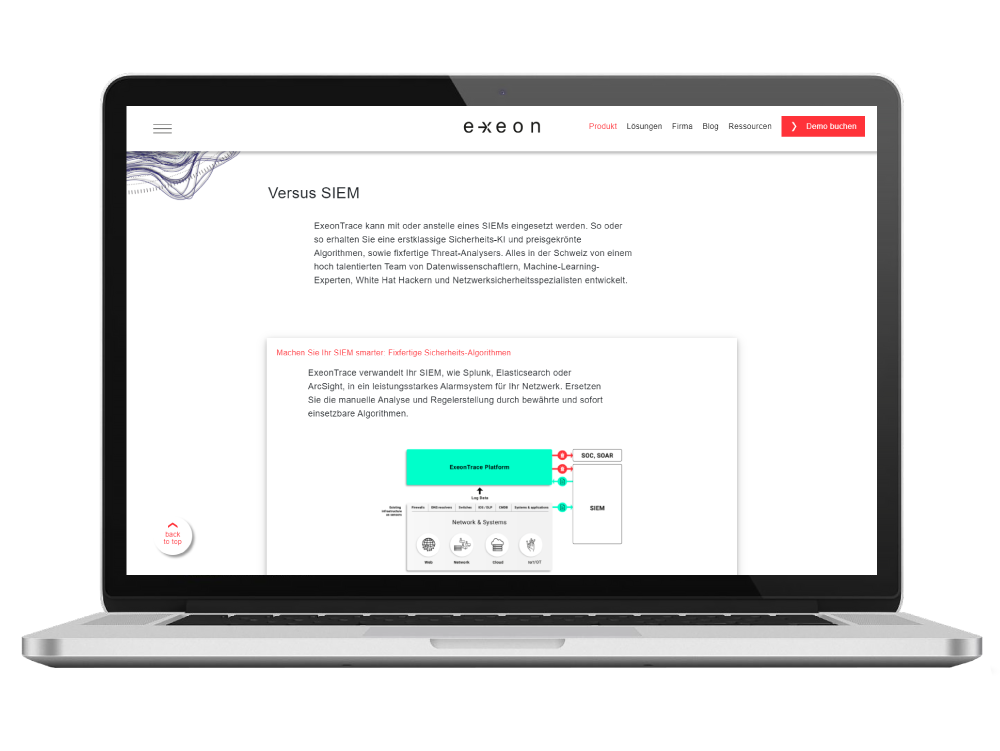

ExeonTrace vs. SIEM

NDR, der intelligentere Weg

ExeonTrace kann mit oder anstelle eines SIEMs verwendet werden. In beiden Fällen erhalten Sie erstklassige Sicherheits-KI und preisgekrönte Algorithmen in Kombination mit vorgefertigten threat analyzers, die in der Schweiz von einem hochtalentierten Team aus Datenwissenschaftlern, ML Experten, White-Hat-Hackern und Netzwerksicherheitsspezialisten entwickelt wurden.

Stehen Sie vor anderen Herausforderungen, auf welche wir nicht eingegangen sind?

Wir besprechen diese gerne persönlich mit Ihnen. Buchen Sie einfach eine Live-Demonstration von ExeonTrace.

Hauptvorteile von ExeonTrace

Umfassende Visibilität

Überwachung Ihres gesamten IT/OT Netzwerk, um schädliche Angriffsmuster und Schwachstellen (beeinträchtigte Dienste, Schatten-IT usw.) in Echtzeit zu identifizieren.

Keine Beeinträchtigung durch Verschlüsselung

Die Algorithmen werden durch verschlüsselte Dateninhalte nicht beeinträchtigt, da zur Erkennung von Angriffsmustern Metadaten Analyse verwendet wird, und nicht zur Deep Packet Inspection.

Leichtgewichtige Protokolldaten

Analyse von leichtgewichtigen Netzwerkprotokolldaten anstelle von Traffic Mirroring. Metadaten können aus vorhandenen Netzwerkquellen (Switches, Firewalls usw.) ohne Hardware-Sensoren exportiert werden.

Entwickelt in der Schweiz

Als etablierte Schweizer NDR-Lösung, die auf einem Jahrzehnt Forschung an der ETH Zürich basiert, halten wir ein hohes Mass an Innovation und Datenschutz aufrecht, was sich in unsere ExeonTrace-Plattform widerspiegelt.