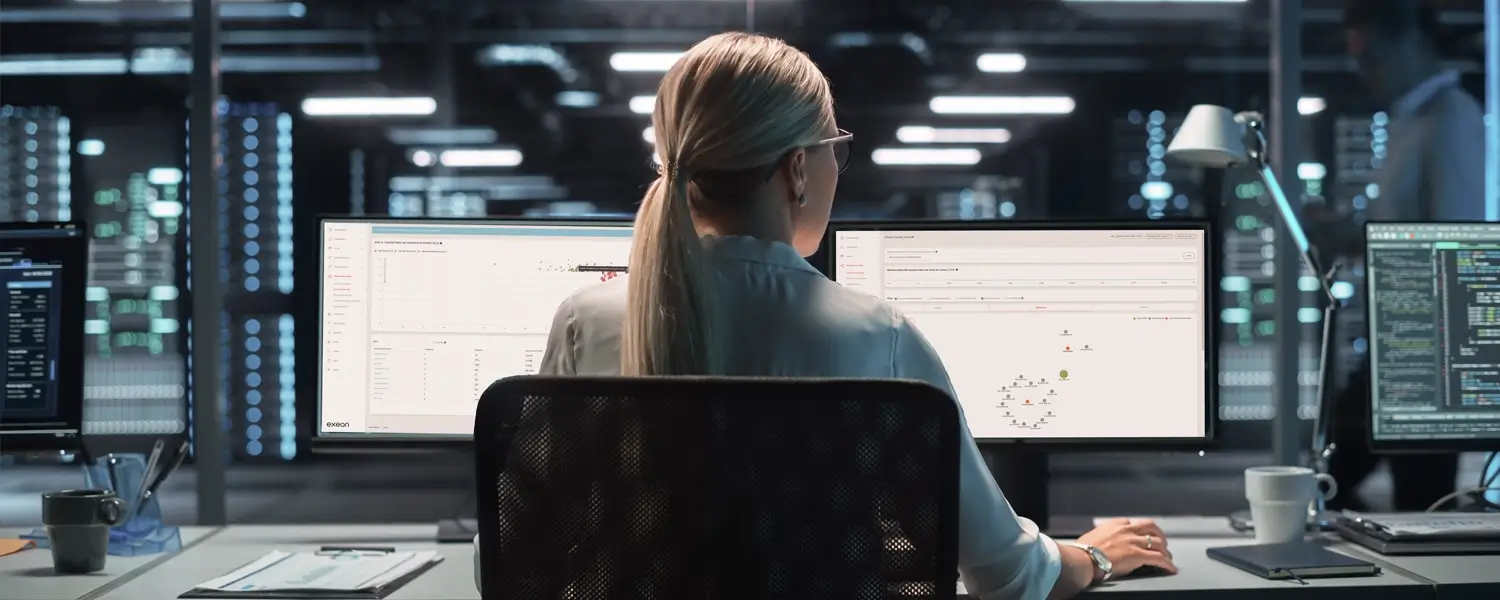

Erkennen Sie Bedrohungen, die Ihr SIEM und EDR übersehen — mit KI-gestütztem NDR

Unsere KI-gestützte NDR- und UEBA-Plattform bietet umfassende Transparenz, erkennt fortschrittliche Cyber-Bedrohungen in Echtzeit und ermöglicht eine rasche Schadensbegrenzung. Mit nahtloser Integration, Interoperabilität und fortschrittlichen Erkennungsmodellen stärken wir den Sicherheitsbetrieb und sorgen für Widerstandsfähigkeit.

Leistungsstarke KI

Unsere fortschrittlichen Erkennungstechniken basieren auf jahrelanger Erfahrung im Bereich des Red Teamings sowie auf zehn Jahren akademischer Forschung. Unsere Algorithmen nutzen Verhaltensanalysen und machen eine Deep Packet Inspection überflüssig.

Zukunftssicher

Dank seiner Metadatenanalyse bleibt Exeon von der rasanten Zunahme der Verkehrsverschlüsselung völlig unbeeinflusst. Die Plattform skaliert mit mehreren verteilten Appliances, die über ein zentrales Dashboard verwaltet werden, ohne dass Agenten oder Sensoren erforderlich sind.

100%ige Vertraulichkeit der Daten

Datenschutz hat bei uns höchste Priorität. Sie behalten die volle Kontrolle über Ihre sensiblen Daten, da Exeon selbstgehostet und wahlweise on-premises, in Ihrer Private Cloud oder Ihrem Public-Cloud-Tenant läuft.

Umfassende Sichtbarkeit

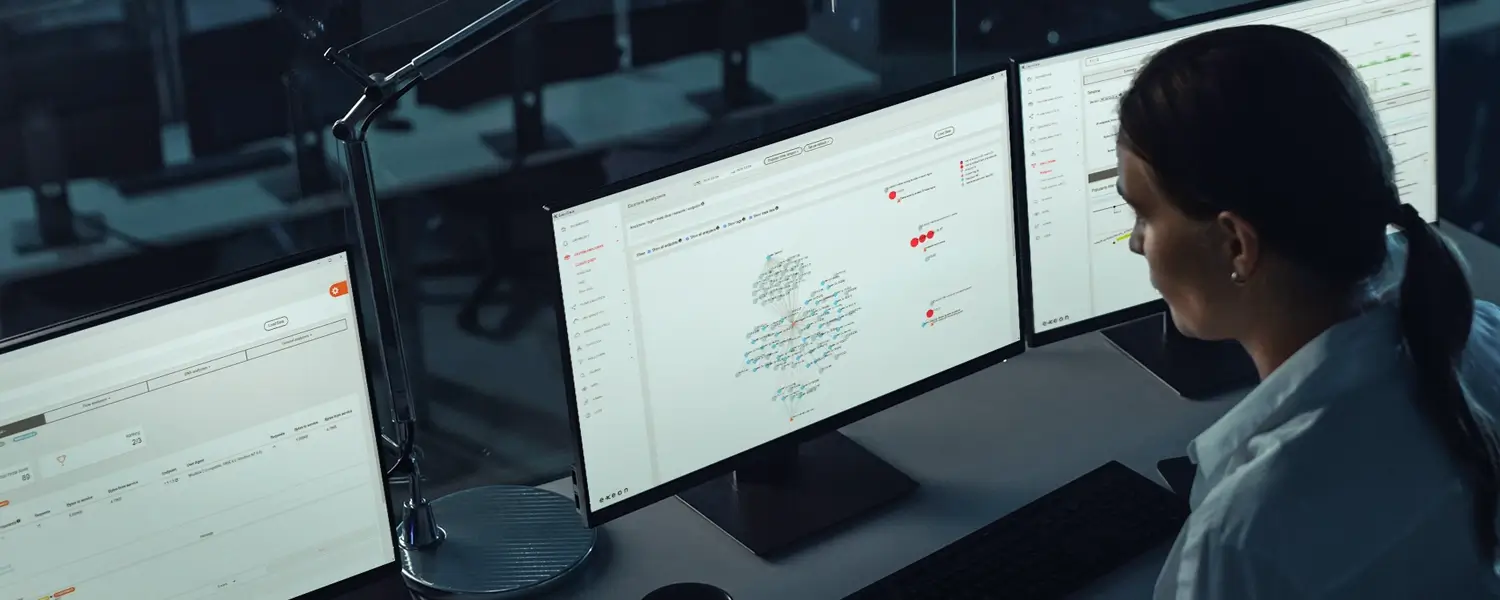

Verschaffen Sie sich einen umfassenden Überblick über Ihr gesamtes Netzwerk, um Schwachstellen, Bedrohungen und ungewöhnliche Aktivitäten frühzeitig zu erkennen und das Risiko unentdeckter Sicherheitsverletzungen zu verringern.

Die fortschrittlichste Technologie für die Sicherheitsanalyse

Exzellenz aus Überzeugung

Unsere fortschrittliche Sicherheitsplattform wurde weltweit für ihre innovativen und zukunftssicheren Funktionen ausgezeichnet und anerkannt.

Success Stories aus der Praxis

Erleben Sie, wie Exeon.NDR Ihr IT-Team mit Echtzeit-Netzwerkanalysen und KI-basierten Warnmechanismen unterstützt, um Bedrohungen frühzeitig zu identifizieren und zu neutralisieren – bevor Schaden entsteht. Unsere Experten stehen Ihnen gerne für vertiefende Fragen zur Verfügung.

CISO, SWISS International Airlines

"Als Schweizer Nationalairline treibt uns die Leidenschaft für aussergewöhnliche Leistungen im Sinne unserer Leitsätze an. Eine stabile und sichere IT ist die wichtigste Grundlage für einen exzellenten Kundenservice. Für die Sicherheit der SWISS IT setzen wir Exeon als zentrales Cybersecurity-Tool ein, das vollständig von unserem langjährigen Partner Reist Telecom AG verwaltet wird. Eine perfekte Kombination und Lösung, um unser Netzwerk zu überwachen und Anomalien schnell zu erkennen."

Leiter IT-Sicherheit, PostFinance AG

"PostFinance hat sich wegen der offenen und zukunftsfähigen Architektur für Exeon.NDR entschieden. Dank der Möglichkeit, auf Hardware Sensoren zu verzichten und der Kontrolle über die Datenflüsse musste PostFinance keine grossen Änderungen an der bestehenden Infrastruktur vornehmen. Die Zusammenarbeit mit den kompetenten, technisch hochstehenden Exeon Mitarbeitenden hat überzeugt."

CEO & Gründer, Planzer

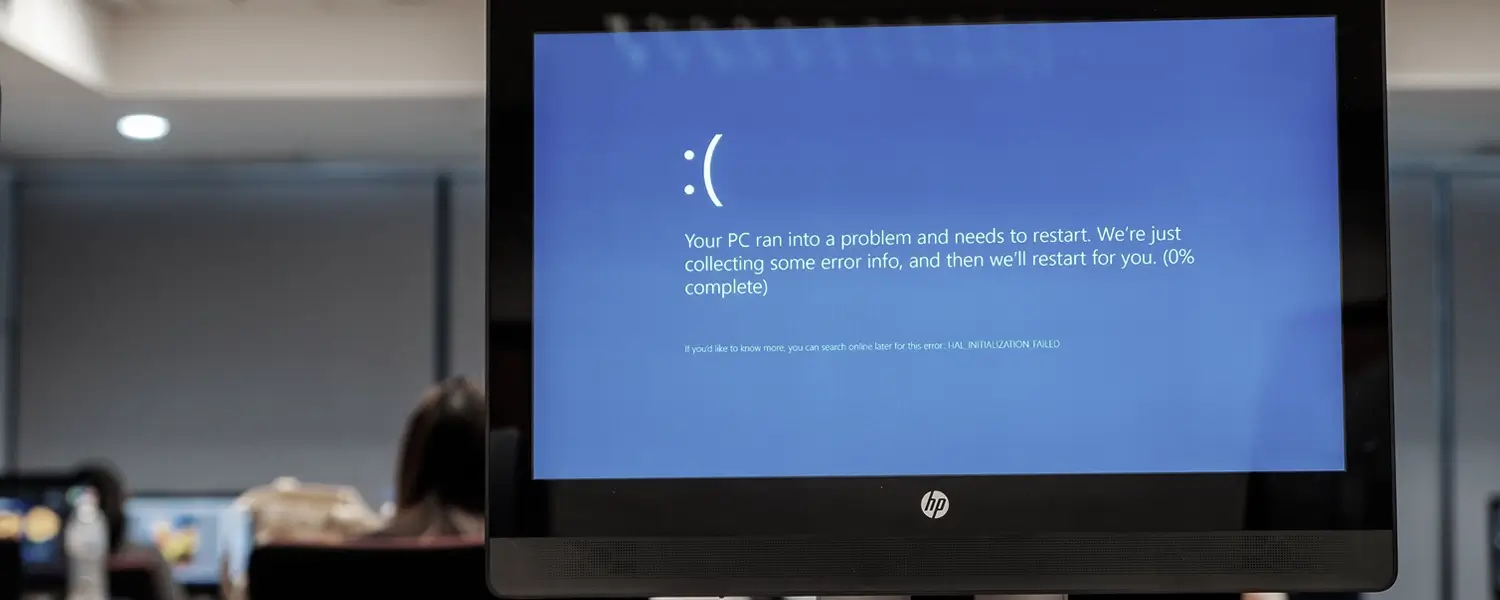

"Als CEO und Inhaber einer eng getakteten Logistikfirma kann ich mir Systemausfälle wegen Cybervorfällen nicht leisten. Mit Exeon.NDR haben wir bei Planzer eine Schweizer Lösung gefunden, um unser Netzwerk zu überwachen und Cyberbedrohungen frühzeitig zu erkennen."

ICT-Projektleiter, WinGD

"Exeon bietet uns einen vollständigen Einblick in unsere Netzwerkdatenströme und erkennt automatisch verdächtiges Verhalten. Dank der KI-Algorithmen erkennen wir potenzielle Cyber-Bedrohungen sofort und können schnell und effizient reagieren. So verhindern wir, dass sich Angreifer unbemerkt in unseren Systemen bewegen, in die Infrastruktur eindringen oder bestehende Sicherheitsmassnahmen umgehen."

Direktor der Cybersicherheitsforschung, KuppingerCole

"Die Management- und Analystenschnittstellen sind intuitiv und können den Kunden wichtige Erkenntnisse liefern. Der Ansatz von Exeon zur Datenaufbewahrung hilft den Kunden, die Daten zur Einhaltung gesetzlicher Vorschriften lokal zu halten und die Kosten für die langfristige Speicherung zu reduzieren, indem nur die Ereignis-Metadaten aufbewahrt werden. Die Lösung unterstützt die wichtigsten Standards für den Austausch von Bedrohungsinformationen."

Netzwerk- und Sicherheitsingenieur, Solothurner Spitäler

"Exeon ist unser Cybersicherheits-Alarmsystem, das uns bei Netzwerkanomalien alarmiert. Die intuitive Benutzeroberfläche der Plattform hat uns überzeugt – ein Werkzeug, das unsere Daten und unser Netzwerk zuverlässig überwacht und sichert."

So funktioniert es

Ein Überblick über die Reise des Exeon-Kunden zu erhöhter Cybersicherheit.

01Kontakt aufnehmen

Sehen Sie sich die Videos zur Bedrohungserkennung von Exeon.NDR an oder vereinbaren Sie einen Termin für eine Demo, um mit unseren Netzwerksicherheitsexperten zu sprechen und die Sicherheitsanalyseplattform von Exeon kennenzulernen. Erstellen Sie gemeinsam mit uns einen Implementierungsplan für unsere Lösung, in dem wir Preise, Bereitstellung und Zeitpläne transparent besprechen, um Ihre Anforderungen mit unseren Fähigkeiten in Einklang zu bringen.

02Einfache Installation

Setzen Sie Exeon in wenigen Minuten als virtuelle Maschine auf und verbinden Sie es mit Ihren bestehenden Datenquellen – ganz ohne Agenteninstallation oder Änderungen an Ihrer Netzwerktopologie. Erhalten Sie sofort vollständige, Echtzeit-Transparenz über alle Traffic-Flows und Anomalien in Ihren IT- und OT-Umgebungen – ohne laufende Betriebsprozesse zu beeinträchtigen.

03Erkenntnisse, die die Augen öffnen

Durch die vollständige Sichtbarkeit aller Geräte und Kommunikationsflüsse im Netzwerk zeigt Exeon, was tatsächlich in Ihrer Umgebung passiert. Beseitigen Sie Blindspots, entdecken Sie veraltete Assets und Protokolle, reduzieren Sie False Positives – und konzentrieren Sie sich auf die wirklich relevanten Bedrohungen.

04Sofortiger und dauerhafter Schutz

Unsere supervised Algorithmen bieten vom ersten Tag an Schutz vor bekannten und unbekannten Bedrohungen. Bereits nach wenigen Tagen analysieren zusätzlich unsupervised Modelle automatisch das normale Verhalten in Ihrem Netzwerk. Schon eine kurze Lernphase genügt, um Muster zu erkennen – mit jeder weiteren Analyse wird die Erkennungsrate besser. So entdeckt Exeon auch versteckte Anomalien und Abweichungen, die herkömmliche Lösungen übersehen würden.

Exeon.NDR erleben

Wir haben uns der Datenhoheit und der Vertraulichkeit verschrieben und sorgen für höchste Compliance, damit Sicherheitsteams jede Herausforderung mit Zuversicht meistern können. Sind Sie bereit?

Marktvergleich

Exeon macht Deep Packet Inspection (DPI) mit metadatenbasierter Analyse überflüssig und bietet kontinuierliche Transparenz in lokalen, virtuellen und Cloud-Netzwerken - völlig unaufdringlich, ohne Agenten und ohne Hardware-Appliances.

Kapazitäten

Ressourcenschonende Analyse ohne Port Mirroring oder dedizierte Sensoren

Verschlüsselungsunabhängige Sicherheitsanalytik auf Basis von Netzwerkmetadaten

Umfassende Netzwerktransparenz über alle Segmente hinweg – nicht auf Core-Traffic beschränkt

Hochskalierbare ML-Algorithmen für verhaltensbasierte Anomalieerkennung

Komplette Datenverarbeitung On-Premise möglich – volle Datenhoheit & Compliance

Exeon

Vectra

Darktrace

ExtraHop

Branchen, in denen Exeon erfolgreich im Einsatz ist

Finanzen

Von gesetzlichen Anforderungen bis hin zu On-Prem- und Air-Gapped-Bereitstellung und 100%igem Datenschutz.

Maschinenbau und Industrie

Sensorlose Erkennung in konvergenten IT/IIoT-Umgebungen - einschließlich älterer OT-Geräte - gewährleistet eine kontinuierliche Überwachung ohne Ausfallzeiten.

Logistik und Transport

Sichere und gesetzeskonforme Logistik- und Transportvorgänge mit nahtloser globaler Bereitstellung für stark verteilte Netzwerke.

Öffentlicher Sektor

Unterstützung von Regierungsorganisationen beim Schutz hochsensibler Daten durch die Nutzung von Metadateneinblicken für eine solide Überwachung, Flexibilität und Einhaltung von Datenschutzbestimmungen.

Gesundheitswesen

Der sensorlose Schutz, der flexibel vor Ort oder in der Cloud eingesetzt werden kann, gewährleistet den Schutz der Patientendaten ohne DPI für die Einhaltung von Vorschriften und eine präzise Erkennung von Bedrohungen, selbst bei nicht agentenfähigen medizinischen Geräten.

Einige der vielen Branchen, in denen Exeon erfolgreich ist

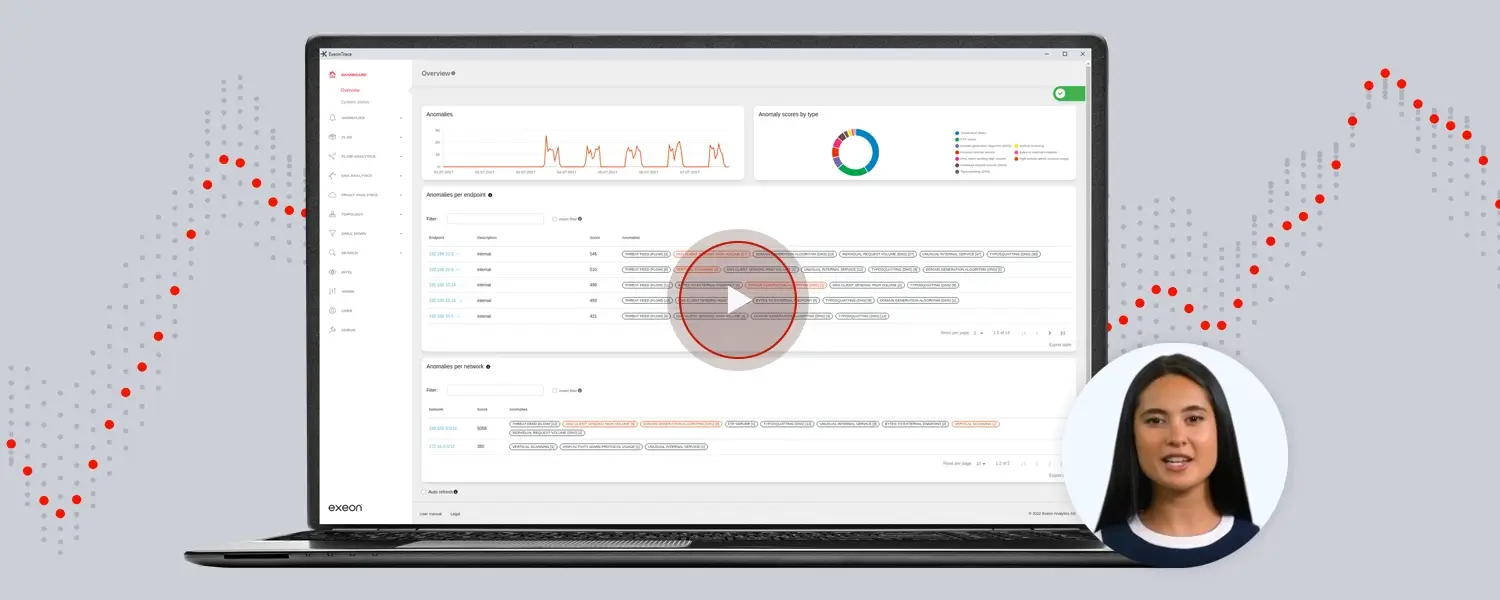

Exeon in Aktion

Erfahren Sie, wie unsere zukunftsweisenden Analysen Sicherheits-Teams zu mehr Präzision, Geschwindigkeit und Effizienz verhelfen.

Geführte Bedrohungserkennungstour

NIS2, DORA & KRITIS Leitfaden

Checkliste zur Einhaltung von DORA

NIS2 Use Case: Maschinenbau

KI gegen fortgeschrittene Bedrohungen

Use Case: Öffentlicher Sektor

Einblicke von unseren Sicherheitsexperten

Klarheit im Cyber-Dschungel: Fachbeiträge unserer Vordenker im Bereich KI-gestützter Cybersicherheit.

Buchen Sie eine kurze, unkomplizierte Demo.

Vereinbaren Sie noch heute einen Termin für eine Demo, und entdecken Sie, wie fortschrittliche Netzwerksicherheit auf nahtlose Compliance und Swiss Excellence trifft.