Das Rauschen der Netzwerkanalyse durchdringen

Exeon vs. ExtraHop

Eigenschaften

Maschinelles Lernen

Exeon

ExtraHop

Warum Exeon die gewählte Plattform ist

Exeon bietet transparente, erklärbare KI mit deutlich weniger Fehlalarmen und gewährleistet so verwertbare Erkenntnisse. Hier sehen Sie, wie die Schweizer Exzellenz das Spiel verändert.

Extrem leichte Protokollanalyse

Während ExtraHop auf dedizierte Sensoren für die Verkehrsspiegelung zurückgreift, benötigen wir keine zusätzliche Hardware für mehr Skalierbarkeit und Kosteneffizienz.

Die Analyse der Metadaten macht's möglich

Exeon.NDR bleibt von der Verschlüsselung unbeeinflusst und bietet vollständige Netzwerktransparenz. Keine Einschränkungen bei der Verarbeitung verschlüsselter Daten.

Zukunftssicheres maschinelles Lernen

Vergessen Sie Hardware-Beschränkungen - unser fortschrittliches ML ermöglicht die Erkennung komplexer Bedrohungen, selbst der raffiniertesten.

Führungspersönlichkeiten, die Exeon vertrauen

Leiter IT-Sicherheit, PostFinance AG

"PostFinance hat sich wegen der offenen und zukunftsfähigen Architektur für Exeon.NDR entschieden. Dank der Möglichkeit, auf Hardware Sensoren zu verzichten und der Kontrolle über die Datenflüsse musste PostFinance keine grossen Änderungen an der bestehenden Infrastruktur vornehmen. Die Zusammenarbeit mit den kompetenten, technisch hochstehenden Exeon Mitarbeitenden hat überzeugt."

CEO & Gründer, Planzer

"Als CEO und Inhaber einer eng getakteten Logistikfirma kann ich mir Systemausfälle wegen Cybervorfällen nicht leisten. Mit Exeon.NDR haben wir bei Planzer eine Schweizer Lösung gefunden, um unser Netzwerk zu überwachen und Cyberbedrohungen frühzeitig zu erkennen."

Direktor der Cybersicherheitsforschung, KuppingerCole

"Die Management- und Analystenschnittstellen sind intuitiv und können den Kunden wichtige Erkenntnisse liefern. Der Ansatz von Exeon zur Datenaufbewahrung hilft den Kunden, die Daten zur Einhaltung gesetzlicher Vorschriften lokal zu halten und die Kosten für die langfristige Speicherung zu reduzieren, indem nur die Ereignis-Metadaten aufbewahrt werden. Die Lösung unterstützt die wichtigsten Standards für den Austausch von Bedrohungsinformationen."

Stärkung der Sicherheitsteams weltweit

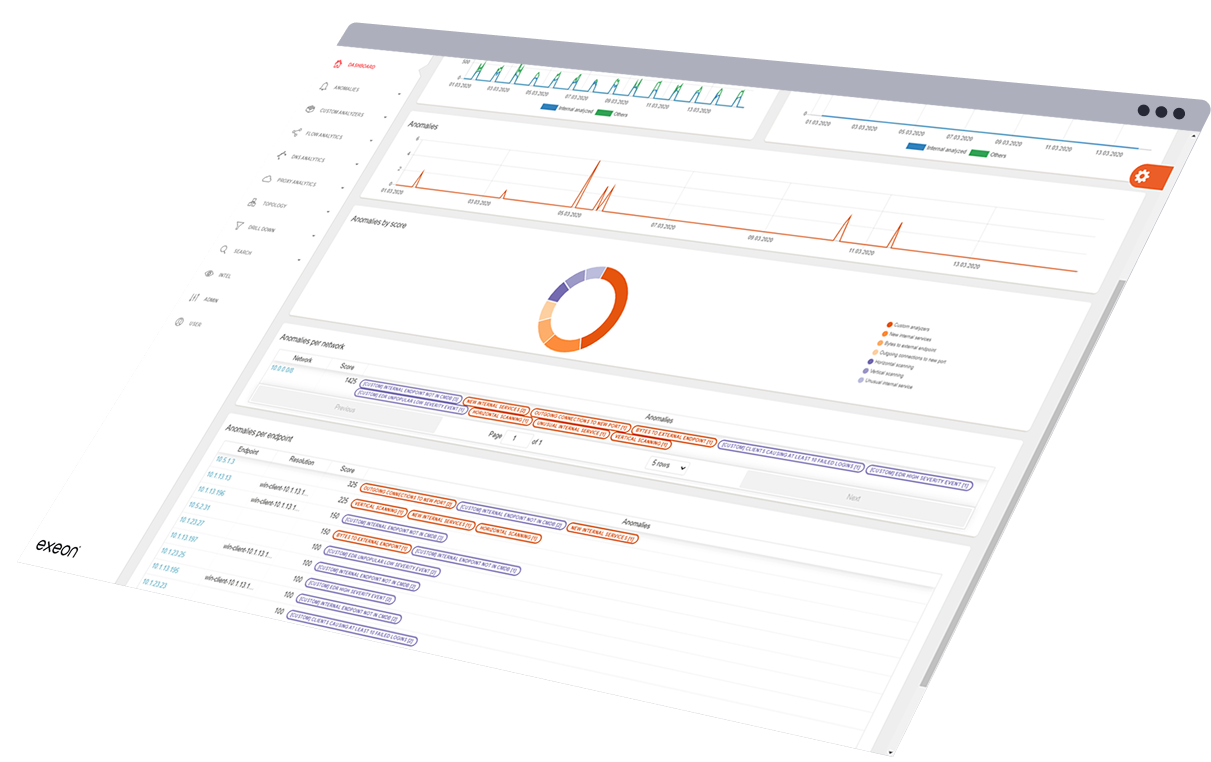

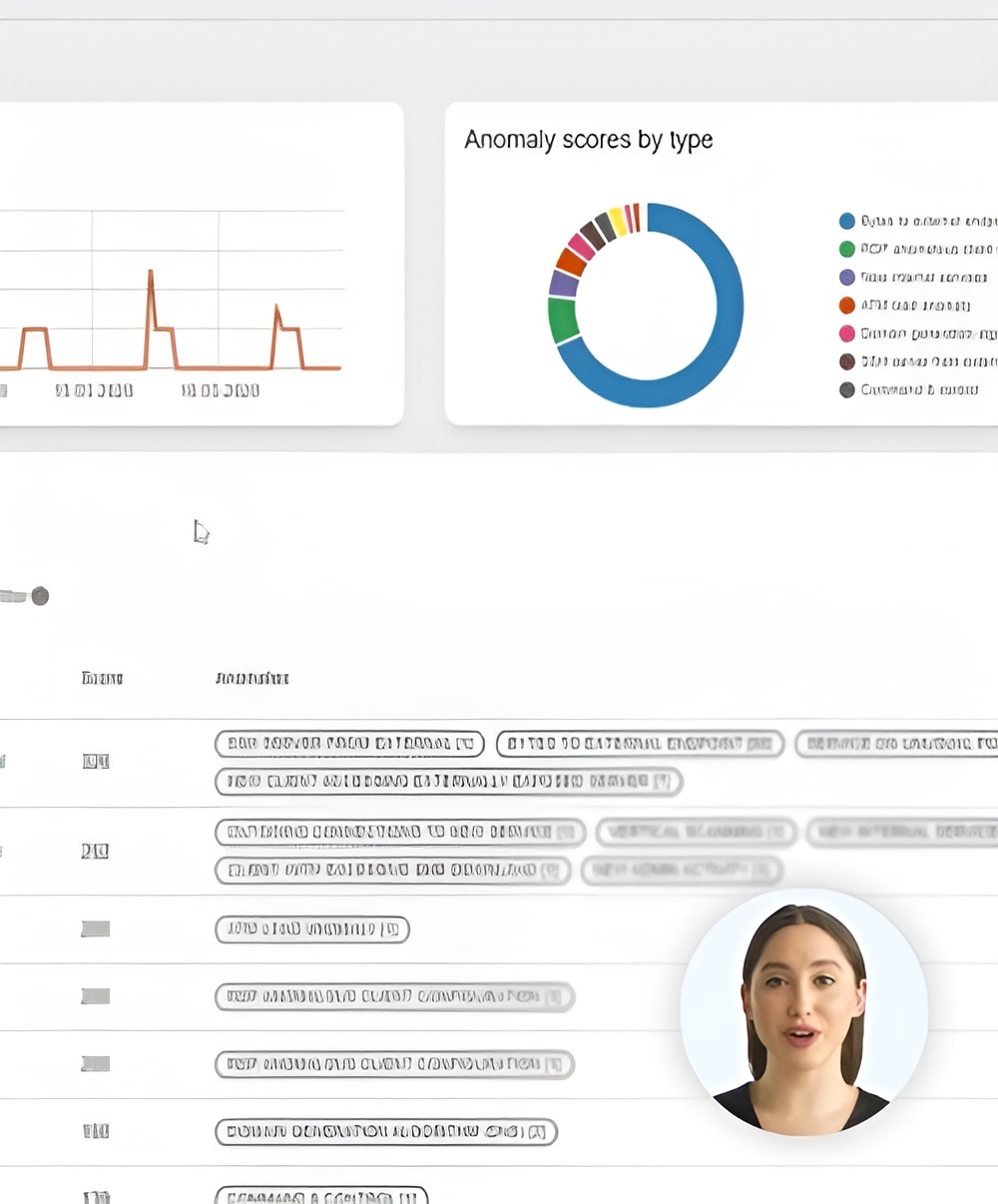

Exeon.NDR in Aktion

Sehen Sie selbst, wie unsere KI-gesteuerte, verschlüsselungsagnostische Technologie Transparenzlücken schließt, die andere Sicherheitstools hinterlassen - sehen Sie sich unsere use cases an.

Wie KI bei der Bedrohungsanalyse hilft

Weniger Fehlalarme mit AI

Bereitstellung vor Ort oder in der Cloud

Geführte Bedrohungserkennungstour

Ihre DORA-Checkliste

PostFinance Use Case

DORA, NIS2 & KRITIS Leitfaden

DORA Use Case

APTs erkennen: Finanz-Edition

Überwachung von Geldautomaten

NIS2 Compliance Checkliste

NIS2, DORA & KRITIS Leitfaden

Checkliste zur Einhaltung von DORA

DORA Banking Use Case

NIS2 Use Case: Maschinenbau

Use Case: Bank in Deutschland

Success Story: Logistik

Exeon.NDR für IT, OT & IoT

Success Story: Bankwesen

Use Case: Maschinenbau & NIS2

Success Story: Schweizer Spitäler

Use Case: Gesundheitswesen & Compliance

Zero Trust im Finanzsektor

Erfüllung der besonderen Bedürfnisse von OT

Von Patientendaten bis zur Einhaltung gesetzlicher Vorschriften

Anwendungen im Finanzsektor

Für die industrielle Welt gemacht

Sichere Patientendaten und Compliance

Öffentliche Sicherheit, Schutz privater Daten

KI gegen fortgeschrittene Bedrohungen

Globaler Hersteller WinGD