In den letzten Jahren sind Eindringversuche sehr häufig geworden, und praktisch jede Woche werden Unternehmen von groß angelegten Cyberangriffen heimgesucht. Bedrohungsakteure versuchen ständig, in Unternehmensnetzwerke einzudringen und Geschäftswerte zu gefährden. Um einen Einbruch zu verhindern, setzen viele Unternehmen Intrusion Prevention Systems (IPS) ein.

Um Bedrohungen zu erkennen und zu verhindern, stützen sich diese Lösungen auf eine signaturbasierte Erkennung, die eine automatische Erkennung von Eindringlingen ermöglicht. Dieser Ansatz kann jedoch zu verschiedenen blinden Flecken und Schwachstellen im Netzschutz führen. Network Detection and Response (NDR) kann diese Nachteile für einen zuverlässigeren und ganzheitlichen Schutz vor Angriffen überwinden.

Intrusion Prevention Systeme: Arbeitsabläufe und Beschränkungen

Ein IPS kann Bedrohungen erkennen und aktiv blockieren. Dazu nutzt es eine Signaturdatenbank mit bekannten Cyber-Bedrohungen. Diese vorprogrammierten Signaturen helfen den Sicherheitsverantwortlichen, Angriffe innerhalb des Netzwerks zu erkennen und zu verhindern. Folglich kann ein IPS ein integraler Bestandteil der Cyberabwehrstrategie eines Unternehmens sein.

Der Ansatz hat jedoch auch einige Einschränkungen. Zum einen kann das IPS nur Angriffe erkennen und verhindern, für die es bereits Signaturen gibt. Dies ist problematisch, da das System keine Zero-Day-Schwachstellen erkennen kann, die häufig für die verheerendsten Cyberangriffe verantwortlich sind. Ein bekanntes Beispiel ist der Zero-Day-Angriff aus dem Jahr 2021, bei dem Angreifer eine Schwachstelle in SolarWinds Serv-U-Produkten zur Remote-Code-Ausführung ausnutzten und mehrere Monate lang unentdeckt blieben. In solchen Fällen ist IPS ineffektiv und somit eine unzuverlässige Sicherheitsmaßnahme.

IPS ist auch für die Analyse des verschlüsselten Netzverkehrs ungeeignet. Nach Angaben der Agentur der Europäischen Union für Cybersicherheit macht der verschlüsselte Datenverkehr bereits 70-90 % aller geladenen HTTPS-Seiten im Internet aus, wobei die Tendenz von Jahr zu Jahr steigt. Die Einführung von Verschlüsselung schützt die Vertraulichkeit und Integrität sensibler Geschäftsdaten.

Auf der anderen Seite kann der signaturbasierte Erkennungsansatz von IPS und anderen Lösungen nicht auf verschlüsselte Nutzdaten angewendet werden, um Eindringversuche zu erkennen und zu verhindern. Um diese Einschränkung zu überwinden, müsste die Firewall den gesamten Datenverkehr entschlüsseln, was zu einer Vielzahl weiterer Sicherheitsprobleme führen kann.

Außerdem generieren IPS-Lösungen in der Regel einzelne Warnungen für jede Bedrohung. Sie kombinieren diese Warnungen nicht, um ein "Gesamtbild" der Bedrohungslandschaft zu erstellen, was es für Sicherheitsteams schwierig macht, eine echte Bedrohung von falschen Warnungen zu unterscheiden.

Darüber hinaus kann IPS nicht definitiv erfassen, ob ein Alarm auf einen tatsächlichen Angriffsvektor hinweist und eine echte Bedrohung für das Unternehmen darstellt. Diese Einschränkung kann die Reaktionszeit erheblich beeinträchtigen und Angreifern einen Vorsprung verschaffen, um in das Unternehmen einzudringen.

Wie NDR die Beschränkungen von IPS für eine zuverlässigere Intrusion Detection beseitigt

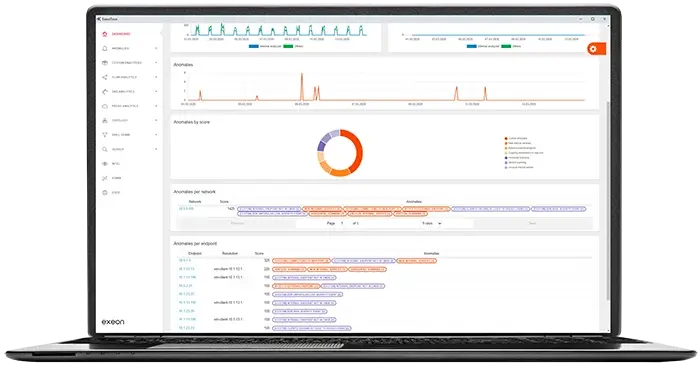

Im Gegensatz zu IPS verlassen sich NDR-Systeme nicht auf signaturbasierte Intrusion Detection und Prevention. Stattdessen verwenden sie fortschrittliche Analyseprotokolle und Algorithmen für maschinelles Lernen, um die Netzwerkkommunikation nahezu in Echtzeit zu untersuchen. Durch die kontinuierliche Analyse des Rohdatenverkehrs erstellen sie eine Basislinie des "normalen" Netzwerkverhaltens. Wenn sie verdächtigen Datenverkehr entdecken, lösen sie Warnungen aus, die auf eine potenzielle Bedrohung innerhalb der Netzwerkumgebung hinweisen.

Da ein NDR-Tool bei der Erkennung von Bedrohungen nicht auf vorprogrammierte Signaturen angewiesen ist, kann es anomalen Netzwerkverkehr und unbekannte Bedrohungen erkennen, die von herkömmlichen Tools wie IPS und IDS oft übersehen werden. Darüber hinaus können NDR-Lösungen unbekannte Zero-Day-Angriffe erkennen, für die noch keine Signaturen existieren.

Exeon.NDR ist beispielsweise eine KI-Sicherheitsplattform, die über ein ML-Modell verfügt, das den Domain Generation Algorithm (DGA) erkennen kann, der im SolarWinds Sunburst-Angriff von 2020 verwendet wurde, sowie neuartige Malware, für die noch keine Signaturen verfügbar sind. Herkömmliche IPS-Tools können diese fortschrittlichen Erkennungsfunktionen nicht bieten.

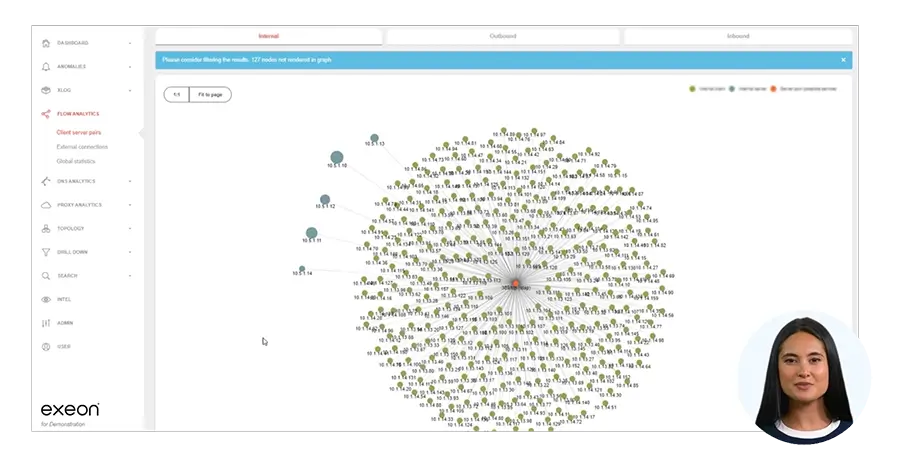

Darüber hinaus kombinieren und differenzieren NDR-Lösungen zwischen Erkennungswarnungen sowohl zeitlich als auch räumlich mit weniger Fehlalarmen. Dies ermöglicht es dem Sicherheitspersonal, bösartiges Verhalten zu erkennen und unmittelbare Bedrohungen zu identifizieren, die unter dem Radar von IPS bleiben würden. Wenn zum Beispiel ein Client durch versuchte administrative Aktivitäten plötzlich hohe Datenmengen überträgt, könnte dies ein Hinweis auf eine Bedrohung sein, die untersucht werden sollte. NDR unterstützt solche Untersuchungen, da es nicht einfach nur einzelne Warnmeldungen generiert, sondern ein ganzheitlicheres Bild der Bedrohungslandschaft erstellt.

Darüber hinaus sind NDR-Lösungen, die auf der Analyse von Metadaten basieren, wie die Lösung von Exeon, in der Lage, die gesamte Netzwerkkommunikation zu untersuchen, auch wenn sie verschlüsselt ist.

Herkömmliche NDR-Anbieter, die sich auf Deep Packet Inspection verlassen, sowie IPS/IDS sind nicht in der Lage, verschlüsselte Nutzdaten zu analysieren, so dass sie für einen großen Teil des Netzwerkverkehrs blind sind. Da viele Bedrohungsakteure Verschlüsselung in ihren Angriffsprotokollen verwenden, ist dies ein großer Nachteil für ihre Netzwerkschutzfunktionen.

Schließlich bewahren NDR-Lösungen ein Archiv vergangener Aktivitäten auf, um die Netzwerkforensik und die Untersuchung von Vorfällen zu ermöglichen. Wenn ein Unternehmen also überprüfen möchte, ob ein Client mit einer Sicherheitslücke infiziert ist, können die Sicherheitsteams einfach die Aktivitäten des Clients scannen, die von ihren Servernetzwerken ausgehen. Folglich können Untersuchungen durchgeführt werden, um das erneute Auftreten eines Sicherheitsvorfalls zu verhindern.

Fazit

Während IPS bekannte Angriffe erkennen und Unternehmen in die Lage versetzen kann, einige Netzwerkschwachstellen automatisch zu beseitigen, können NDR-Lösungen dabei helfen, ausgefeiltere und noch unbekannte Angriffe zu erkennen und darauf zu reagieren. Wenn das IPS versagt oder es einem Angreifer gelingt, in das Netzwerk einzudringen, ermöglicht eine NDR-Lösung eine schnellere Erkennung und effizientere Bedrohungsjagd.

Die NDR-Lösung Exeon.NDR bietet einen besseren Einblick in das gesamte Unternehmensnetzwerk und kann sogar noch unbekannte Cyber-Bedrohungen erkennen. Damit ist sie ein wichtiges Werkzeug für Sicherheitsteams, um verschiedene Angriffsmuster zu erkennen, selbst wenn der Datenverkehr verschlüsselt ist. Darüber hinaus kann der Bedrohungsbewertungsmechanismus der Plattform problemlos IPS/IDS-Erkennungsereignisse integrieren, um Unternehmen einen umfassenden und kontinuierlichen Schutz vor Angreifern zu bieten.

Sehen Sie sich unsere kurzen Demovideos an, um zu erfahren, wie Exeon Ihre Organisation widerstandsfähiger gegen Cyberangriffe machen kann.