Hochskalierbare und datenschutzkonforme Analyse von Nutzerverhalten und Entitäten (UEBA)

Moderne Angreifer brechen nicht mehr ein – sie loggen sich ein. Gestohlene oder missbräuchlich genutzte Zugänge sind heute die Hauptangriffsvektoren. Klassische Sicherheitslösungen erkennen diese Bedrohungen oft zu spät oder gar nicht.

Mit Exeon.UEBA erkennen Sie verdächtige Aktivitäten frühzeitig über alle Identitäten und Anwendungen hinweg – und das bei voller Datensouveränität.

Warum UEBA heute wichtig ist

Identität ist die neue Angriffsfläche

Angreifer verwenden zunehmend gültige Anmeldedaten anstelle von technischen Exploits. Kompromittierte Konten, missbräuchlich verwendete Berechtigungen und automatisierte Agenten ermöglichen eine unbemerkte Infiltration – oft versteckt in normalen Aktivitäten. Herkömmliche Tools haben Schwierigkeiten, legitimen Zugriff von böswilligem Verhalten zu unterscheiden.

Moderne Umgebungen erfordern einen anderen Sicherheitsansatz.

Cloud-Dienste, SaaS-Plattformen und verschlüsselte Verbindungen haben die Wirksamkeit von Deep Packet Inspection und sensorbasierter Überwachung verringert. Protokolle sind nun die zuverlässigste Informationsquelle, und zu ihrer Interpretation ist eine Verhaltensanalyse erforderlich.

Fragmentierte Sichtbarkeit hinterlässt tote Winkel

Viele Unternehmen überwachen nur eine Handvoll Standardanwendungen wie Entra ID, während unternehmensspezifische Anwendungen, Legacy Systeme und geschäftskritische Plattformen weitgehend unbeobachtet bleiben. Angreifer nutzen diese Lücken aus, indem sie auf übersehene Identitäten und Systeme abzielen – sei es durch gestohlene Anmeldedaten oder Insider Missbrauch.

Verhalten offenbart Gefahren, die sonst übersehen werden

Das Erkennen von Abweichungen in Reihenfolge, Zeitpunkt, Kontext und Zugriffsmustern ist heute die effektivste Methode, um identitätsbasierte Angriffe frühzeitig zu erkennen. Moderne UEBA-Lösungen bieten diese Möglichkeit für die gesamte Umgebung – unabhängig von Benutzern, Plattformen und Datenmengen.

Warum Exeon.UEBA?

Einfach zu integrierende Verhaltensanalysen für Identitäten, Anwendungen und Daten

Einheitliche Transparenz über Identitäten und Anwendungen hinweg

Überwachen Sie alle Benutzer, Entitäten, Anwendungen, APIs, KI-Agenten und Legacy Systeme.

Flexibles Log Onboarding für jede Anwendung

Standardisierte Logdaten Modellierung ermöglicht die schnelle Integration von SaaS-, On-Prem- und unternehmensspezifischen Anwendungen.

Effiziente Logdatenverarbeitung für geringeres Volumen und Kosten

Deduplizierung, Komprimierung und Normalisierung reduzieren das Logdatenvolumen und die SIEM-Kosten und verbessern gleichzeitig die Erkennungseffizienz.

Echtzeit Datenverarbeitung für sofortige Erkennung

Eine leistungsstarke streambasierte Analyse-Engine, die selbst bei Milliarden von Datenpunkten sofortige Warnmeldungen ausgibt.

Doppelte Erkennung: Experten Use Cases + adaptive KI

Von Experten entwickelte Logik wird mit lernfähigen KI-Modellen kombiniert, um selbst kleinste Anomalien mit hoher Genauigkeit zu erkennen.

Datenschutz an erster Stelle, souveräne Bereitstellung

Integrierte Anonymisierung und Verschlüsselung mit vollständigen On-Prem- oder Air-Gapped-Bereitstellungsoptionen gewährleisten Datenhoheit und DSGVO-konforme Analysen.

Die All-in-One -Plattform für Verhaltensanalysen für Identitäten, Anwendungen und Daten

Warum Exeon.UEBA?

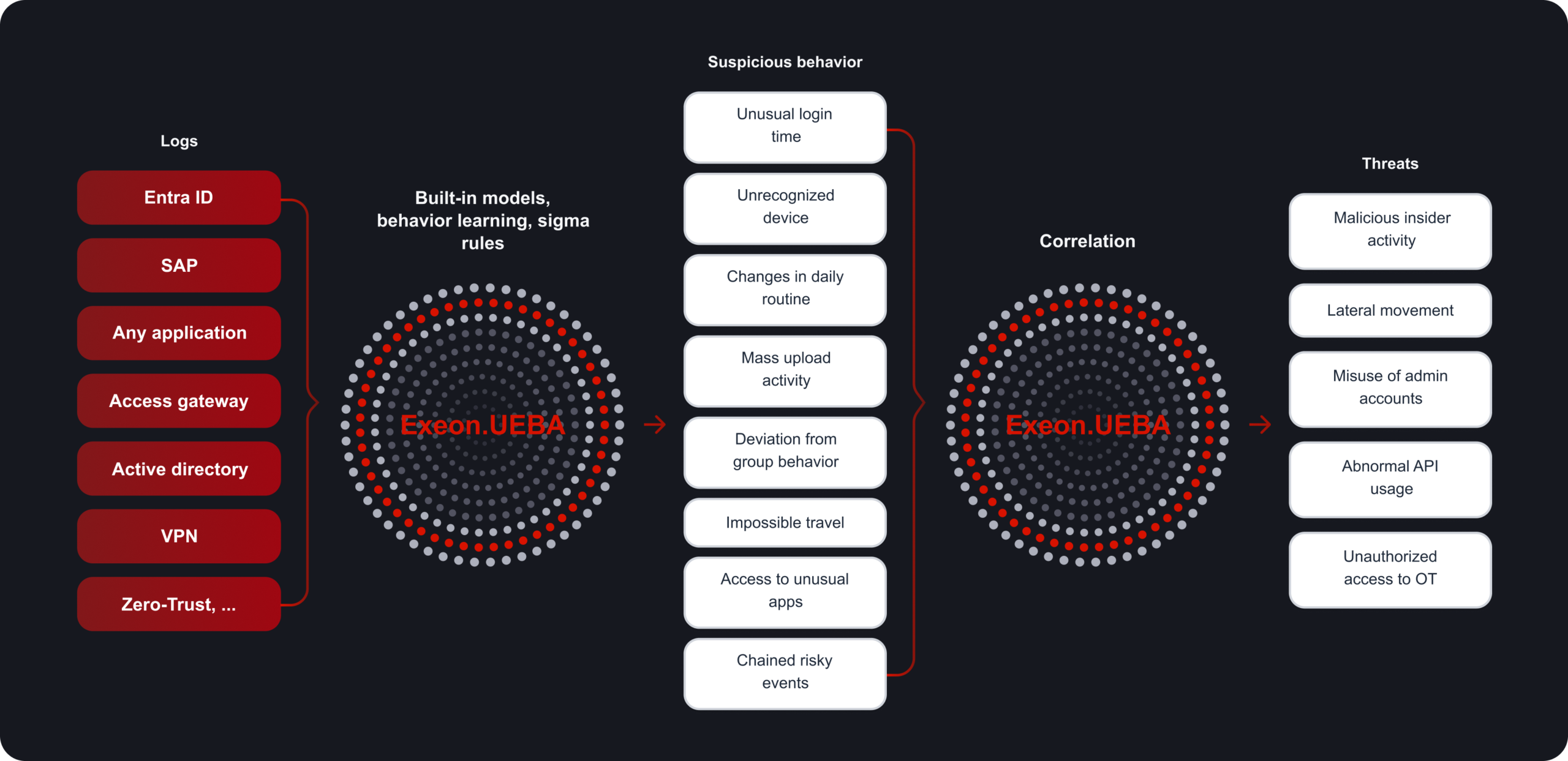

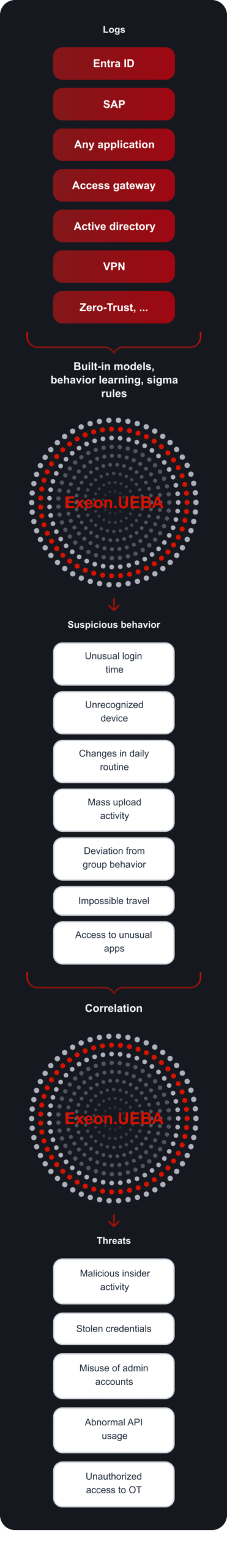

So funktioniert Exeon.UEBA

Anders aufgebaut – unter Nutzung der bewährten NDR -Expertise von Exeon

Umfassende Protokollsammlung

Identitäts-, Anwendungs- und Systemprotokolle von SaaS-/IaaS-/IAM-Anbietern, Infrastruktursystemen und maßgeschneiderten Anwendungen erfassen.

Intelligente Datenverarbeitung

Deduplizierung, Komprimierung und Normalisierung reduzieren das Datenvolumen, verbessern die Erkennungseffizienz und senken die SIEM-/Speicherkosten.

Flexible Erkennung

Kombinieren Sie von Experten entwickelte Verhaltensanalysatoren mit benutzerdefinierten Regeln und KI-gesteuerten Modellen für einzigartige Umgebungen und spezielle use cases

Echtzeit Alarmierung und automatisierte Reaktion

Stream-Verarbeitung liefert Warnmeldungen in weniger als einer Sekunde und ermöglicht automatisierte Eindämmungsmaßnahmen über SOAR-, IAM- oder Ticketing-Integrationen.

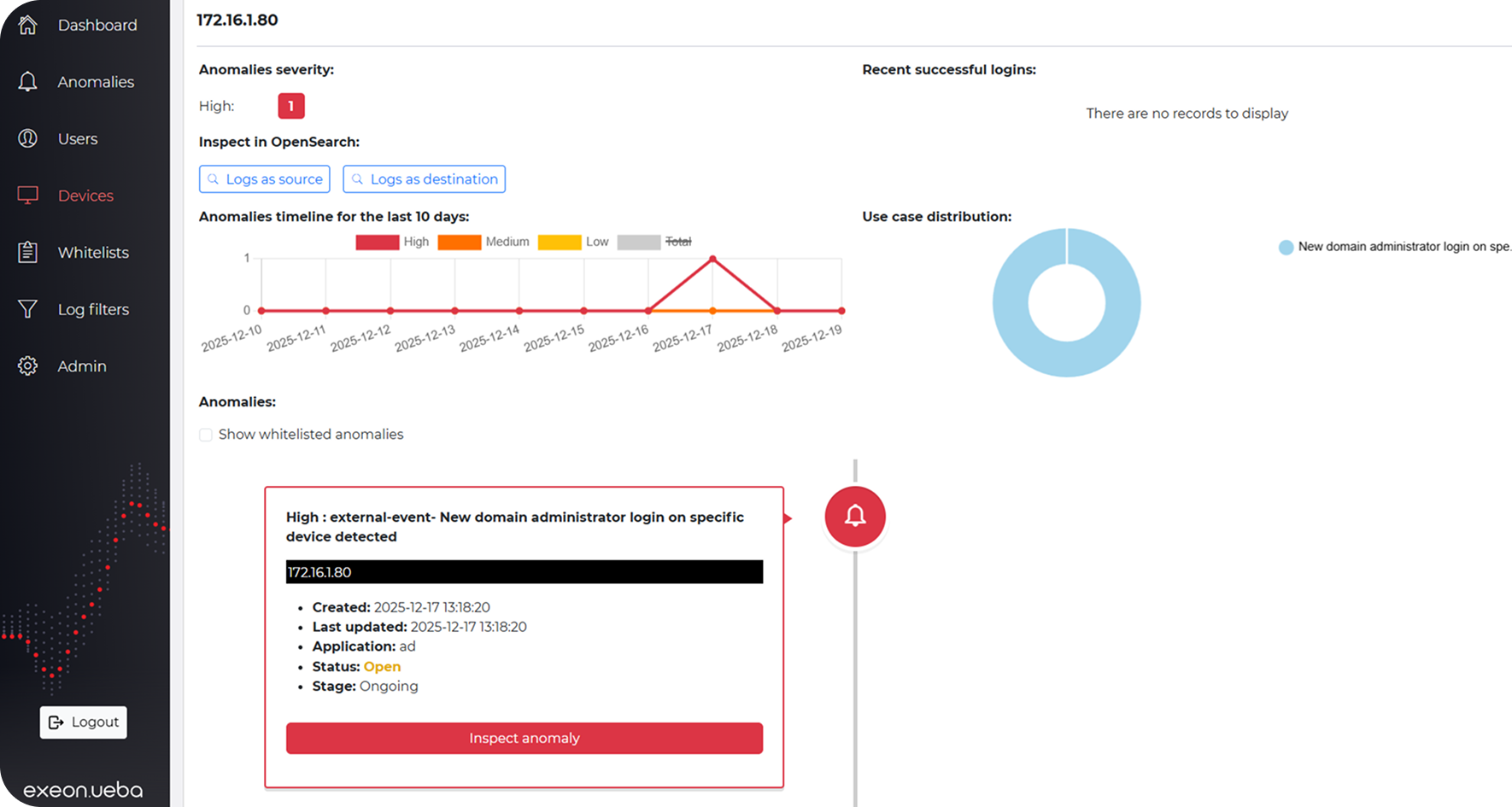

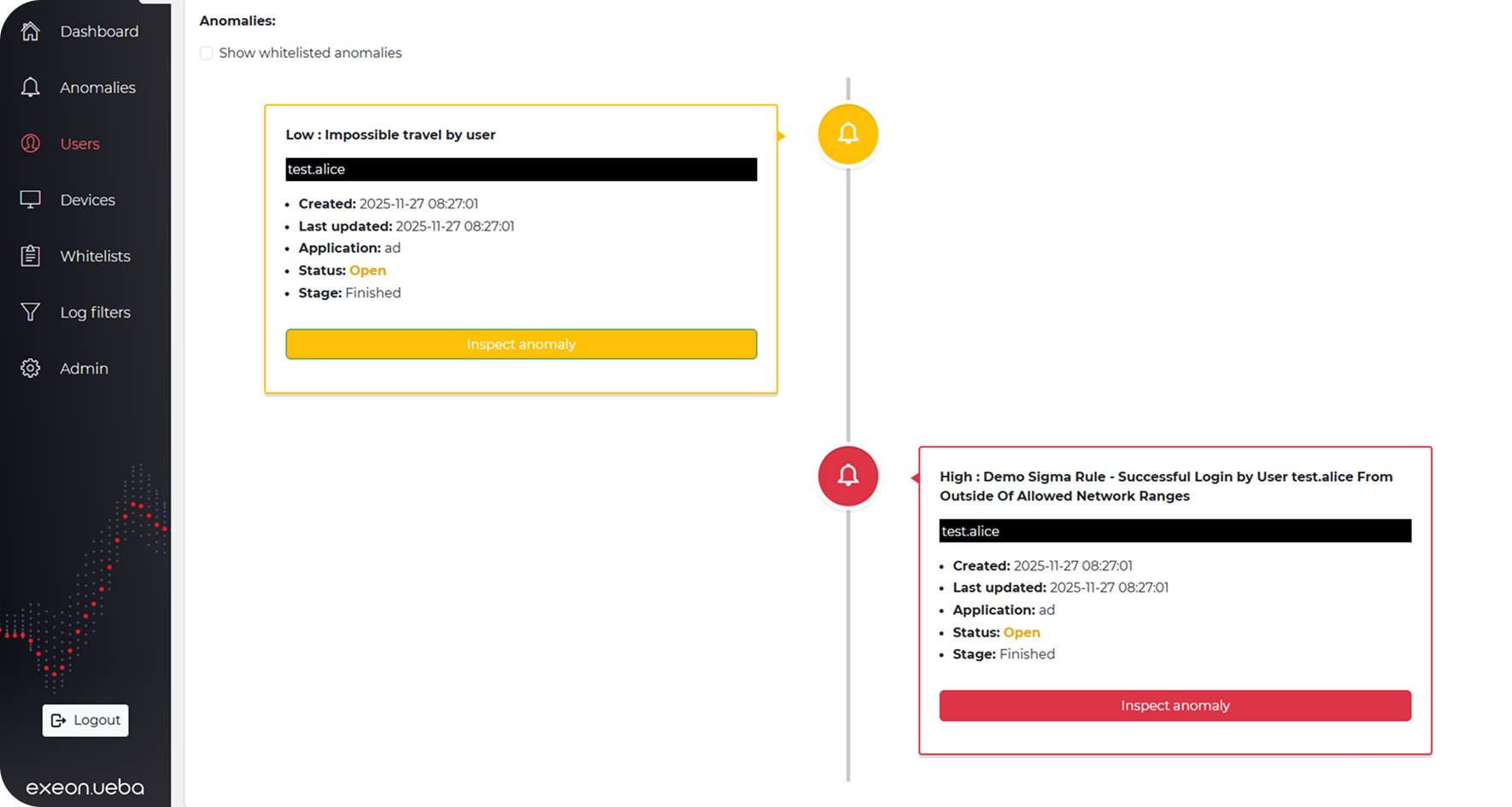

Untersuchung und Verhaltenszeitachsen

Einheitliche Transparenz hinsichtlich des Verhaltens von Benutzern und Entitäten über alle Systeme hinweg vereinfacht die Untersuchung und verbessert die Effizienz der Analysten.

Wie Exeon.UEBA im Vergleich abschneidet

Ansatz

Kein UEBA

UEBA über SIEM

Typische UEBA-Tools

Exeon.UEBA

Sichtbarkeit

Minimale Transparenz hinsichtlich des Verhaltens von Benutzern/Anwendungen.

Teilweise Sichtbarkeit und kostspielig bei großer Skalierung.

Gut für Standardsysteme; eingeschränkt für benutzerdefinierte Anwendungen.

Vollständige Transparenz, einschließlich benutzerdefinierter Apps und APIs.

Erkennung

Verpasst den Missbrauch von Anmeldedaten und Insideraktivitäten.

Regelbasiert und Batch-

-verarbeitet; viele Falschalarme.

Unter hoher Last variierend; Tuning erforderlich.

Echtzeit Verhaltenserkennung bei großer Skalierung mit hoher Genauigkeit.

Auswirkungen

Hohes Risiko, späte Erkennung, keine Sichtbarkeit.

Sehr hohes Datenvolumen und hohe SIEM-Kosten; Alarmmüdigkeit und langsame Reaktion.

Mäßige Komplexität und begrenzte Flexibilität.

Geringere SIEM-/Speicherkosten + automatisierte Reaktion.

Exeon.UEBA angewendet auf reale Anforderungen

Kompromittierte Konten und gestohlene Anmeldedaten

Gestohlene oder missbräuchlich verwendete Anmeldedaten ermöglichen es Angreifern, sich als legitime Benutzer auszugeben und unbemerkt durch kritische Systeme zu bewegen.

Exeon.UEBA identifiziert Verhaltensabweichungen, die kompromittierte Benutzer oder Dienstkonten aufdecken, bevor Schaden entsteht.

- Schnelle Eindämmung, bevor Angreifer ihre Berechtigungen erweitern oder Daten exfiltrieren

- Aufdeckung nicht autorisierter Aktivitäten in Anwendungen und APIs

- Schnelle Reaktion auf Missbrauch von Berechtigungen oder kompromittierte interne Konten

Anwendung & API-Missbrauch

Geschäftskritische, SaaS- und maßgeschneiderte Anwendungen verfügen oft nicht über eine native Verhaltensüberwachung, wodurch ausnutzbare Schwachstellen entstehen.

Exeon.UEBA analysiert Aktivitätsmuster, um Betrugs-, Missbrauchs- und Exfiltrationsversuche in allen Apps und APIs zu erkennen.

- Einblick in die Interaktion von Benutzern und Diensten mit sensiblen Anwendungen

- Erkennung ungewöhnlicher Abfragen, Downloads oder API-Sequenzen

- Schutz für benutzerdefinierte und ältere Systeme, der von herkömmlichen Tools oft übersehen wird

Insider-Bedrohungen und Missbrauch von Privilegien

Übermäßige Berechtigungen und unkontrollierter Zugriff können zu schwerwiegenden Vorfällen führen – sei es absichtlich oder versehentlich.

Exeon.UEBA deckt den Missbrauch von Berechtigungen und riskantes Verhalten innerhalb sensibler Systeme auf.

- Identifizierung ungewöhnlicher Aktionen durch privilegierte oder interne Benutzer

- Erkennung von unbefugten Änderungen, Zugriffsspitzen oder Datenverarbeitung

- Verhinderung von Missbrauch, durch den vertrauliche Informationen offengelegt werden könnten

KI & Automatisierung Fehlverhalten

KI-Agenten, Bots und automatisierte Servicekonten greifen zunehmend auf sensible Daten zu – oft ohne ausreichende Kontrolle.

Exeon.UEBA überwacht ihr Verhalten, um Kompromittierungen, Missbrauch oder unbeabsichtigte Aktionen frühzeitig zu erkennen.

- Erkennung abnormaler oder übermäßiger Aktivitäten durch KI oder automatisierte Identitäten

- Erkennung von Privilegienerweiterung oder unbefugtem Datenzugriff

- Verhinderung schädlicher Automatisierungsschleifen oder KI-gestützter Exfiltration

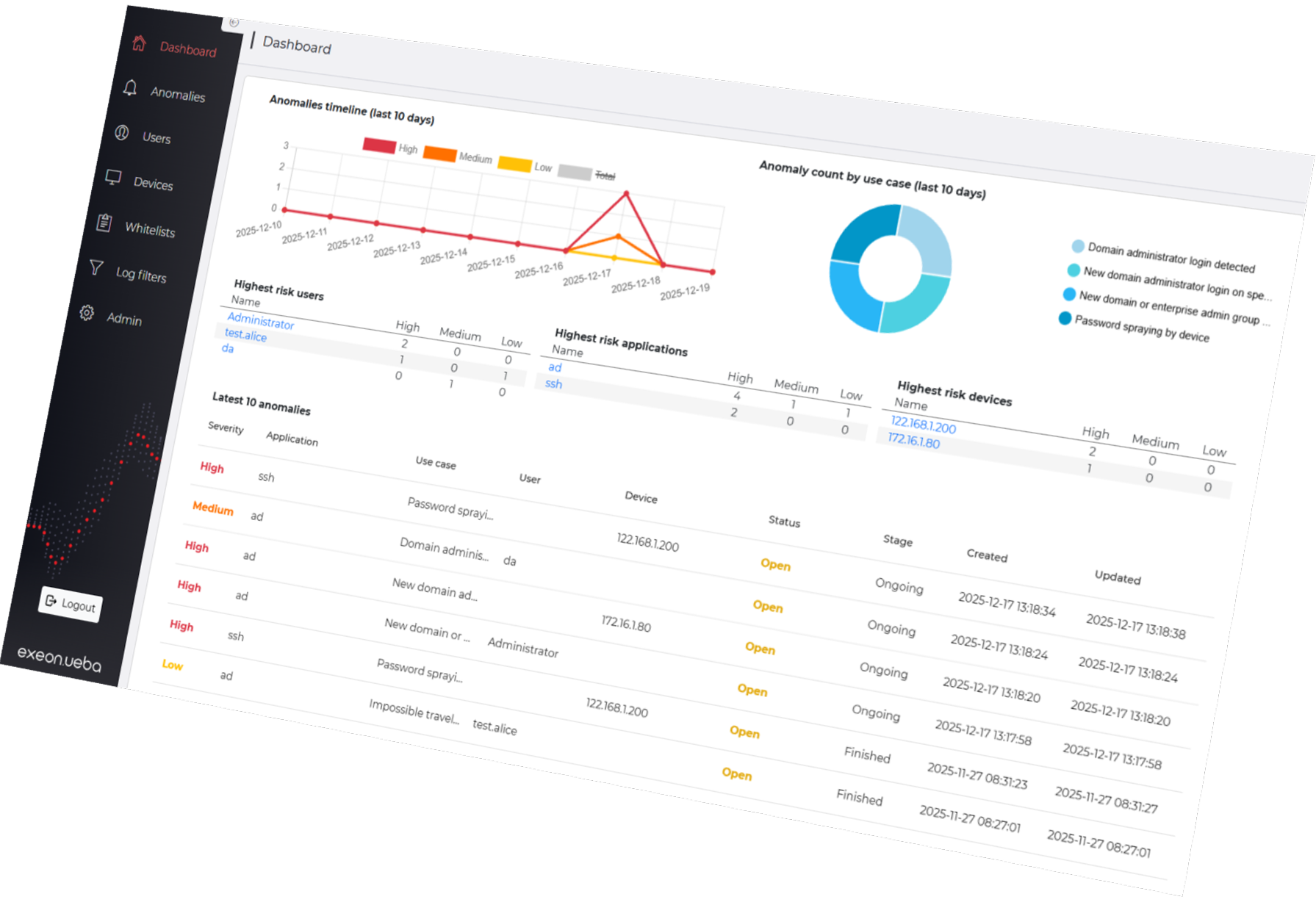

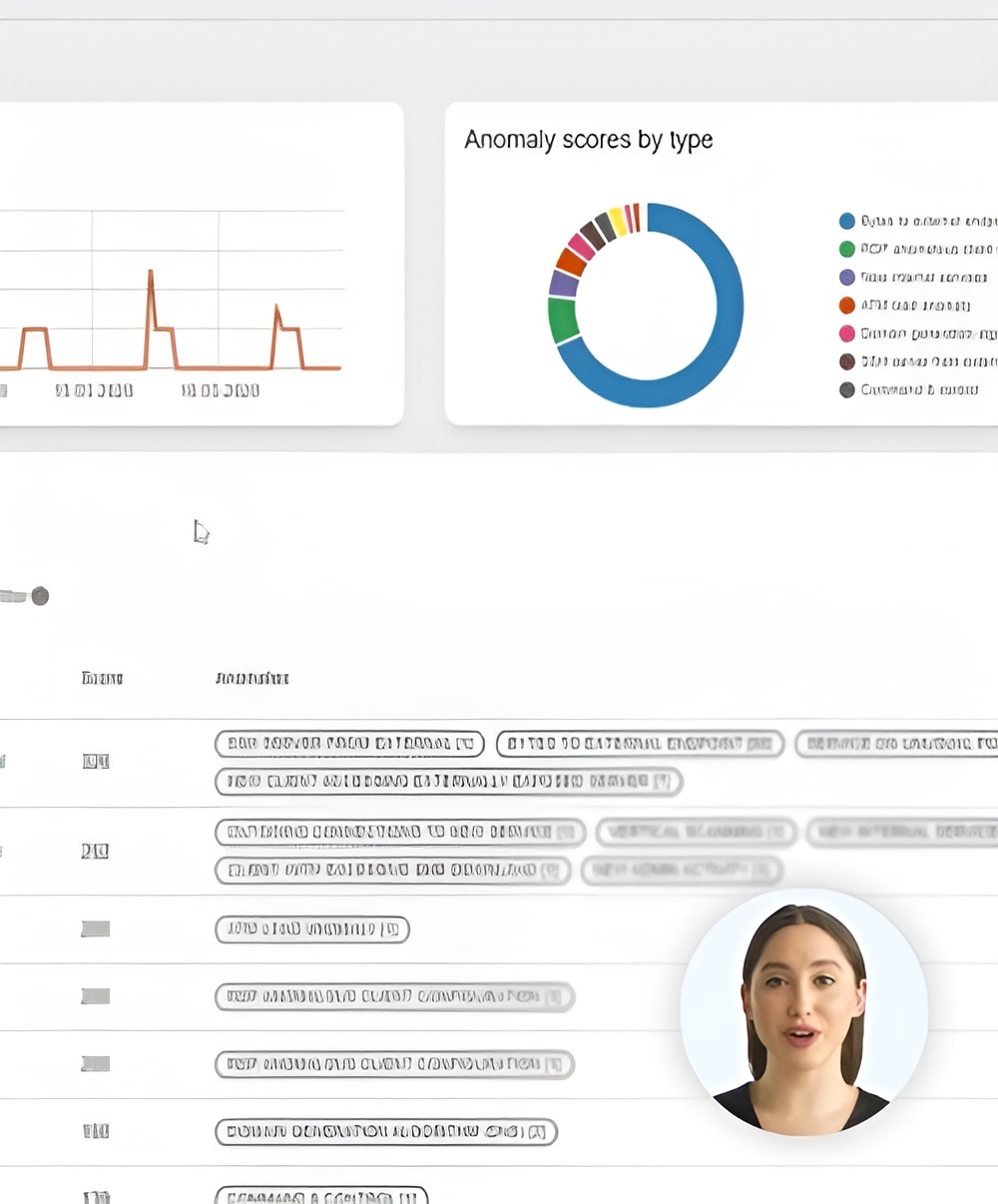

Exeon.UEBA in Aktion

Moderne Angriffe verstecken sich hinter normalen Identitäts- und Anwendungsaktivitäten.

Exeon.UEBA deckt diese Bedrohungen frühzeitig auf, indem es das Verhalten aller Benutzer, Anwendungen und Entitäten analysiert.

Wie KI bei der Bedrohungsanalyse hilft

Weniger Fehlalarme mit AI

Bereitstellung vor Ort oder in der Cloud

Geführte Bedrohungserkennungstour

Ihre DORA-Checkliste

PostFinance Use Case

DORA, NIS2 & KRITIS Leitfaden

DORA Use Case

APTs erkennen: Finanz-Edition

Überwachung von Geldautomaten

NIS2 Compliance Checkliste

NIS2, DORA & KRITIS Leitfaden

Checkliste zur Einhaltung von DORA

DORA Banking Use Case

NIS2 Use Case: Maschinenbau

Use Case: Bank in Deutschland

Success Story: Logistik

Exeon.NDR für IT, OT & IoT

Success Story: Bankwesen

Use Case: Maschinenbau & NIS2

Success Story: Schweizer Spitäler

Use Case: Gesundheitswesen & Compliance

Zero Trust im Finanzsektor

Erfüllung der besonderen Bedürfnisse von OT

Von Patientendaten bis zur Einhaltung gesetzlicher Vorschriften

Anwendungen im Finanzsektor

Für die industrielle Welt gemacht

Sichere Patientendaten und Compliance

Öffentliche Sicherheit, Schutz privater Daten

KI gegen fortgeschrittene Bedrohungen

Globaler Hersteller WinGD

Use Case: Öffentlicher Sektor

Finanzen & Versicherungen

Fertigung & Industrie

Öffentlicher Sektor

Exeon in verschiedenen Branchen

Moderne Umgebungen unterscheiden sich hinsichtlich ihrer Struktur, Regulierung und Risiken – doch identitätsbasierte Bedrohungen betreffen sie alle.

Exeon.UEBA bietet maßgeschneiderte Verhaltensüberwachung für jeden Sektor.

Finanzen & Versicherungen

Überwachen Sie privilegierte Identitäten und sensible Arbeitsabläufe in Kernbank-, Handels-, Zahlungs- und KI-fähigen Plattformen.

Fertigung & Industrie

Schützen Sie Produktions-, Forschungs- und Entwicklungs- sowie Engineering-Systeme in hybriden OT/IT-Umgebungen.

Öffentlicher Sektor

Arbeiten Sie mit vollständiger Datenhoheit und strengen Datenschutzkontrollen. Exeon.UEBA erkennt Identitätsmissbrauch und Privilegienerweiterungen...

Was Kunden über Exeon.UEBA sagen

Unternehmen in stark regulierten und hochsicheren Umgebungen vertrauen auf Exeon, um Einblick in Verhaltensweisen zu erhalten und sensible Anwendungen und Identitäten zu schützen. Exeon.UEBA baut auf derselben bewährten Analyseplattform auf, der auch der öffentliche Sektor, Finanzinstitute, Anbieter kritischer Infrastrukturen, Versorgungsunternehmen und militärische Organisationen vertrauen.

Situation

Unternehmen, die große, komplexe Umgebungen mit Tausenden von Identitäten und einer Mischung aus Standard-, SaaS- und hochgradig angepassten Geschäftsanwendungen betreiben.

Ihre SIEMs haben in der Regel Schwierigkeiten, subtile Verhaltensauffälligkeiten aufzudecken, und die vorhandenen Tools sind nicht in der Lage, die hohen Log-Volumen oder die strengen Anforderungen an die Datenhoheit zu bewältigen.

Kritische Aktivitäten von Benutzern, Anwendungen und Dienstkonten bleiben blinde Flecken.

Lösung

Exeon.UEBA kann in vollständig souveränen Umgebungen – einschließlich vollständiger On-Prem-Setups – eingesetzt werden und erfasst Protokolle aus Kernsystemen, Identitätsplattformen, Finanzanwendungen, APIs und massgeschneiderten Tools.

Protokolldaten werden in ein standardisiertes Modell umgewandelt, wodurch eine Echtzeit-Verhaltensanalyse über Benutzer, Entitäten und Anwendungen hinweg ermöglicht wird, während Identitätsdaten durch Anonymisierung und Verschlüsselung geschützt bleiben.

Ergebnis

- Vollständige Transparenz bei bisher nicht überwachten „Kronjuwelen“-Anwendungen

- Schnelle Einführung – innerhalb von Stunden statt Tagen einsatzbereit

- Deutlich reduziertes SIEM-Datenvolumen und Betriebskosten

- Verbesserte Konzentration und Reaktion durch hochwertige, verhaltensbasierte Warnmeldungen

Auswirkung

- Bedrohungserkennung für ALLE Anwendungen

- Reduzierung des Log-Datenvolumens und der Kosten

- Schneller Start: Innerhalb weniger Stunden betriebsbereit

Häufig gestellte Fragen

Entdecken Sie, wie Exeon.UEBA vollständige Transparenz über das Verhalten von Benutzern und Entitäten bietet, um kompromittierte Konten, Insider-Risiken und verdächtige Anwendungsaktivitäten sofort zu erkennen. Unsere Experten helfen Ihnen gerne bei weiteren Fragen.

Was ist UEBA und wie funktioniert Exeon.UEBA?

User and Entity Behavior Analytics (UEBA) erkennt Bedrohungen, indem es analysiert, wie sich Identitäten, Anwendungen und Dienste normalerweise verhalten.

Exeon.UEBA erfasst Protokolle aus allen Systemen, erstellt Verhaltensbaselines und identifiziert Anomalien in Echtzeit.

Welche Protokollquellen unterstützt Exeon.UEBA?

Exeon.UEBA unterstützt alle Log-Quellen, einschließlich SaaS, On-Prem, Legacy- und benutzerdefinierte Anwendungen.

Es integriert auch Identitätsanbieter (z. B. AD, Entra ID), VPN/ZTNA/SASE-Systeme, APIs, KI-Agenten und Infrastrukturkomponenten.

Funktioniert Exeon.UEBA mit benutzerdefinierten oder proprietären Anwendungen?

Ja. Dank benutzerdefinierter Log-Sammler und einer flexiblen Normalisierungspipeline kann Exeon.UEBA Logs aus jedem benutzerdefinierten System ohne zusätzliche Entwicklung erfassen und analysieren.

Wie gewährleistet Exeon.UEBA den Datenschutz für Benutzer und Identitäten?

Sensible Identitätsattribute – wie Benutzernamen, IDs oder E-Mail-Adressen – können bei der Erfassung anonymisiert oder verschlüsselt werden.

Dadurch wird sichergestellt, dass die Verhaltensanalyse auf geschützten Daten basiert, während gleichzeitig die Erkennungsqualität und der vollständige analytische Kontext erhalten bleiben.

Welche Bereitstellungsoptionen unterstützt Exeon.UEBA?

Exeon.UEBA bietet volle Flexibilität:

- Lokal für maximale Datenhoheit

- Private Cloud-Bereitstellungen (vom Kunden kontrolliert)

- Hybridmodelle, die lokale und Cloud-Komponenten kombinieren

Alle Optionen sind für regulierte Umgebungen und strenge interne Compliance-Anforderungen ausgelegt.

Wie gewährleistet Exeon die Datenhoheit?

Exeon.UEBA kann vollständig innerhalb der Infrastruktur des Kunden bereitgestellt werden, ohne dass eine Abhängigkeit von externen Clouds oder externer Datenverarbeitung besteht.

Kunden behalten die vollständige Kontrolle über Protokolldaten, Identitätsdaten, Speicher, Zugriffsrechte und Betriebsgrenzen – und erfüllen damit die Souveränitätsanforderungen des öffentlichen Sektors, kritischer Infrastrukturen und regulierter Branchen.

Erkennt Exeon.UEBA Insider-Bedrohungen?

Ja. Exeon.UEBA erkennt ungewöhnliche Zugriffe, ungewöhnliche Datennutzung, Missbrauch von Berechtigungen und verdächtige Muster, die typisch für Insider-Angriffe sind – selbst wenn die Aktivitäten legitim erscheinen. Es nutzt vorgefertigte Regeln use case , die auf mehr als einem Jahrzehnt Erfahrung und benutzerdefinierten Erkennungsmustern basieren, und kombiniert diese mit einer KI-basierten Verhaltenserkennung.

Was ist der Unterschied zwischen Exeon.UEBA und den UEBA-Funktionen innerhalb eines SIEM?

SIEM-basierte UEBA ist oft regelgesteuert – die Regeln müssen manuell hinzugefügt und angepasst werden – und durch Batch-Verarbeitung und hohe Datenaufnahmekosten eingeschränkt.

Exeon.UEBA verwendet Echtzeit-Streaming-Analysen, intelligente Log-Vorverarbeitung zur Reduzierung des Datenvolumens und flexible Verhaltensmodelle, um eine schnellere und genauere Erkennung zu geringeren Kosten zu ermöglichen.

Lässt sich Exeon.UEBA mit SIEM-, SOAR- und IAM-Tools integrieren?

Ja. Alle Erkennungen und Kontexte können an bestehende SIEM-, SOAR- oder Ticketingsysteme weitergeleitet werden.

Automatisierungsoptionen (z. B. Benutzer-/Sitzungsisolierung) sind über Standard-API-Integrationen verfügbar.

Wie schnell kann Exeon.UEBA bereitgestellt werden?

Dank direkter Protokollaufnahme und einem standardisierten Datenmodell erreichen die meisten Kunden innerhalb weniger Tage eine aussagekräftige Transparenz.

Es sind keine Endpunkt-Agenten, Netzwerksensoren oder spezielle Tools zur Protokollformatierung erforderlich.

Welche Angriffstypen erkennt Exeon.UEBA?

Exeon.UEBA identifiziert jedes verdächtige Verhalten von Entitäten, einschließlich Kontoübergriffen, Insider-Bedrohungen, Missbrauch von Berechtigungen oder Datenexfiltration über Anwendungen hinweg, API-Missbrauch und ungewöhnlichen Aktivitäten von KI-Agenten oder Dienstkonten.

Sind Sie bereit, Ihr SOC zu optimieren?

Ihre Cybersicherheit ist unsere höchste Priorität. Kontaktieren Sie uns, um zu erfahren, wie unsere KI-gestützte Technologie den Schutz verbessert, die Effizienz steigert und gleichzeitig die Kosten reduziert.